在开始之前,先要解释一下TDM的概念。TDM,就是时分复用,就是将一个标准时长(1秒)分成若干段小的时间段(8000),每一个小时间段(1/8000=125us)传输一路信号。SDH系统的电路调度均以TDM为基础,所以看到很多人说SDH业务就是TDM业务,就是传统的电路调度,是有理论依据的。但在SDH大红大紫的时候,另一场战争在以太网和ATM(不是取款机哟,是“异步传输模式”,一种以信元为基础的分组交换和复用技术)之间开打。在这场大战中,以太网取得全面胜利,从而大行其道。其中又以IP最为强势,导

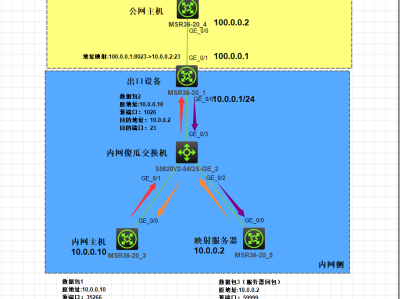

H3C出口设备nat server端口映射解决NAT回流问题前言:我们在配置nat server(端口映射)的时候会出现外网访问正常,而内网主机访问外网IP的端口不能访问的情况,这就是因为NAT回流造成的。具体原因如下图所示:1、内网主机访问100.0.0.1:8023,会把流量送到出口设备的G0/1接口。2、出口设备的G0/1接口配置了nat server,数据包就会修改数据包的目的地址和目的端口号,并不对原地址进行改变。3、数据包从出口设备发送到服务器,因为发过来数据包的原地址为10.0.0

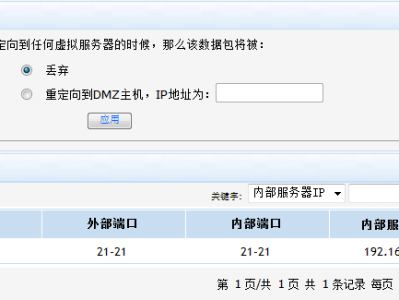

关于外网访问内网,以下是要点,请参考:1、如果是内网服务器映射到外网提供服务,可通过设置NAT虚拟服务器来实现,配置步骤如下:页面向导:高级设置→地址转换→虚拟服务器本页面为您提供如下主要功能:设置当虚拟服务器列表中如果不存在对应的映射项时,对报文的处理方式(主页面。选择“丢弃”或“重定向到DMZ主机”,单击<应用>按钮生效)添加虚拟服务器列表项(单击主页面上的<新增>按钮,在弹出的对话框中设置相应的虚拟服务器参数,单击<增加>按钮完成操作) 页面中

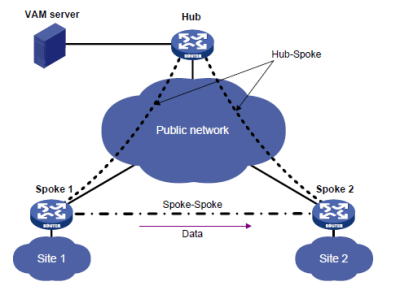

DVPN(Dynamic VPN)简介非常类似于思科的DMVPN,它核心协议是vam,它主要负责收集、维护、分发公网地址等信息,帮助用户快捷、方便的建立内部的安全隧道,通过server获取到其他站点的下一跳对应的公网地址,并且作为隧道目的地址进行封装,然后发送给目的地DVPN的几个角色1、DVPN节点:表示为动态VPN隧道两端设备,主要是建立隧道,作为VAM的客户端功能2、VAM Server:DVPN服务器,它接收来自DVPN节点的注册信息,主要维护管理各个DVPN节点的信息。3、VAM Cl

dvpn DVPN 简介 6.1.1 概述 dvpn(dynamic virtual private network)动态虚拟私有网络技术,通过动态获取对端的信息建立vpn 连接。dvpn 提出了nbma 类型的隧道机制,使用tunnel逻辑接口作为dvpn 隧道的端点,完成dvpn 报文的封装和发送,同时通过tunnel接口完成私网路由的动态学习。dvpn 采用了client 和server 的方式解决了传统vpn 的缺陷,client 通过在server 注册,将client 自己

MusicTools免费音乐软件支持全网多平台歌曲下载以及在线播放,软件体积小巧轻便,界面无任何广告。更新日志:v1.9.5.13 (2021-12-03)1. 修复已知BUG并优化使用体验运行要求:.NET Framwork 4.8 , Windows 7 或更高版注意:接口模块加了壳,安全软件会误报毒!提示:首次启动软件右下角有推广引流弹窗下载地址:123云盘:https://www.123pan.com/s/0ILA-ooqHA

MPVPlayer官方版是一款可以播放高清视频的开源精简跨平台播放器,软件非常精简,拥有超强的解码能力,支持各类影视音媒体格式,不但可以播放本地媒体,还能够播放网络媒体源。整个界面都非常简洁大气,占用的内存也比较小,你完全可以将其放入U盘中随身携带播放各种视频。功能特色 【高品质视频输出】mpv具有基于OpenGL,Vulkan和D3D11的视频输出,具有视频发烧友喜欢的许多功能,例如具有流行的高质量算法的视频缩放,色彩管理,帧定时,插值,HDR等。 【GPU视频解码】mpv可以在所有平台

【奇怪的开箱】真·正版——Windows 10 Pro 盒装零售版(FPP)开箱数码 2020-03-13 15:593579阅读 · 74喜欢 · 68评论JRMTechChannel粉丝:3097文章:2关注 作为一枚做熟肉的小 UP,还长期处于半死不活状态(或者更确切地说,长期处于死亡状态),近期打算发点专栏,以半分享半记录生活的心态给大家写点开箱

https://www.greenxf.com/soft/131530.html Microsoft Product Keys(微软产品密钥序列号查看工具)是一个功能超级强大的软件密钥工具,Microsoft Product Keys支持所有微软的产品,可以快速帮你生成密钥,像win系统,office都能支持,请低调使用,不要传播。使用说明:1、先安装东直担任的安装包。2、设置成中文界面后,点产品密钥如下图2、选择产品类型3、选择好后,会自动帮你生成密钥支持所有微软产品产品密钥密钥管理