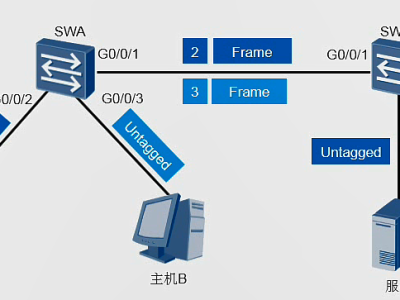

华为专利的 hybrid 端口第一次接触华为交换里面的hybrid端口概念觉得这个东西很鸡肋,人谁家都是access和trunk就可以满足一个交换网络的部署需求了,还非得整个hybrid概念出来,觉得画蛇添足,但是当我不得不学华为的时候,发现这个玩意儿还是有可取之处的,局限于本人的认知,目前只发现了巧用hybrid可以在没有三层设备的情况下合理的实现vlan间互访 (注意华为的二层端口类型默认就是hybrid) 先说说hybrid的基本作用机制,hybrid对于帧头vlan

一、回顾VLANVLAN基本概念VLAN即虚拟局域网,是将一个物理的LAN在逻辑上划分成多个广播域(多个VLAN)的通信技术。VLAN内的主机间可以直接通信,而VLAN间不能直接互通,从而将广播报文限制在一个VLAN内。由于VLAN之间的隔离,所以一些类似蠕虫病毒等的攻~击被限制在一个VLAN中,提高了安全性,同时也方便管理人员对网络进行管理。VLAN隔离广播的方式物理隔离:通过三层设备实现路由器逻辑隔离:交换机通过VLAN划分广播域,将接口加入指定VLAN进行隔离为什么要使用VLAN?交换机不

防火墙防火墙上用web设置后的配置snmp-agent snmp-agent local-engineid 000007DB7F0000017355D87E snmp-agent community read %$%$hMZR"WFh&8;t4yH~P0]YU8/&%$%$ snmp-agent community writ

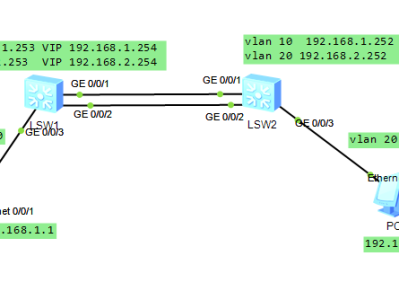

网康行为管理跨三层mac识别1.三层交换机开启snmp协议,如果没有网管监控的话配置读团体名和版本即可 2. 用户管理--用户导入--IP导入--三层IP导入--设置交换机--新建交换机 IP:配置可以与ICG互通的交换机地址团体名称:配置SNMP团体名MAC:配置交换机MAC地址,若交换机每个接口的MAC地址不一致,则以连接ICG三层接口的mac为准SNMP版本:以交换机配置的版本为准,建议V2C报文查询条目:保持默认4

USG6650配置跨三层mac识别,不支持web界面查看同步的arp表项,通过命令display snmp-server arp-sync table可以查看到同步的表项配置跨三层MAC识别-Web介绍如何通过Web完成跨三层MAC识别的配置。前提条件在配置NGFW跨三层MAC识别功能之前,需要保证组网中与NGFW对接的三层网络设备已开启SNMP Agent服务,已配置团体名且支持SNMP v2c版本。背景信息内网用户通过NGFW访问Internet,且NGFW需要以MAC地址为匹配条件来控制内

FortiGate版本建议: 优先使用FOS 6_0_8 也可使用FOS 5_6_9和FOS 5_4_13FortiGate版本建议(2019年01月25日):优先使用FOS 6.0.8也可使用FOS 5.6.9和FOS 5.4.13目前这三个版本都比较稳定,而6.0.8的功能更多更新一点,GUI也有小小的优化,5.6.9和5.4.13则更加稳定一些,而新功能相对少一些。可以按照自身的需求进行选择使用。 FOS 6.2.3如果对稳定性要求特别高,暂不建议大规模部署,

1、概念以太网链路聚合Eth-Trunk简称链路聚合,它通过将多条以太网物理链路捆绑在一起成为一条逻辑链路,从而实现增加链路带宽的目的。同时,这些捆绑在一起的链路通过相互间的动态备份,可以有效地提高链路的可靠性。2、模式1)手工模式Eth-Trunk的建立、成员接口的加入由手工配置,没有链路聚合控制协议的参与。2)LACP模式Eth-Trunk的建立是基于LACP协议的,LACP为交换数据的设备提供一种标准的协商方式,以供系统根据自身配置自动形成聚合链路并启动聚合链路收发数据。聚合链路形成以后,

Samba服务所使用的端口和协议: 1)Port 137 (UDP) - NetBIOS 名字服务 ; nmbd2)Port 138 (UDP) - NetBIOS 数据报服务3)Port 139 (TCP) - 文件和打印共享 ; smbd (基于SMB(Server Message Block)协议,主要在局域网中使用,文件共享协议)4)Port 389 (TCP) - 用于 LDAP (Active Directory Mode)5)Port 445 (TCP) - NetBIO

https://www.linuxprobe.com/chapter-08.html章节简述:保障数据的安全性是继保障数据的可用性之后最为重要的一项工作。防火墙作为公网与内网之间的保护屏障,在保障数据的安全性方面起着至关重要的作用。考虑到大家还不了解RHEL 7中新增的firewalld防火墙与先前版本中iptables防火墙之间的区别,刘遄老师决定先带领读者从理论层面和实际层面正确地认识在这两款防火墙之间的关系。本章将分别使用iptables、firewall-cmd、firewall-con

centos7 firewalld日常使用若生产中使用有docker,建议不要使用firewalld,改用iptables,用firewalld坑很多,暂时还未找到解决办法,在此做下记录:说明:若加参数permanent为永久添加即添加至zone配置中,reload生效,重启firewalld也会生效,若不加 --permanent,重启后不再生效)docker和firewalld共存时,使用命令添加开放端口规则,且加 --permanent参数firewall-cmd --

用活Firewalld防火墙之direct原文地址:http://www.excelib.com/article/294/show学生在前面已经给大家介绍过了Firewalld中direct的作用,使用他可以直接使用iptables、ip6tables中的规则进行配置,下面学生就给大家介绍direct的具体用法。direct结构我们还是先从配置文件入手,direct的配置文件为/etc/firewalld/direct.xml文件,结构如下1 <?xml version

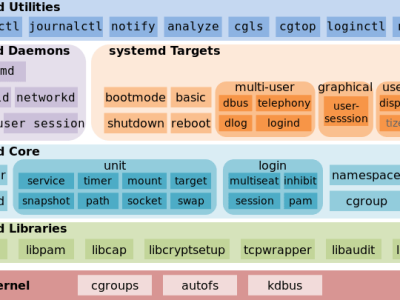

Systemd 指令 原文链接如果有效,请点击原文链接查看。原文:http://www.ruanyifeng.com/blog/2016/03/systemd-tutorial-commands.html一、由来历史上,Linux 的启动一直采用init进程。下面的命令用来启动服务。$ sudo /etc/init.d/apache2 start# 或者$ service apache2 start这种方法有两个缺点

转自:http://justsee.iteye.com/blog/1570652虽然session机制在web应用程序中被采用已经很长时间了,但是仍然有很多人不清楚session机制的本质,以至不能正确的应用这一技术。本文将详细讨论session的工作机制并且对在Java web application中应用session机制时常见的问题作出解答。 一、术语session 在我的经验里,session这个词被滥用