1-28

采用IKE方式建立保护IPv4 报文的IPsec隧道

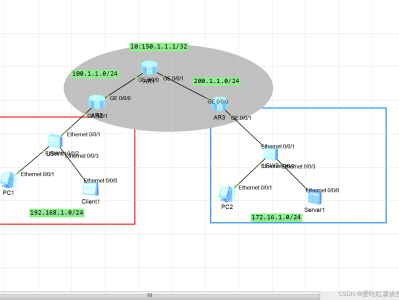

1. 组网需求

在 Router A 和 Router B 之间建立一条 IPsec 隧道,对 Host A 所在的子网(10.1.1.0/24)与 Host B

所在的子网(10.1.2.0/24)之间的数据流进行安全保护。具体要求如下:

• • 封装形式为隧道模式。

• • 安全协议采用 ESP 协议。

• • 加密算法采用 128 比特的 AES,认证算法采用 HMAC-SHA1。

• • IKE 协商方式建立 IPsec SA。

2. 组网图

图1-8 保护 IPv4 报文的 IPsec 配置组网图

3. 配置步骤

(1) 配置 Router A

# 配置各接口的 IP 地址,具体略。

# 配置一个 ACL,定义要保护由子网 10.1.1.0/24 去往子网 10.1.2.0/24 的数据流。

<RouterA> system-view

[RouterA] acl number 3101

[RouterA-acl-adv-3101] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0

0.0.0.255

[RouterA-acl-adv-3101] quit

# 配置到达 Host B 所在子网的静态路由。2.2.2.3 为本例中的直连下一跳地址,实际使用中请以具

体组网情况为准。

[RouterA] ip route-static 10.1.2.0 255.255.255.0 gigabitethernet 2/1/2 2.2.2.3

# 创 IPsec 建安全提议 tran1。

[RouterA] ipsec transform-set tran1

# 配置安全协议对 IP 报文的封装形式为隧道模式。

[RouterA-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为 ESP。

[RouterA-ipsec-transform-set-tran1] protocol esp

1-29

# 配置 ESP 协议采用的加密算法为 128 比特的 AES,认证算法为 HMAC-SHA1。

[RouterA-ipsec-transform-set-tran1] esp encryption-algorithm aes-cbc-128

[RouterA-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[RouterA-ipsec-transform-set-tran1] quit

# 创建并配置 IKE keychain,名称为 keychain1。

[RouterA] ike keychain keychain1

# 配置与 IP 地址为 2.2.3.1 的对端使用的预共享密钥为明文 123456TESTplat&!。

[RouterA-ike-keychain-keychain1] pre-shared-key address 2.2.3.1 255.255.255.0 key simple

123456TESTplat&!

[RouterA-ike-keychain-keychain1] quit

# 创建并配置 IKE profile,名称为 profile1。

[RouterA] ike profile profile1

[RouterA-ike-profile-profile1] keychain keychain1

[RouterA-ike-profile-profile1] match remote identity address 2.2.3.1 255.255.255.0

[RouterA-ike-profile-profile1] quit

# 创建一条 IKE 协商方式的 IPsec 安全策略,名称为 map1,序列号为 10。

[RouterA] ipsec policy map1 10 isakmp

# 指定引用 ACL 3101。

[RouterA-ipsec-policy-isakmp-map1-10] security acl 3101

# 指定引用的安全提议为 tran1。

[RouterA-ipsec-policy-isakmp-map1-10] transform-set tran1

# 指定 IPsec 隧道的本端 IP 地址为 2.2.2.1,对端 IP 地址为 2.2.3.1。

[RouterA-ipsec-policy-isakmp-map1-10] local-address 2.2.2.1

[RouterA-ipsec-policy-isakmp-map1-10] remote-address 2.2.3.1

# 指定引用的 IKE profile 为 profile1。

[RouterA-ipsec-policy-isakmp-map1-10] ike-profile profile1

[RouterA-ipsec-policy-isakmp-map1-10] quit

# 在接口 GigabitEthernet1/0/2 上应用安全策略 map1。

[RouterA] interface gigabitethernet 2/1/2

[RouterA-GigabitEthernet2/1/2] ip address 2.2.2.1 255.255.255.0

[RouterA-GigabitEthernet2/1/2] ipsec apply policy map1

[RouterA-GigabitEthernet2/1/2] quit

(2) 配置 Router B

# 配置各接口的 IP 地址,具体略。

# 配置一个 ACL,定义要保护由子网 10.1.2.0/24 去往子网 10.1.1.0/24 的数据流。

<RouterB> system-view

[RouterB] acl number 3101

[RouterB-acl-adv-3101] rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0

0.0.0.255

[RouterB-acl-adv-3101] quit

# 配置到达 Host A 所在子网的静态路由。2.2.3.3 为本例中的直连下一跳地址,实际使用中请以具

体组网情况为准。

[RouterB] ip route-static 10.1.1.0 255.255.255.0 gigabitethernet 2/1/2 2.2.3.3

# 创建 IPsec 安全提议 tran1。

1-30

[RouterB] ipsec transform-set tran1

# 配置安全协议对 IP 报文的封装形式为隧道模式。

[RouterB-ipsec-transform-set-tran1] encapsulation-mode tunnel

# 配置采用的安全协议为 ESP。

[RouterB-ipsec-transform-set-tran1] protocol esp

# 配置 ESP 协议采用的加密算法为 128 比特的 AES,认证算法为 HMAC-SHA1。

[RouterB-ipsec-transform-set-tran1] esp encryption-algorithm aes-cbc-128

[RouterB-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[RouterB-ipsec-transform-set-tran1] quit

# 创建并配置 IKE keychain,名称为 keychain1。

[RouterB] ike keychain keychain1

[RouterB-ike-keychain-keychain1] pre-shared-key address 2.2.2.1 255.255.255.0 key simple

123456TESTplat&!

[RouterB-ike-keychain-keychain1] quit

# 创建并配置 IKE profile, 名称为 profile1。

[RouterB] ike profile profile1

[RouterB-ike-profile-profile1] keychain keychain1

[RouterB-ike-profile-profile1] match remote identity address 2.2.2.1 255.255.255.0

[RouterB-ike-profile-profile1] quit

# 创建一条 IKE 协商方式的安全策略,名称为 use1,序列号为 10。

[RouterB] ipsec policy use1 10 isakmp

# 指定引用 ACL 3101。

[RouterB-ipsec-policy-isakmp-use1-10] security acl 3101

# 指定引用的 IPsec 安全提议为 tran1。

[RouterB-ipsec-policy-isakmp-use1-10] transform-set tran1

# 指定 IPsec 隧道的本端 IP 地址为 2.2.3.1,对端 IP 地址为 2.2.2.1。

[RouterB-ipsec-policy-manual-use1-10] local-address 2.2.3.1

[RouterB-ipsec-policy-manual-use1-10] remote-address 2.2.2.1

# 指定引用的 IKE 对等体为 profile1。

[RouterB-ipsec-policy-isakmp-use1-10] ike-profile profile1

[RouterB-ipsec-policy-isakmp-use1-10] quit

# 在接口 GigabitEthernet2/1/2 上应用 IPsec 安全策略 use1。

[RouterB] interface gigabitethernet 2/1/2

[RouterB-GigabitEthernet2/1/2] ip address 2.2.3.1 255.255.255.0

[RouterB-GigabitEthernet2/1/2] ipsec apply policy use1

[RouterB-GigabitEthernet2/1/2] quit

4. 验证配置

以上配置完成后,Router A 和 Router B 之间如果有子网 10.1.1.0/24 与子网 10.1.2.0/24 之间的报

文通过,将触发 IKE 进行 IPsec SA 的协商。IKE 成功协商出 IPsec SA 后,子网 10.1.1.0/24 与子

网10.1.2.0/24之间数据流的传输将受到IPsec SA的保护。 可通过以下显示查看到协商生成的IPsec

SA。

[RouterA] display ipsec sa

-------------------------------

Interface: GigabitEthernet2/1/2

-------------------------------

-----------------------------

IPsec policy: map1

Sequence number: 10

Mode: isakmp

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect Forward Secrecy:

Path MTU: 1443

Tunnel:

local address: 2.2.3.1

remote address: 2.2.2.1

Flow:

sour addr: 2.2.3.1/0.0.0.0 port: 0 protocol: IP

dest addr: 2.2.2.1/0.0.0.0 port: 0 protocol: IP

[Inbound ESP SAs]

SPI: 3769702703 (0xe0b1192f)

Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 3000/28800

SA remaining duration (kilobytes/sec): 2300/797

Max received sequence-number: 1

Anti-replay check enable: N

Anti-replay window size:

UDP encapsulation used for NAT traversal: N

Status: active

[Outbound ESP SAs]

SPI: 3840956402 (0xe4f057f2)

Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 3000/28800

SA remaining duration (kilobytes/sec): 2312/797

Max sent sequence-number: 1

UDP encapsulation used for NAT traversal: N

Status: active

Router B 上也会产生相应的 IPsec SA 来保护 IPv4 报文,查看方式与 Router A 同,此处略。

————————————————

本文链接:https://kinber.cn/post/4301.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~