https://cdn.modb.pro/db/538459

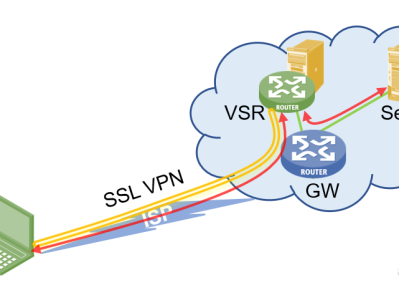

前面介绍的SSL VPN(一篇能解决90%以上SSL VPN问题的武林秘籍)和openVPN(巧用openVPN实现访问云资源池业务)都提到了配置生成证书,都需要证书进行SSL加解密。关于Windows Server 2008 R2生成证书,两年多前已经介绍过了,今天再简单回顾一下。

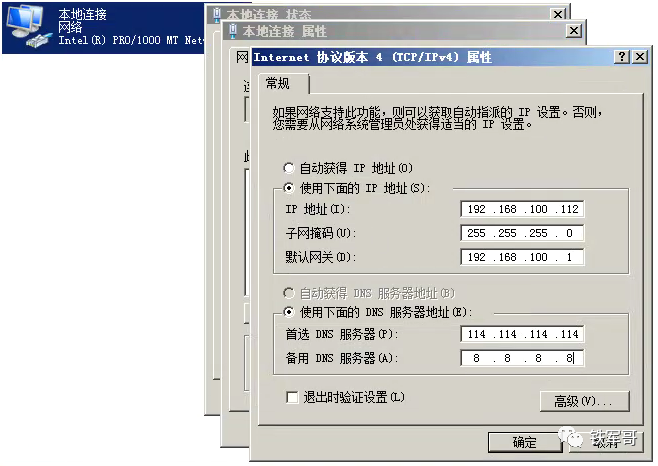

服务器一般都需要使用固定IP地址,在“本地连接”→“属性”→“TCP/IPv4属性”中调整虚拟机IP地址和DNS等配置信息(简单网络问题自查)。

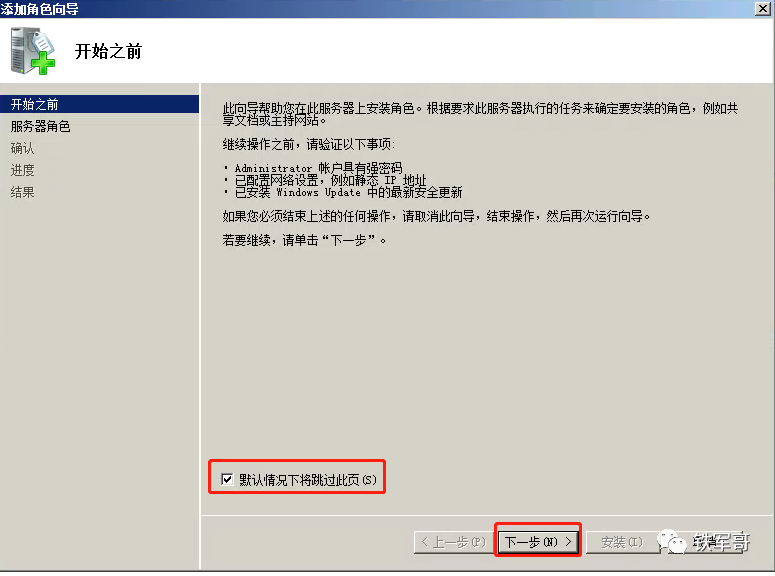

在“初始配置任务”页面中,点击“自定义此服务器”下的“添加角色”,开始证书服务器配置。【也可以在“服务器管理器”中,点击“角色”→“添加角色”进行操作】

添加角色向导的开始之前页面,可以勾选“默认情况下将跳过此页”,这样后续配置时就不会重复弹出了。

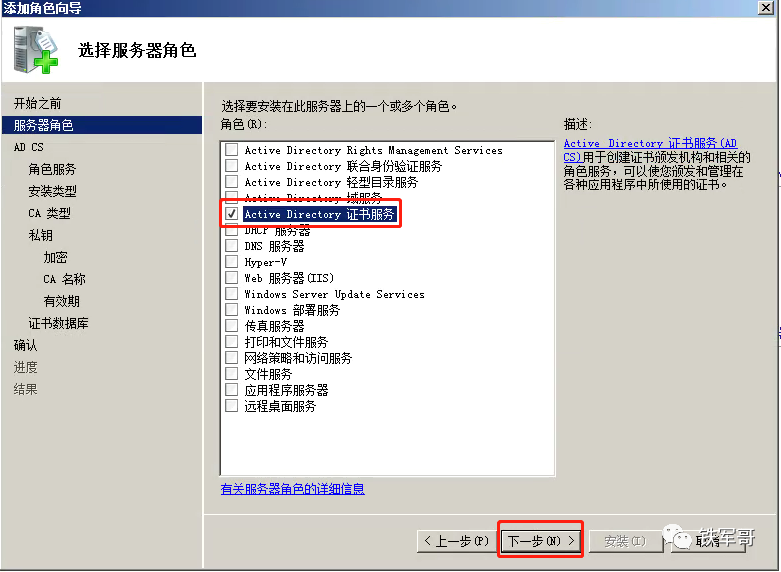

选择服务器角色,勾选“Active Directory证书服务”。

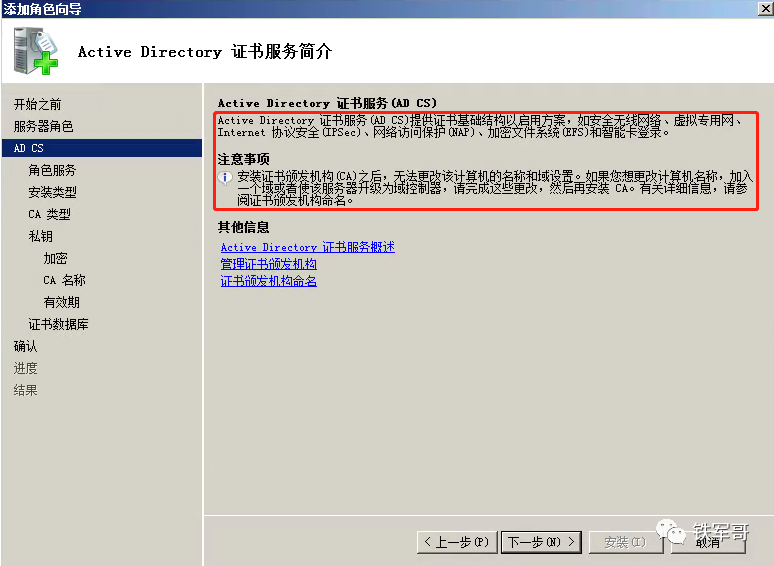

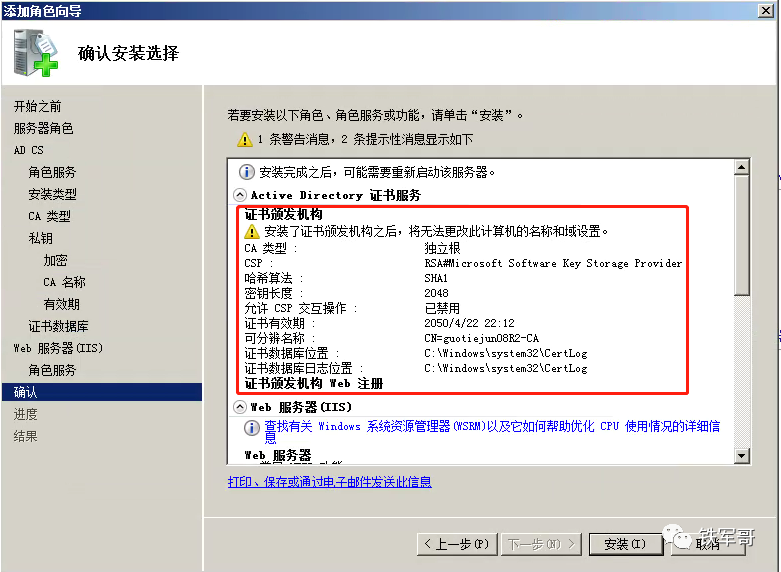

在Active Directory证书服务简介中提到,一旦安装,后续将无法更改计算机名称和域设置。因为我是临时使用,主要目的是生成证书,后面会创建新的服务器作为域控服务器,在其他场景中使用时请注意。

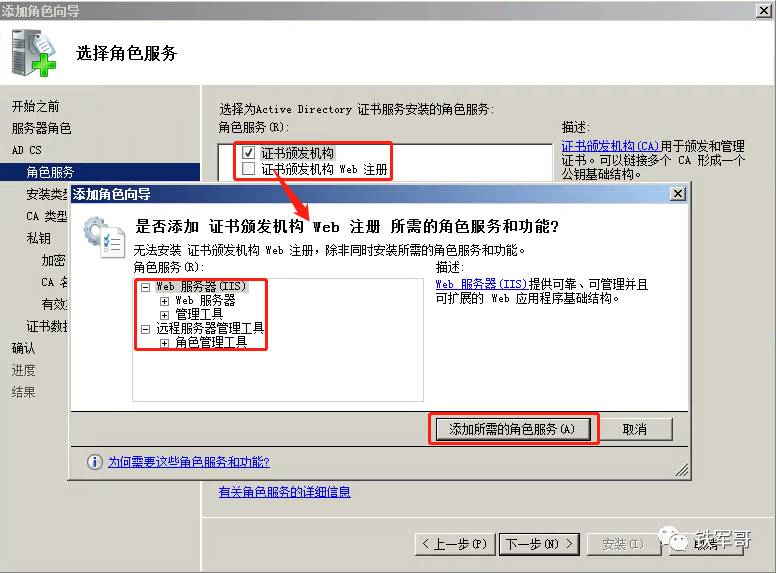

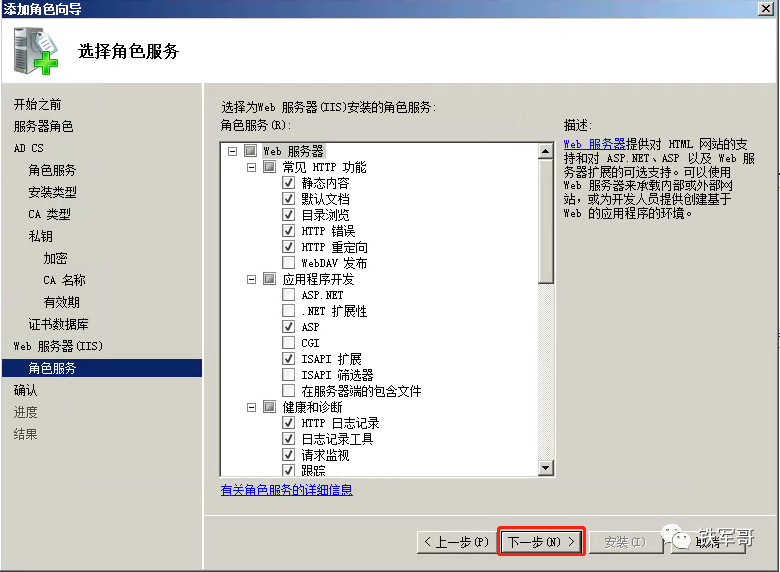

选择角色服务,勾选“证书颁发机构”和“证书颁发机构Web注册”,选择后者时会弹出提示安装“Web服务器”和“远程服务器管理工具”,点击“添加所需的角色服务”即可。

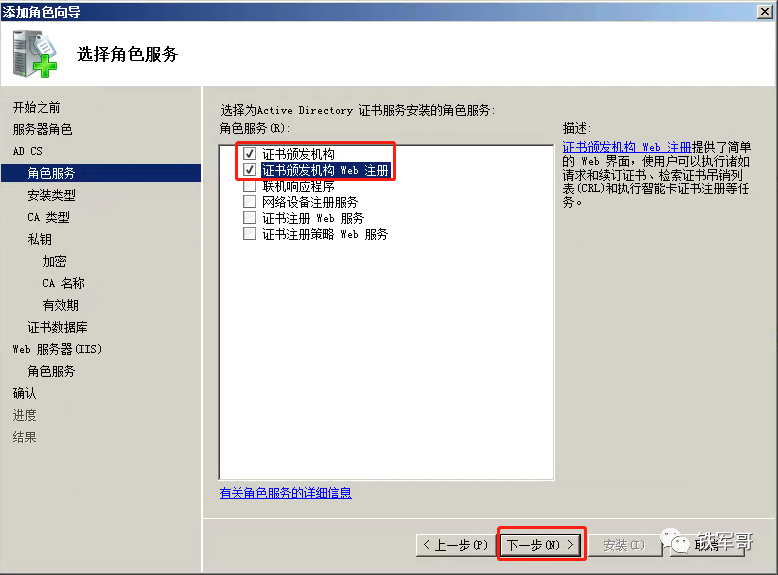

确认之后勾选成功,点击“下一步”。

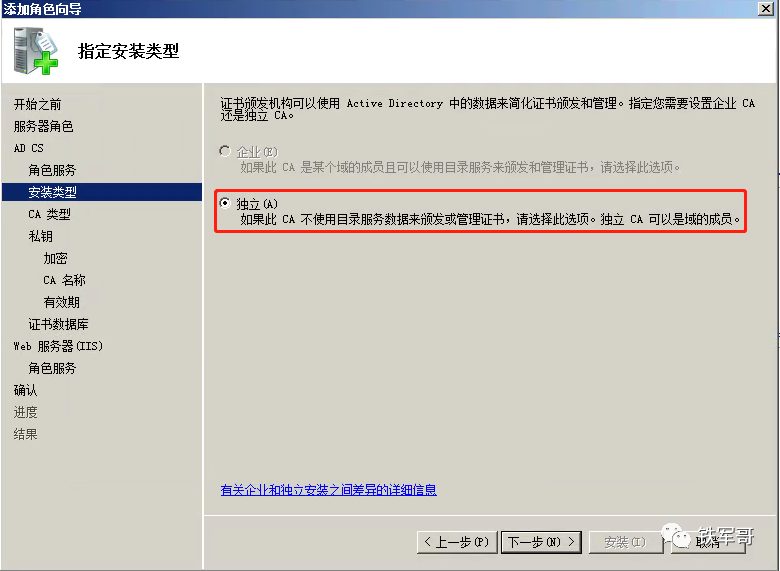

指定安装类型选择“独立”。

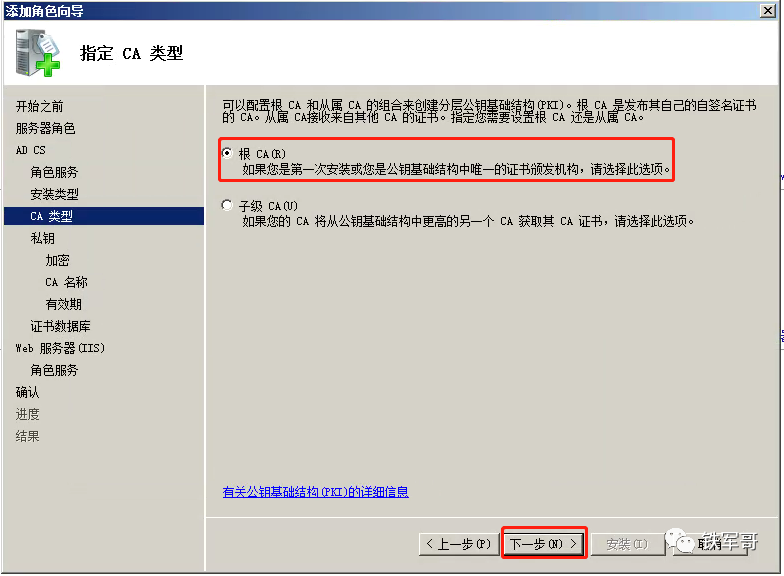

指定CA类型选择“根CA”。

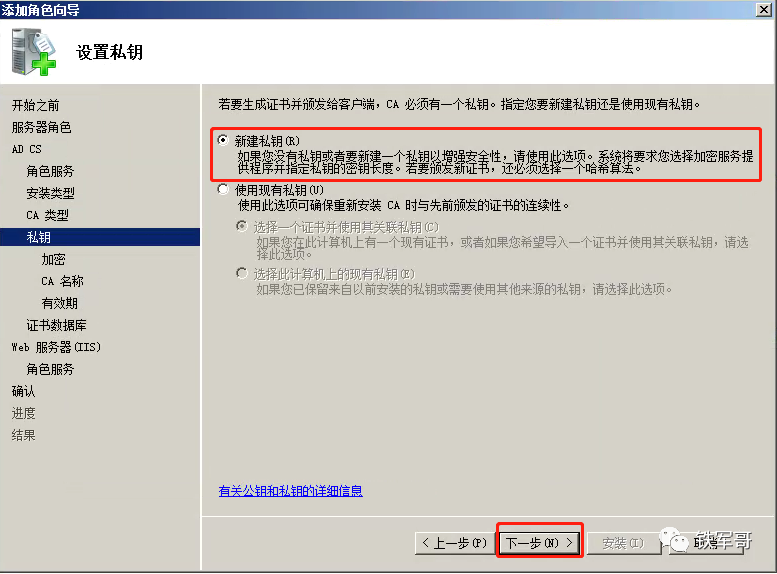

设置私钥,选择“新建私钥”。

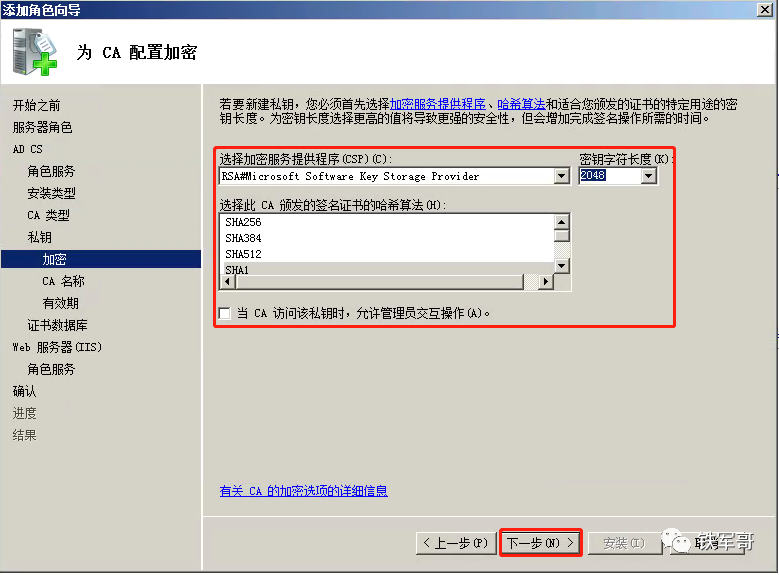

为CA配置加密,使用默认配置即可。

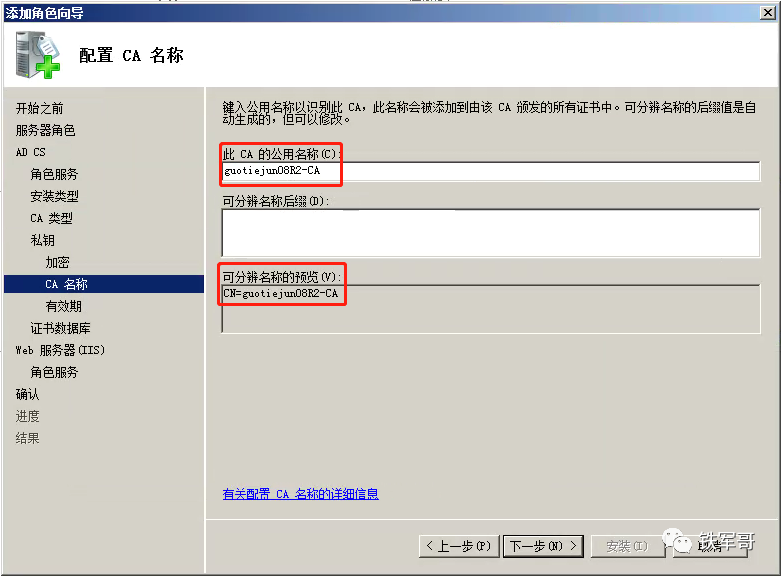

配置CA名称,默认会以服务器计算机名作为名称,可进行修改。为方便区分,我做了修改。

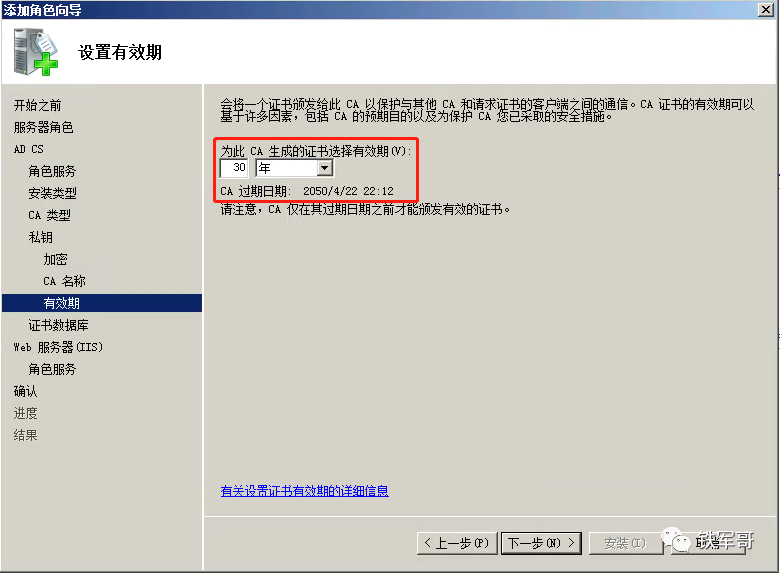

设置有效期,默认为5年,我调整成了30年。

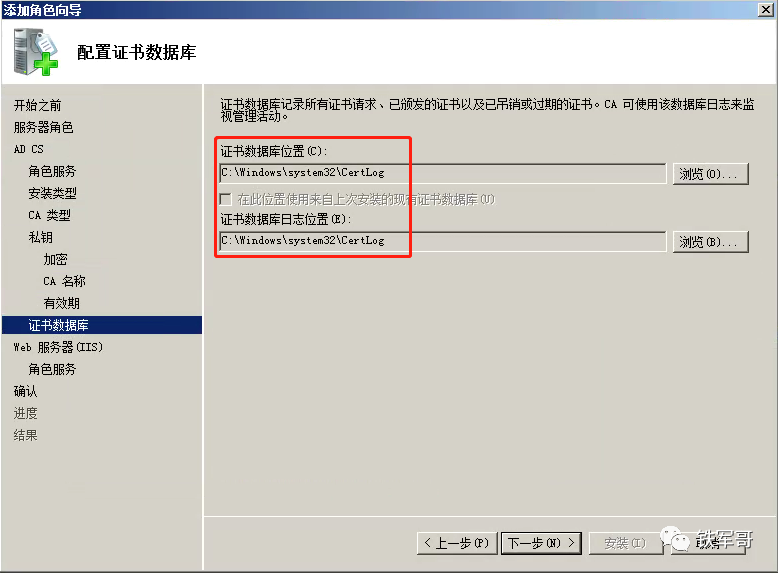

配置证书数据库,使用了默认配置。

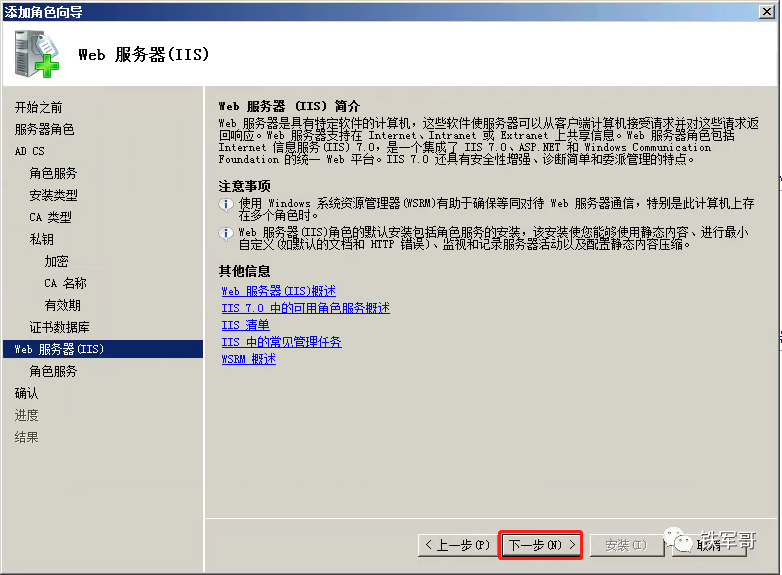

在补充安装的“Web服务器”页面,直接点击“下一步”即可。

选择角色服务无需调整,直接点击“下一步”。

确认安装的角色和服务信息,点击“安装”。

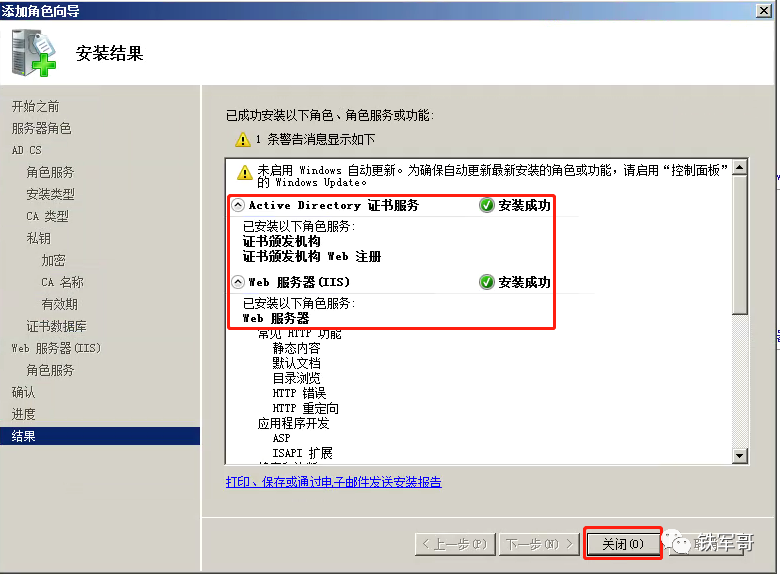

安装结果页面,安装成功,点击“关闭”即可。

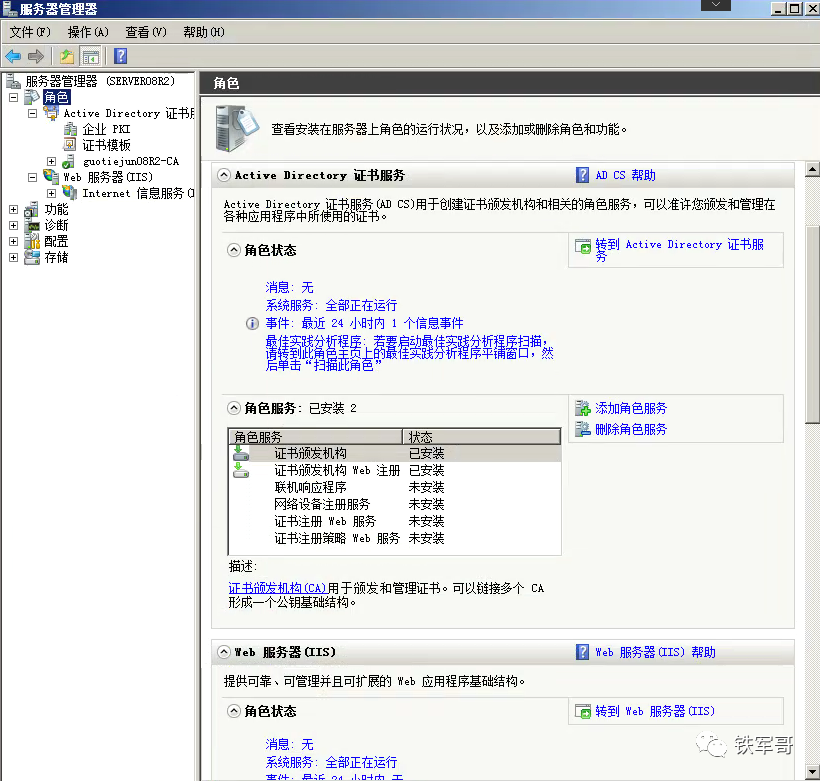

在服务器管理器页面,可以看到服务器已安装的角色信息。

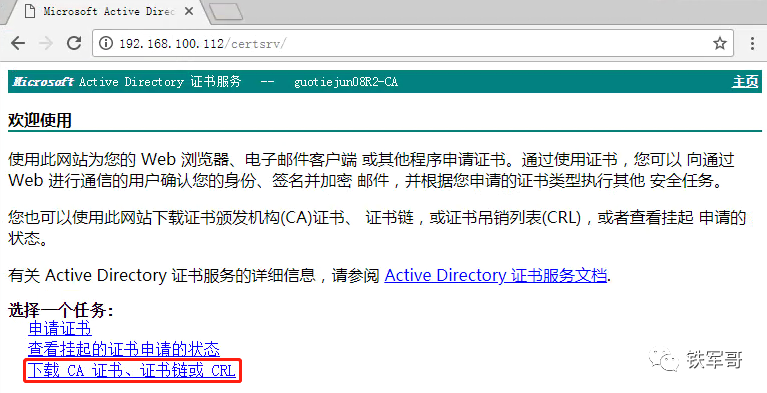

使用浏览器访问证书申请页面http://192.168.100.112/certsrv/,点击“下载CA证书、证书链或CRL”。

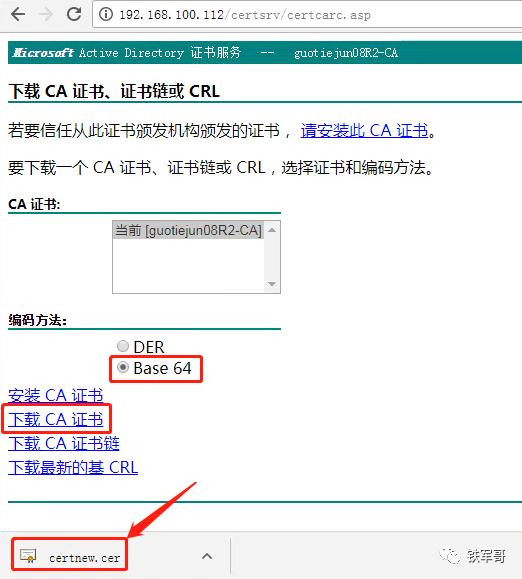

选择编码方式为“Base 64”,点击“下载CA证书”,即可获取名为“certnew.cer”的根证书文件。

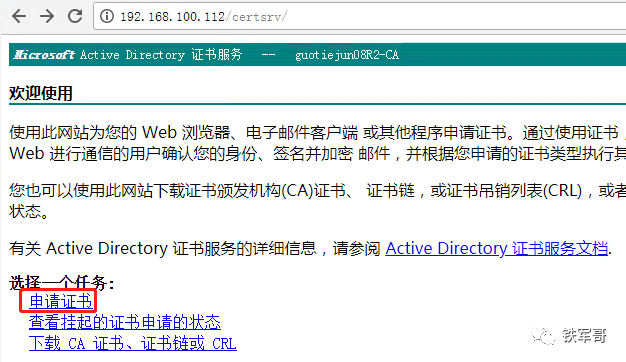

点击右上角“主页”,返回主页。点击“申请证书”。

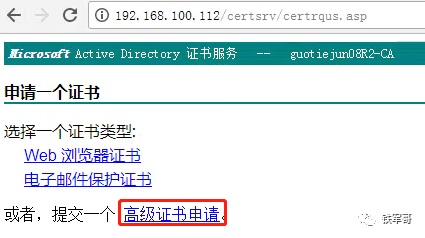

在证书申请页面点击“高级证书申请”。

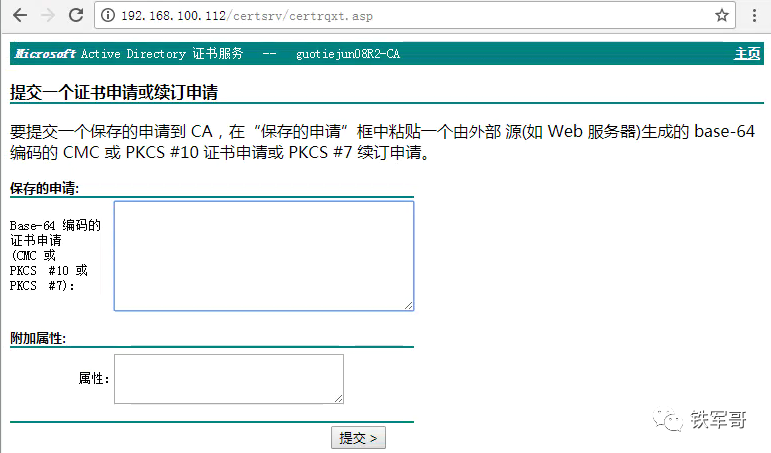

不同浏览器因为兼容性问题显示不同,使用chrome浏览器弹出页面如下:

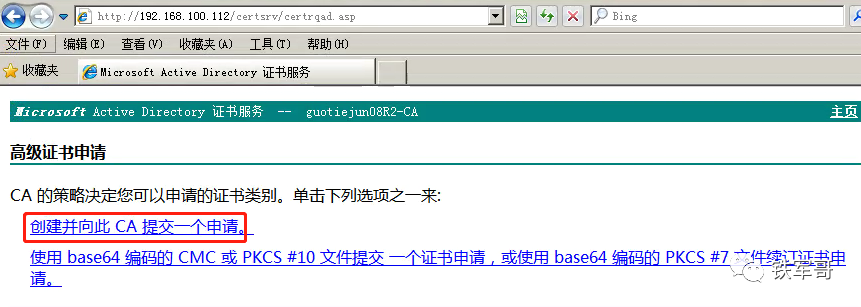

使用IE8浏览器显示页面如下,这才是我们需要的页面,chrome浏览器直接进入了下面的链接中。这里,我们点击“创建并向此CA提交一个申请”。

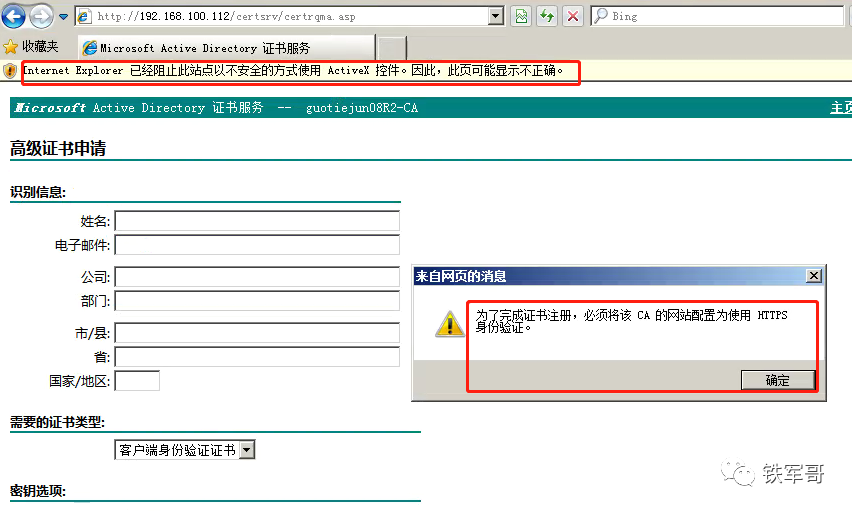

页面提示需要使用ActiveX控件,并且需要将CA的网站配置为HTTPS身份认证,点击“确定”。

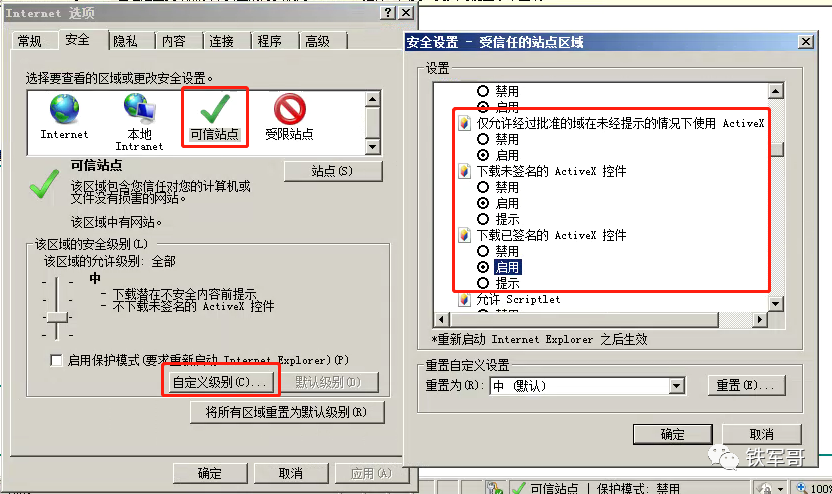

在“Internet选项”→“安全”中,添加该站点,并设置“自定义级别”。主要为启用ActiveX控件等相关设置,否则无法点击提交。

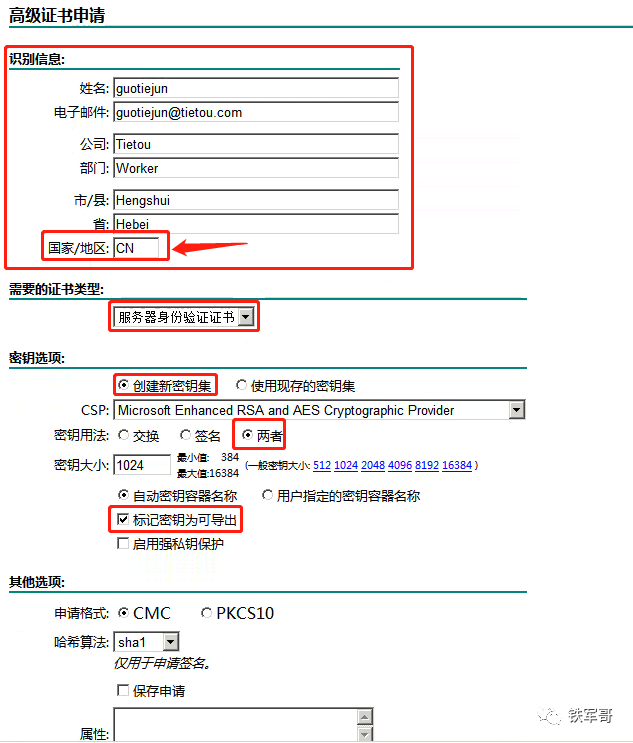

设置完成后,申请服务器身份验证证书,识别信息中“国家/地区”处必须填入大写的“CN”;秘钥选项中,勾选“标记秘钥为可导出”,其他保持默认即可,点击“提交”。

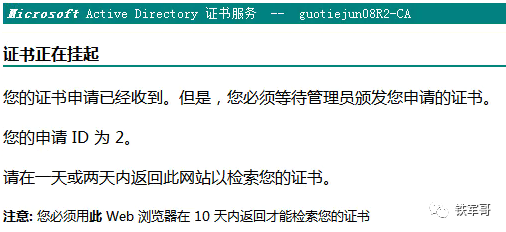

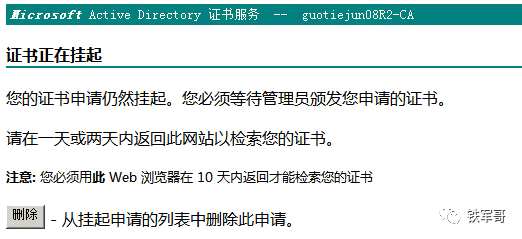

提交之后会提示“证书正在挂起”。

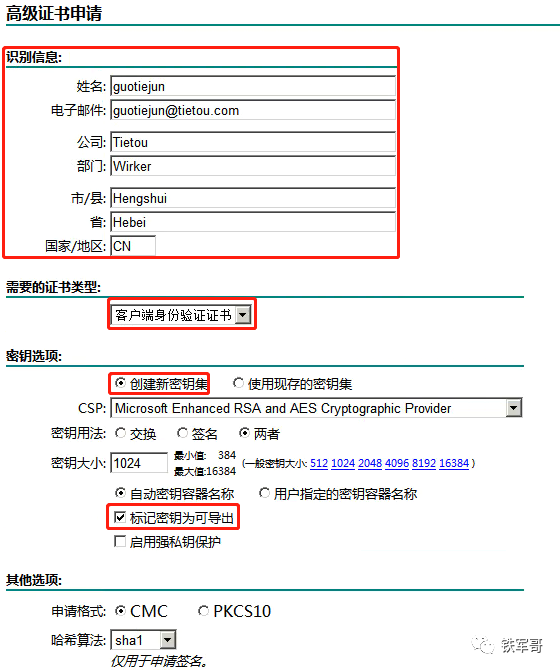

返回到证书申请页面,申请“客户端身份验证证书”,切换“需要的证书类型”为“客户端身份验证证书”即可,其他和服务器证书申请相同,注意勾选“标记秘钥为可导出”。

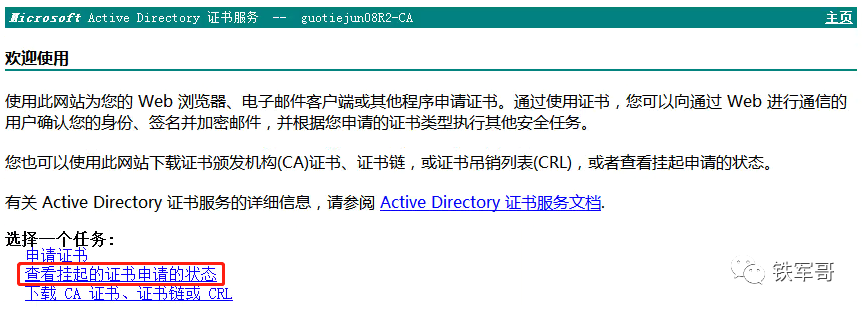

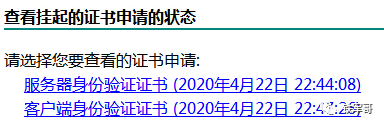

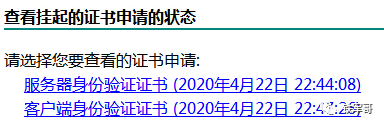

返回主页,可以通过“查看挂起的证书申请状态”查看申请状态。

点击进入,可以看到两次申请。

点进去看到状态为“证书正在挂起”。

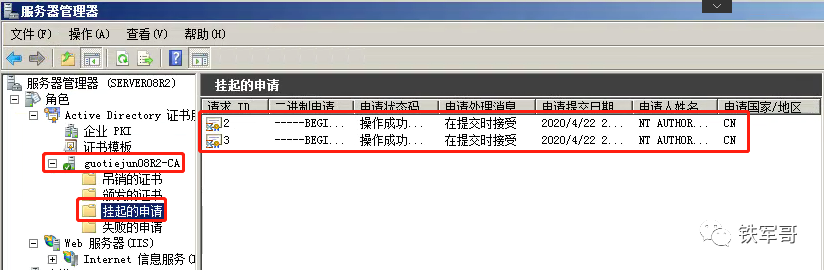

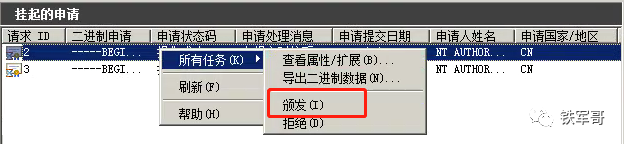

在“服务器管理器”→“角色”→“Active Directory证书服务”下,点击服务器,可查看“挂起的申请”详情。

在申请上右击,选择“所有任务”→“颁发”,即可完成证书颁发。

返回主页,再次通过“查看挂起的证书申请状态”查看申请状态。

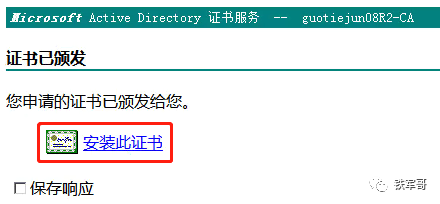

点击申请,可以看到证书已颁发。

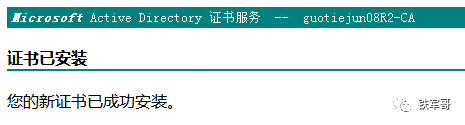

直接点击“安装此证书”,即可完成安装。重复操作完成两个证书的安装。

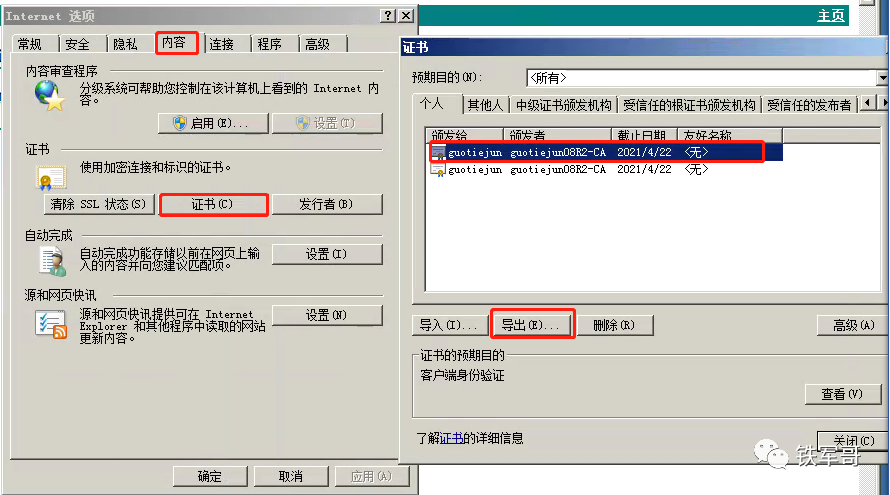

打开IE浏览器,进入“Internet选项”→“内容”→“证书”,选择证书后点击“导出”即可将证书导出为独立的文件。

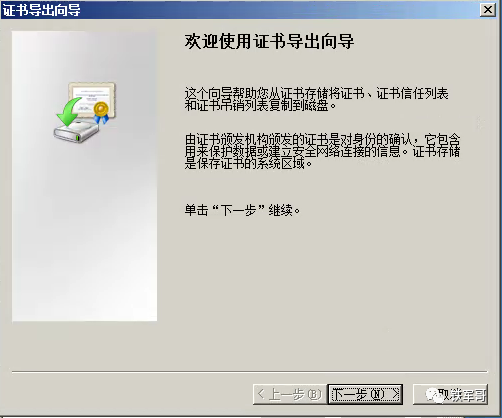

证书导出向导的第一屏,直接“下一步”。

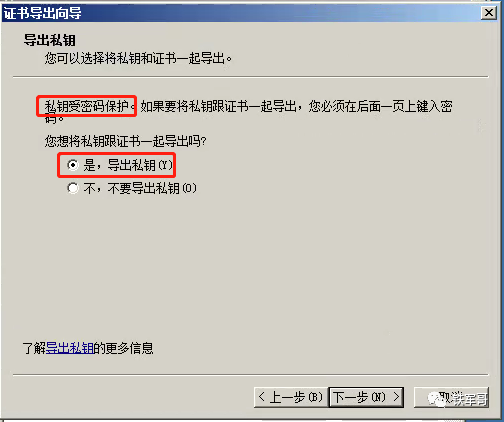

导出私钥,启动私钥密码保护,选择“是,导出私钥”。

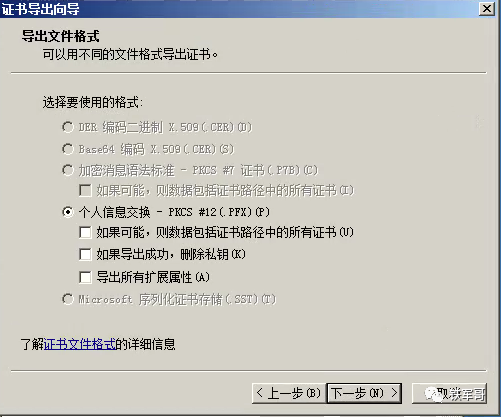

导出文件格式选择默认即可。

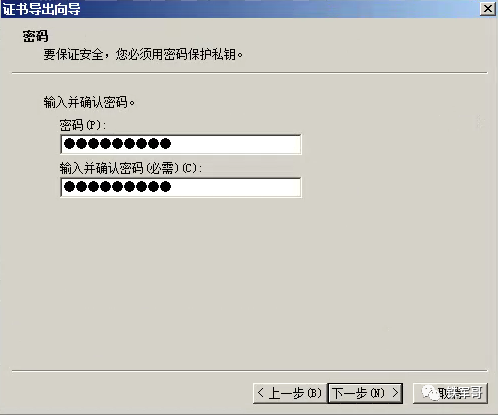

设置导出密码,我这里设置为guotiejun,点击“下一步”。

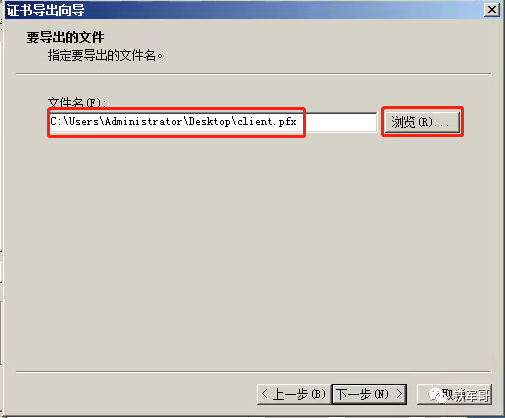

指定要导出的文件名。点击浏览选择位置并设置名称,客户端证书的名称我设置成了client,和服务器证书进行区分。

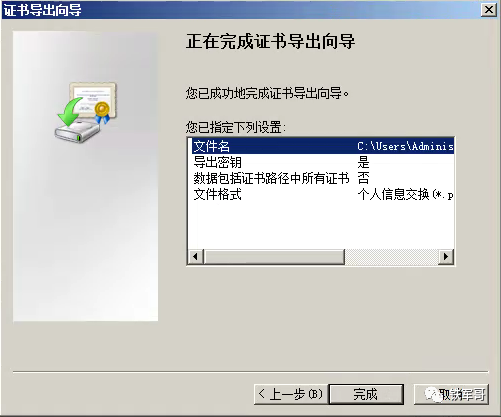

证书导出向导完成,文件生成到指定目录下。

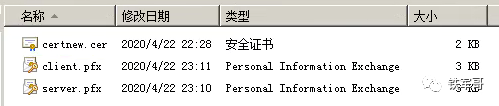

相同操作,导出服务器证书。本次操作生成的三个证书如下:

本文链接:https://kinber.cn/post/3474.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~