Windows系统日志记录系统中硬件、软件和系统问题的信息,同时还可疑监控系统中发生的事件、用户可疑通过它来检查错误发生的原因,或者寻找收到攻击时攻击者留下的痕迹(但日志也有可能被攻击者删除或伪造)

Windows日志分类:

应用程序日志、系统日志、安全日志

系统日志

记录着操作系统组件发生的事件,主要包括驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等。系统日志中记录的时间类型由Windows NT/2000操作系统预先定义。

默认位置: %SystemRoot%\System32\Winevt\Logs\System.evtx

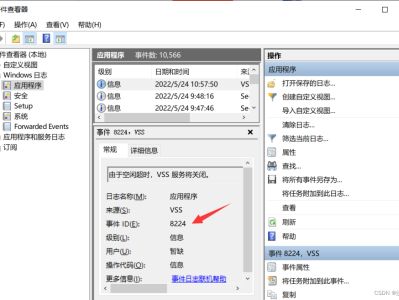

应用程序日志

包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

默认位置:%SystemRoot%\System32\Winevt\Logs\Application.evtx

安全日志

记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

默认位置:%SystemRoot%\System32\Winevt\Logs\Security.evtx

系统和应用程序日志储存着系统故障信息,如,蓝屏、重启等故障信息,对系统管理员和运维人员有用

安全人员主要查看的是安全日志,其中包括 事件审计信息,包括用户验证(登录、远程访问等)和特定用户在认证后对系统做了什么

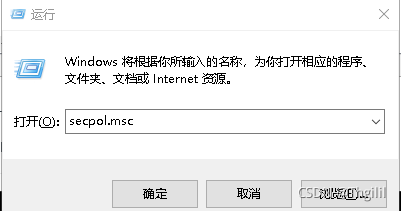

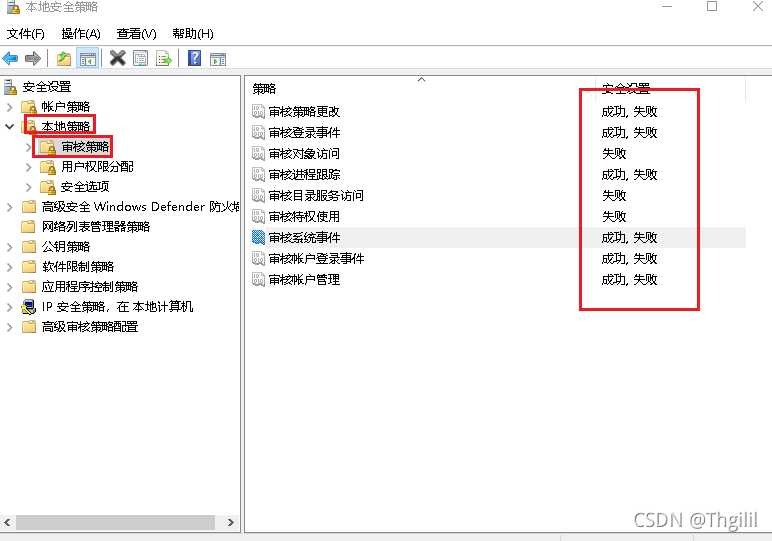

设置系统日志

Windows Server 2008 R2默认未开启系统审核功能

开启方法

##WIN+R输入运行

secpol.msc

安全设置——本地策略——审核策略——设置如下配置

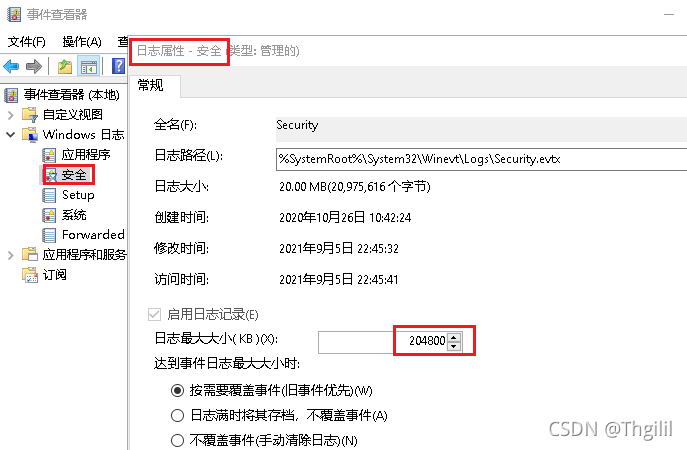

设置日志属性

##WIN+R运行

eventvwr.msc

安全日志大小为2M,按需要覆盖事件

安全事件说明

##用户事件管理

4720————新建用户————net user test /add

4722————启用新账户

4724————更改账户密码

4725————禁用用户账户————net user test /active:no

4726————删除用户————net user test /delete

4731————创建一个新组

4732————将用户添加到本地组————net localgroup 组名 test /add

4733————从组中删除用户

4734————删除启用的组————net localgroup 组名 /delete

4735————安全组更改

4738————更改用户账户

4798————枚举本地用户组

4727————启用安全性的组

4728————向安全的全局组中添加新成员

4729————从组中删除用户

4737————任何更改安全组的操作

4741————创建一个新的计算机账户

4742————任何更改计算机账户

4754————删除计算机账户

4755————在安全组中做任何修改时

4756————将用户添加到安全性的通用组

4799————枚举组中成员时

##用户登录事件

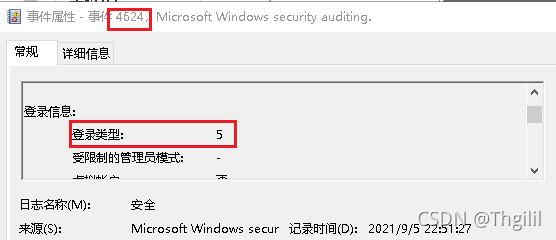

4624————登录成功

4625————登录失败

4634——从系统注销用户

4647——用户启动的注销,当用户远程登陆,并注销时,会发生此事件

4648——使用其他用户凭证登录或绕过登录凭证打开管理员权限进程时发生

4672——使用被分配管理员权限的账户进行登录

登录成功时(4624),登录类型说明

5表示 每种服务都被配置在某个特定的用户账号下运行。

安全日志分析举例

通过筛选某一具体事件ID来分辨,服务器收到了什么样的攻击

如,筛选4625事件,发现事件数共有一万多条,且这些登录失败事件相对集中在某一段时间内,说明服务器账号可能收到了暴力破解

又如,我们筛选4647,发现了一条4647事件,说明服务器可能已经被远程登录提权,且攻击者临走时注销了提权账号

再如,我们再日志中发现了一条4724事件,表示某个账户的密码被修改了,我们询问管理员得知没有人修改账户密码,那此事件发生的原因可能是攻击者修改了某一不常用账号企图获得权限维持

日志分析工具

Log Parser

https://www.microsoft.com/en-us/download/details.aspx?id=24659

Log Parser的图形化界面工具:

LogParser Lizard

http://www.lizard-labs.com/log_parser_lizard.aspx

安装依赖

Microsoft .NET Framework 4 .5,下载地址:

https://www.microsoft.com/en-us/download/details.aspx?id=42642

Event Log Explorer

Event Log Explorer是一款非常好用的Windows日志分析工具。可用于查看,监视和分析跟事件记录,包括安全,系统,应用程序和其他微软Windows 的记录被记载的事件,其强大的过滤功能可以快速的过滤出有价值的信息

https://event-log-explorer.en.softonic.com/

http://www.bytesin.com/software/Event-Log-Explorer/

————————————————

本文链接:https://kinber.cn/post/2582.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~