http://ccieh3c.com/?p=1358

http://pan.baidu.com/s/1i5Hed5F

掌握目标

1、通过对路由器配置,实现L2TP over ipsec 配置【包括微软与华为自己软件客户端的实现】

2、掌握对客户端的设置。

3、单纯L2TP的配置方法 。

一、路由器配置

#ip pool l2tp

gateway-list 192.168.222.1

network 192.168.222.0 mask 255.255.255.0

2.l2tp vpn配置

#interface Virtual-Template0

ppp authentication-mode chap

remote address pool l2tp

ip address 192.168.222.1 255.255.255.0

#

l2tp-group 1

undo tunnel authentication

allow l2tp virtual-template 0

3.创建l2tp用户

#local-user test password cipher %$%$’iR,%phm-R~uA@8JW5m@3dt}%$%$

local-usertest privilege level 15

local-user test service-type ppp

4.创建acl用户对流量进行IPSEC加密

acl number 3001

rule 5 permit udp source-port eq 1701

5.ipsec 配置

#

ipsec proposal 1

#

ike proposal 1

#

注:ike对等体,最好是使用v1版本的野蛮模式,开始使用的v2版本的,发现ike sa协议的第一阶段都不能建立,而且最好是把nat 穿越功能打开,因为一般的实际环境,电脑都是nat上网的

针对华为客户端的配置方法

ike peer xdhg2 v1

exchange-mode aggressive

pre-shared-key simple huawei

local-id-type name

nat traversal(nat 穿越功能开启)

针对微软客户端配置方法

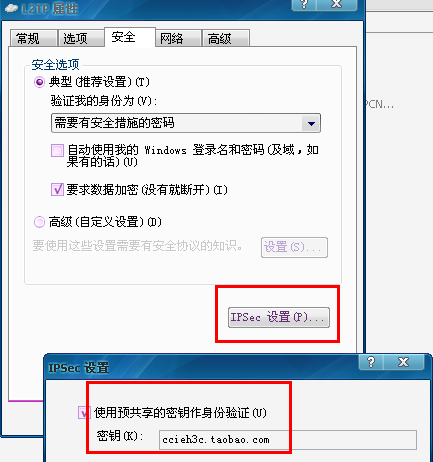

只需要pre-share-key simple huawei 以及nat traversal即可,因为微软自身默认是主模式。

#

ipsec policy-template xdhg_t 1

security acl 3001

ike-peer xdhg2

proposal 1

#

ipsec policy xdhg 1 isakmp template xdhg_t

#

6.应用ipsec policy

interface Ethernet0/0/8

tcp adjust-mss 1200

ip address X.X.X.X 255.255.255.0

ipsec policy xdhg

nat outbound 2999

二、客服端配置

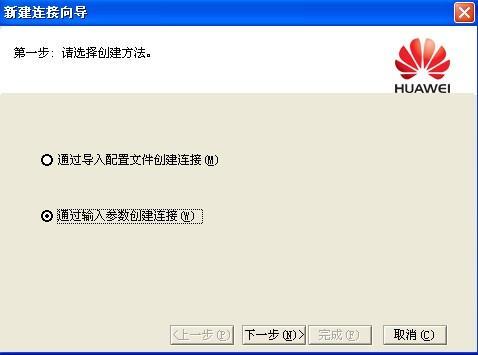

客服端是用的华为HUAWEI VPN Client_V100R001C02SPC701.exe这个软件

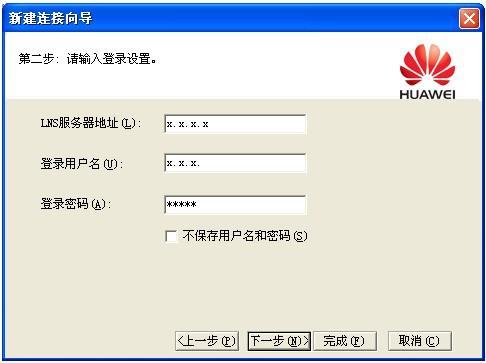

填写LNS的ip地址和L2TP vpn的帐户密码

这个了的认证模式要和#interface Virtual-Template0 # ppp authentication-mode chap 这里对应起来,勾选启用IPSEC

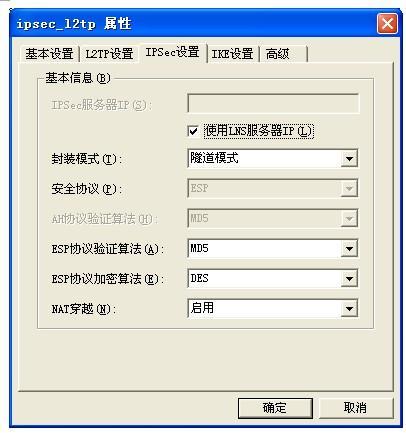

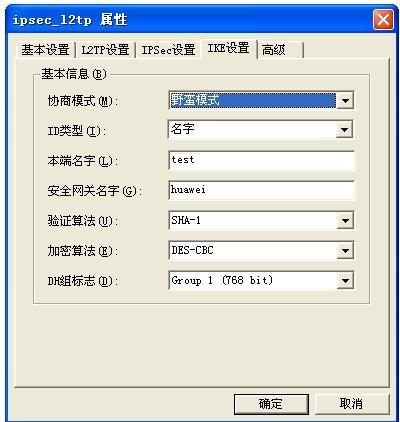

这里的配置要和使用的ipsec 提议一致,可以先查看配置在填写

IPSec proposal name: 1

Encapsulation mode: Tunnel

Transform : esp-new

ESP protocol : Authentication MD5-HMAC-96

Encryption DES

这里的配置要和使用IKE提议以及ike对等体配置一致,可以先查看配置在填写

——————————————-

IKE Proposal: 1

Authentication method : pre-shared

Authentication algorithm : SHA1

Encryption algorithm : DES-CBC

DH group : MODP-768

SA duration : 86400

PRF : PRF-HMAC-SHA

——————————————-

——————————————

Peer name : xdhg2

Exchange mode : aggressive on phase 1

Pre-shared-key : huawei

Local ID type : Name

DPD : Disable

DPD mode : Periodic

DPD idle time : 30

DPD retransmit interval: 15

DPD retry limit : 3

Host name :

Peer IP address :

VPN name :

Local IP address :

Local name :

Remote name :

NAT-traversal : Enable

Configured IKE version : Version one

PKI realm : NULL

Inband OCSP : Disable

——————————————

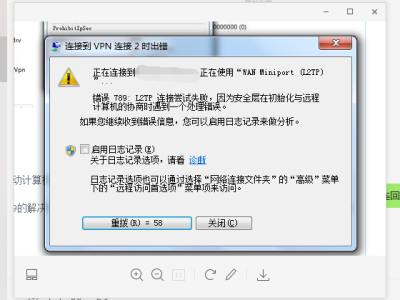

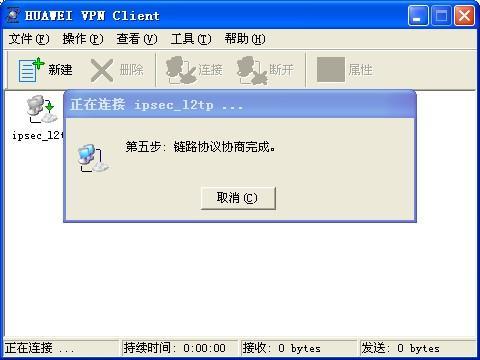

设置完了,开始拨号

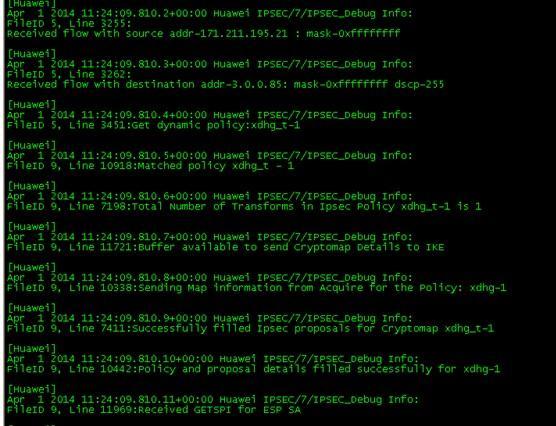

路由器上debug看看,开始协商ike sa和ipsec sa了

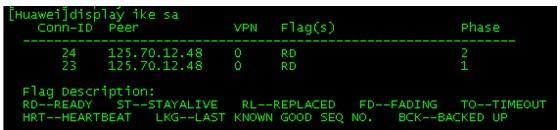

呵呵,ike sa的2个阶段ok了

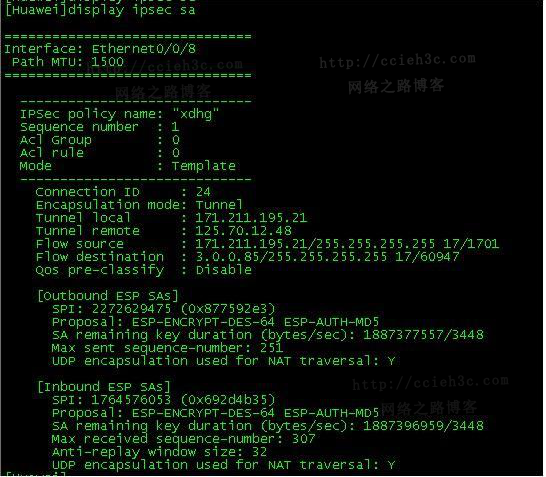

ipsec sa也ok了,注意,nat穿越功能也启用了

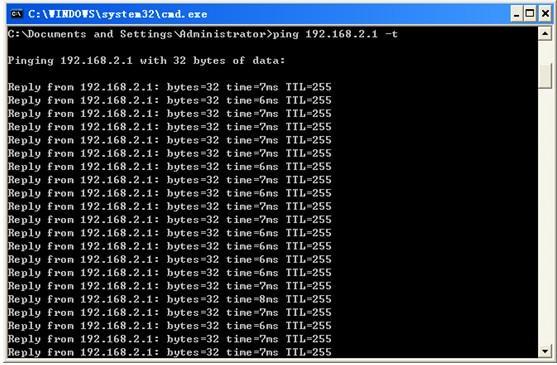

ping 下内网ip,呵呵通了

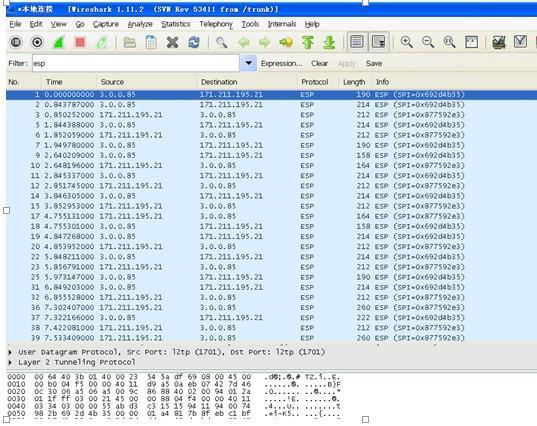

抓个包,发现已经对报文进行了esp封装加密,哈哈

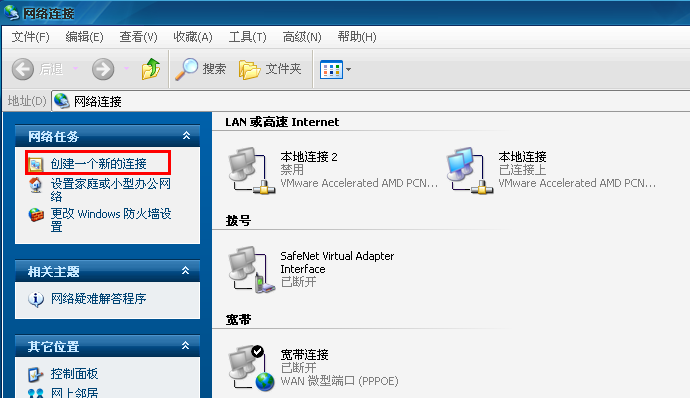

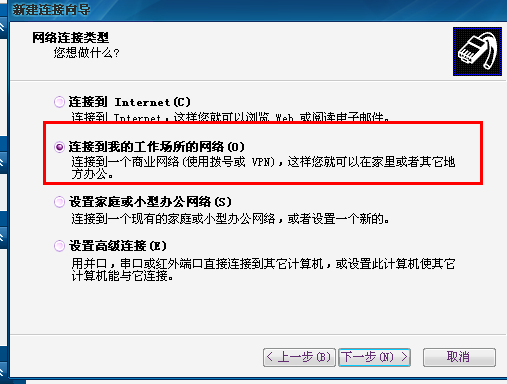

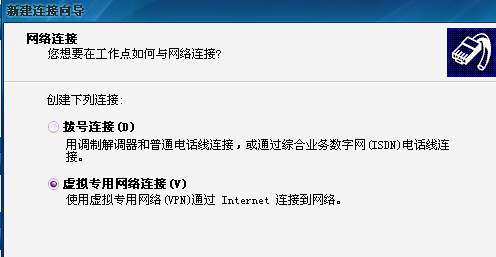

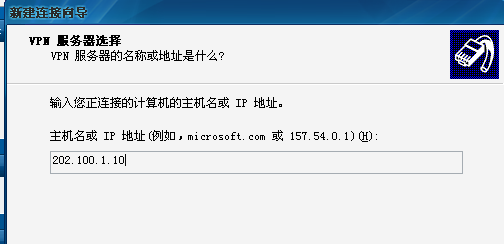

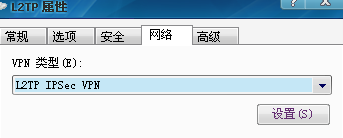

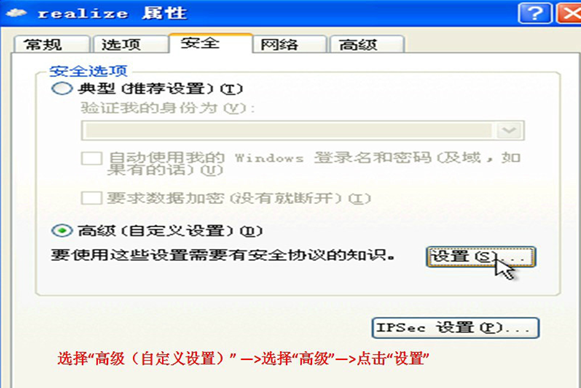

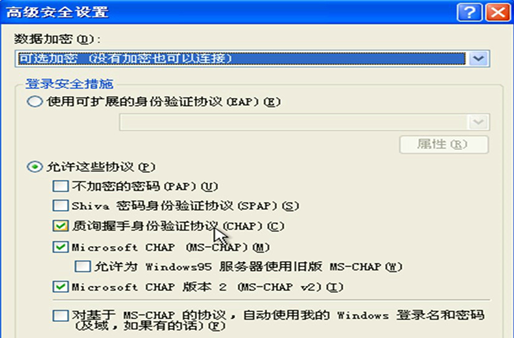

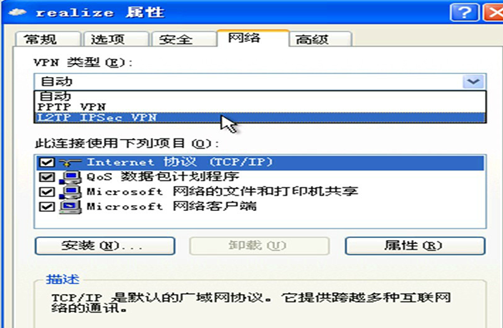

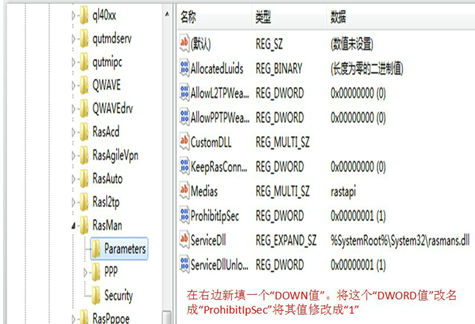

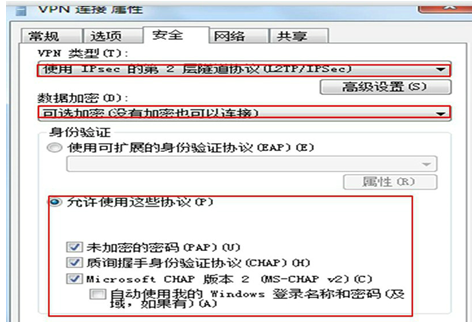

对于微软客户端怎么定义补充【这里只是告诉怎么定义,与该配置无关,可以自行修改与自己定义的地址密钥匹配的参数即可】

3、单纯的L2TP的配置

1.l2tp地址池

#ip pool l2tp

gateway-list 192.168.222.1

network 192.168.222.0 mask 255.255.255.0

2.l2tp vpn配置

#interface Virtual-Template0

ppp authentication-mode chap

remote address pool l2tp

ip address 192.168.222.1 255.255.255.0

#

l2tp-group 1

undo tunnel authentication

allow l2tp virtual-template 0

3.创建l2tp用户

#local-user test password cipher %$%$’iR,%phm-R~uA@8JW5m@3dt}%$%$

local-usertest privilege level 15

local-user test service-type ppp

本文链接:https://kinber.cn/post/589.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~