华为配置WLAN外置Portal认证示例

业务需求

某企业为了提高WLAN网络的安全性,采用外置Portal认证方式,实现对用户的接入控制。

组网需求

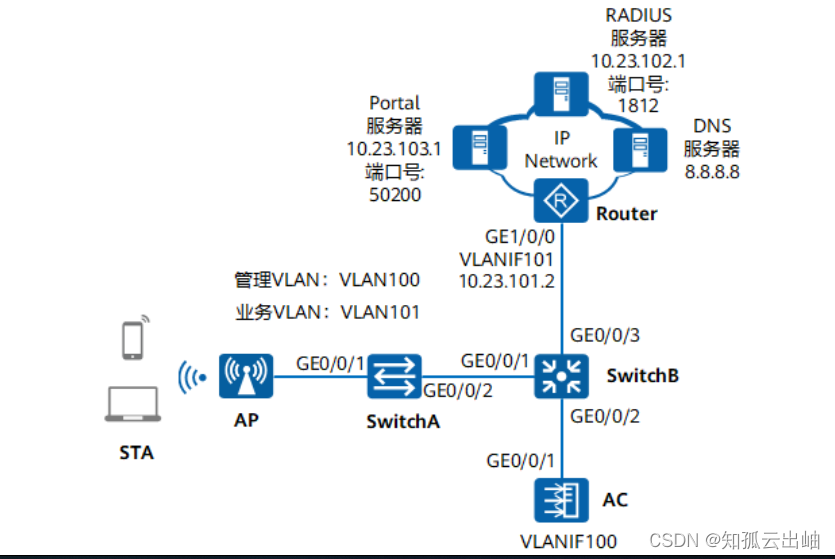

AC组网方式:旁挂二层组网。

DHCP部署方式:

AC作为DHCP服务器为AP分配IP地址。

汇聚交换机SwitchB作为DHCP服务器为STA分配IP地址。

业务数据转发方式:隧道转发。

认证方式:外置Portal认证。

安全策略:开放认证。

数据规划

配置项 | 数据 |

|---|---|

AP管理VLAN | VLAN100 |

STA业务VLAN | VLAN101 |

DHCP服务器 | AC作为DHCP服务器为AP分配IP地址 汇聚交换机SwitchB作为DHCP服务器为STA分配IP地址,STA的默认网关为10.23.101.2 |

AP的IP地址池 | 10.23.100.2~10.23.100.254/24 |

STA的IP地址池 | 10.23.101.4~10.23.101.254/24 |

AC的源接口IP地址 | VLANIF100:10.23.100.1/24 |

AP组 |

|

域管理模板 |

|

SSID模板 |

|

安全模板 |

|

RADIUS认证参数 | RADIUS认证方案名称:wlan-net RADIUS计费方案名称:wlan-net RADIUS服务器模板名称:wlan-net,其中:

|

Portal服务器模板 |

|

Portal接入模板 | |

免认证规则模板 |

|

认证模板 |

|

VAP模板 |

|

配置思路

配置AP、AC和周边网络设备之间实现网络互通。

使用配置向导,配置AC系统参数。

使用配置向导,配置AP在AC上线。

使用配置向导在AC上配置WLAN相关业务及外置Portal认证的相关参数。

在AP组下配置免认证规则。

配置第三方服务器参数。

用户完成业务验证。

配置注意事项

纯组播报文由于协议要求在无线空口没有ACK机制保障,且无线空口链路不稳定,为了纯组播报文能够稳定发送,通常会以低速报文形式发送。如果网络侧有大量异常组播流量涌入,则会造成无线空口拥堵。为了减小大量低速组播报文对无线网络造成的冲击,建议配置组播报文抑制功能。配置前请确认是否有组播业务,如果有,请谨慎配置限速值。

业务数据转发方式采用直接转发时,建议在直连AP的交换机接口上配置组播报文抑制。

业务数据转发方式采用隧道转发时,建议在AC的流量模板下配置组播报文抑制。

建议在与AP直连的设备接口上配置端口隔离,如果不配置端口隔离,尤其是业务数据转发方式采用直接转发时,可能会在VLAN内形成大量不必要的广播报文,导致网络阻塞,影响用户体验。

隧道转发模式下,管理VLAN和业务VLAN不能配置为同一VLAN,且AP和AC之间只能放通管理VLAN,不能放通业务VLAN。

V200R021C00版本开始,配置CAPWAP源接口或源地址时,会检查和安全相关的配置是否已存在,包括DTLS加密的PSK、AC间DTLS加密的PSK、登录AP的用户名和密码、全局离线管理VAP的登录密码,均已存在才能成功配置,否则会提示用户先完成相关的配置。

V200R021C00版本开始,AC默认开启CAPWAP控制隧道的DTLS加密功能。开启该功能,添加AP时AP会上线失败,此时需要先开启CAPWAP DTLS不认证方式(capwap dtls no-auth enable)让AP上线,以便AP获取安全凭证,AP上线后应及时关闭该功能(undo capwap dtls no-auth enable),避免未授权AP上线。

操作步骤

配置周边设备

配置DHCP服务器为STA分配IP地址并指定STA网关

配置AC系统参数

配置AC基本参数。

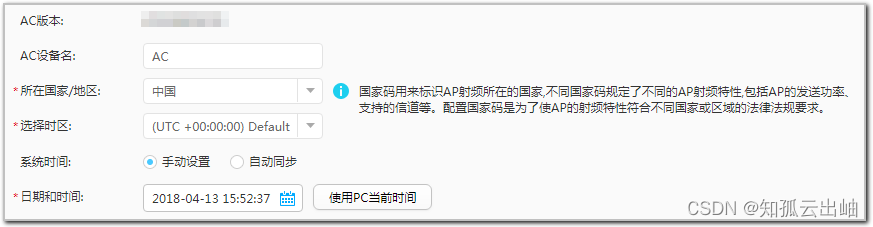

# 单击“配置 > 配置向导 > AC”,进入“AC基本配置”页面。

# “所在国家/地区”按实际情况选择,以“中国”为例。“系统时间”配置为“手动设置”。“日期和时间”配置为“使用PC当前时间”。

# 单击页面下方的“下一步”,进入“端口配置”页面。

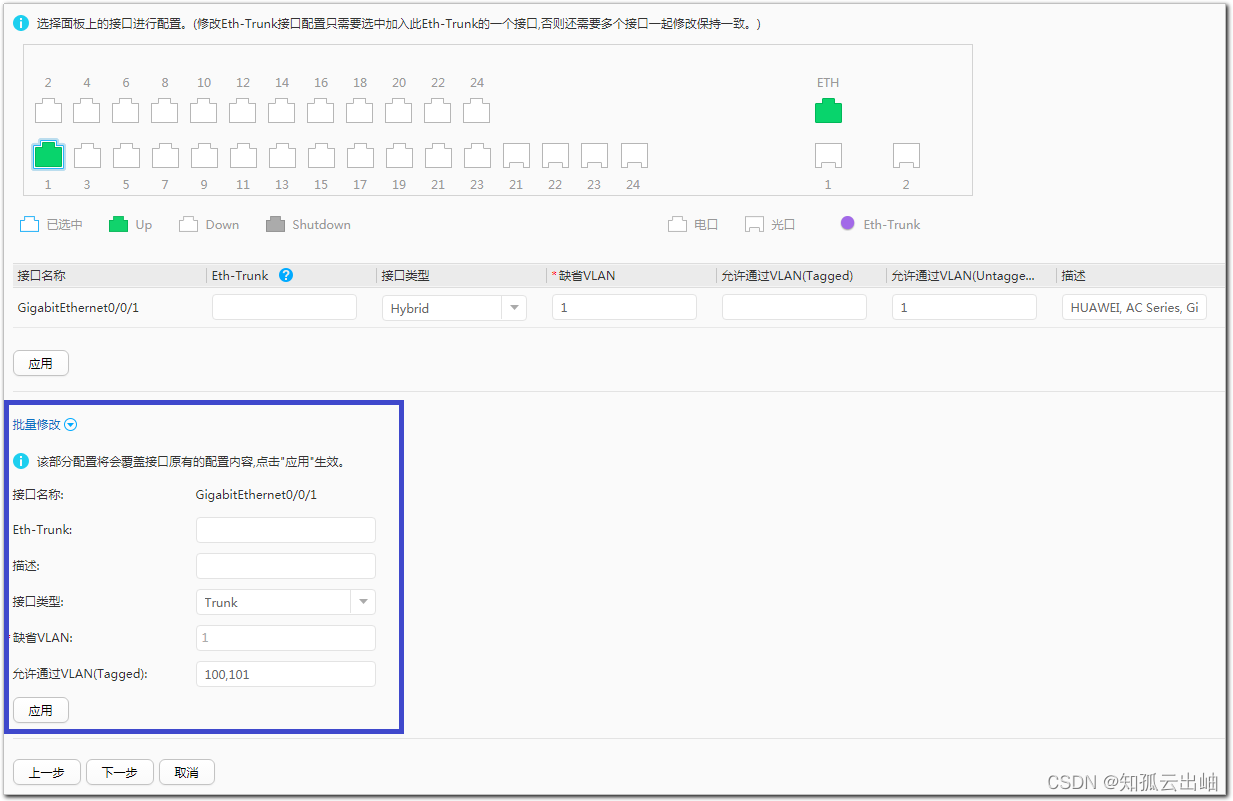

配置端口。

# 选择接口“GigabitEthernet0/0/1”,展开“批量修改”,选择“接口类型”为“Trunk”,将“GigabitEthernet0/0/1”加入VLAN100(管理VLAN)和VLAN101(业务VLAN)。

如果AC直接连接AP,需要在AC直连AP的接口上配置缺省VLAN为管理VLAN100。

# 单击“应用”,在弹出的提示对话框中单击“确定”,完成配置。

# 单击“下一步”,进入“网络互联配置”页面。

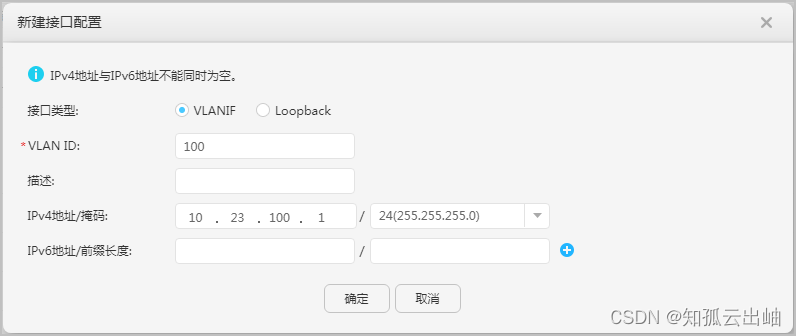

配置网络互联。

# 配置“DHCP状态”为“ON”。

# 单击“接口配置”下的“新建”,进入“新建接口配置”页面。

# 配置接口VLANIF100的IP地址为10.23.100.1/24。

# 以同样方式配置接口VLANIF101的IP地址为10.23.101.3/24。

# 单击“DHCPv4地址池列表”下的“新建”,采用“接口地址池”,选择接口VLANIF100。

# 单击“确定”,完成VLANIF100接口地址池的配置。

# 单击“静态路由表”下的“新建”,进入“新建静态路由表”页面。

# 配置缺省路由,指定下一跳为10.23.101.2。

# 单击“确定”,完成静态路由的配置。

# 单击“下一步”。

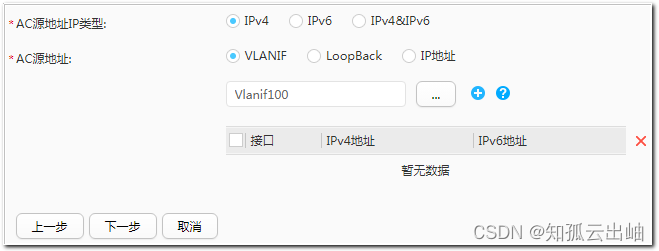

# 单击“下一步”,进入“AC源地址”页面。

配置AC源地址。

# “AC源地址”选择“VLANIF”,单击选择按钮,选择“Vlanif100”。

# 单击“下一步”,进入“配置确认”页面。

配置确认。

# 确认配置,单击“完成并继续AP上线配置”。

配置AP上线

AP MAC地址:60de-4476-e360

AP SN:210235419610CB002287

AP名称:area_1

AP组:ap-group1

当选择“AP认证方式”为“MAC认证”时,AP MAC地址为必填项,AP SN可不填。

当选择“AP认证方式”为“SN认证”时,AP SN为必填项,AP MAC地址可不填。

配置AP上线。

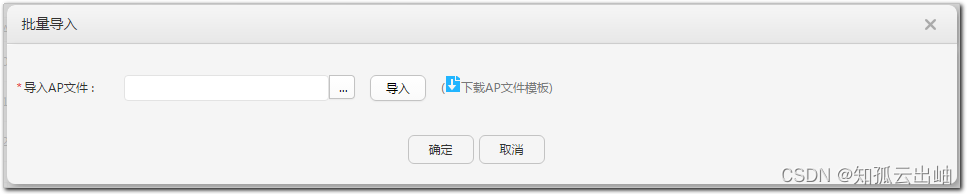

# 单击“批量导入”,进入“批量导入”页面。单击

,下载批量添加AP模板文件到本地。

# 在AP模板文件中填写AP信息,示例如下。如需添加多个AP,可以参照该示例在AP模板文件中填写多条AP信息。

建议使用网络规划工具WLAN Planner将规划好的射频ID、AP信道、频宽、功率导出成.csv格式的表格,将表格中的这些信息填写到AP文件模板中,经度和纬度请根据实际情况配置。

# 单击“导入AP文件”后的

,选择填写后的模板文件,单击“导入”。

# 导入完成后,页面显示导入结果信息,单击“确定”,完成添加。

# 单击“下一步”,进入“AP分组”页面。

# AP模板文件中已添加AP组信息,直接单击“下一步”,进入“配置确认”页面。

配置确认。

# 确认配置,单击“完成并继续无线业务配置”。

配置无线业务

# 单击“新建”,进入“基本信息”页面。

# 配置SSID名称、转发模式、业务VLAN ID等信息。

# 单击“下一步”,进入“安全认证”页面。

# 选择认证方式为Portal认证,取消选择“MAC优先外置Portal”。在“外置Portal服务器配置”页签下配置服务器名称、服务器IP地址、共享密钥、报文端口号和服务器URL,在“外置Radius服务器配置”页签下配置服务器名称、认证服务器IP地址、服务器端口号和共享密钥。

# 单击“下一步”,进入“接入控制”页面。

# 选择“绑定AP组”为“ap-group1”。

# 单击“完成”。

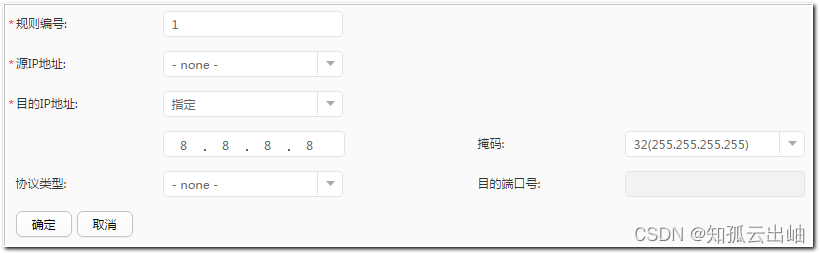

配置用户免认证时可以访问的网络资源

依次单击“配置 > AP配置 > 模板管理”,进入“模板管理”页面。

依次选择“无线业务 > VAP模板 > wlan-net > 认证模板 > 免认证规则模板”,进入“免认证规则模板”界面。

选择“免认证规则模板”为“default_free_rule”。

在“控制方式”处选择“免认证规则”。

单击“新建”,进入“新建免认证规则”页面,配置“规则编号”为“1”,免认证的目的IP地址为DNS服务器的IP地址。

单击“确定”。

选中规则编号为1的免认证规则,单击“应用”,在弹出的提示页面中单击“确定”,完成配置。

配置第三方服务器

具体配置方法建议参考相应的产品手册。

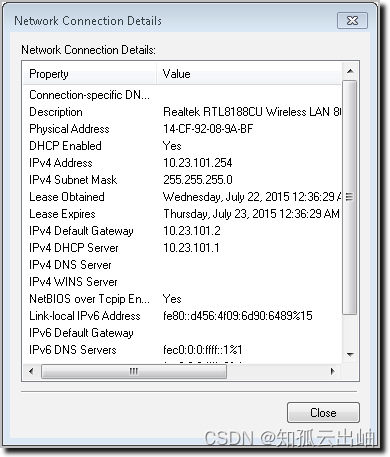

检查配置结果

无线用户可以搜索到SSID为“wlan-net”的无线网络。

无线用户可以关联到无线网络中,获取到的IP地址为10.23.101.x/24,网关为10.23.101.2。

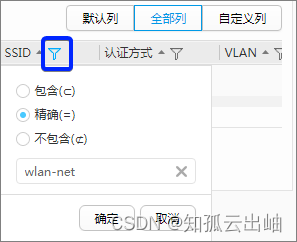

选择“监控 > 用户 > 上线用户统计”。在“用户列表”中可以看到所有上线的用户,使用筛选功能可以过滤显示结果。例如找到SSID列,单击“”,设置筛选条件,输入“wlan-net”,单击“确定”,可以看到连接在该SSID的用户。筛选功能支持多列组合筛选,可以精确查找上线用户。

STA上打开浏览器访问网络时,会自动跳转到外置Portal服务器提供的认证页面,在页面上输入正确的用户名和密码后,STA认证成功并可以正常访问网络。

本文链接:https://kinber.cn/post/4233.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~