https://forum.huawei.com/enterprise/zh/forum.php?mod=viewthread&tid=273433

在USG6000 V100R001中用户与认证部分变化比较大,从Web界面、到命令配置逻辑都有较大变化,牵扯的特性也比较多,还望大家能关注,提前学习一下。不然,开局时可能会出现麻烦――原以为驾轻就熟的特性变得很陌生,可能影响开局进度。

【变化】用户认证实现流程

USG2000/USG5000 V300R001中上网用户和接入用户的认证流程不一样:

l 上网用户直接在认证策略中指定是本地认证还是服务器认证。

l 接入用户通过“域(AAA视图下的domain)”配置是本地认证还是服务器认证。

USG6000 V100R001提出了“认证域”的概念(也是AAA视图下的domain),并重新定义了“用户”、“认证策略”和“认证域”的作用,先用“认证策略”筛选需要认证的流量,再用“认证域”定义认证模式并关联用户(包括上网用户和接入用户),整个认证流程更加清晰、统一,认证流程如下图所示。

图1-1 USG6000 V100R001认证流程

【变化】用户认证配置流程

1. Web配置变化

由于USG6000 V100R001的Web配置界面跟USG2000/USG5000 V300R001完全不同,所以这里不做详细对比,仅简要介绍一下配置流程。以上网用户服务器认证为例,配置流程大体如下:

步骤1:选择“对象>用户”,配置认证服务器。

步骤2:选择“对象>用户”,配置认证域、创建用户/用户组/安全组、配置认证选项。

步骤3:选择“策略>认证策略”,配置认证策略。

2. CLI变化

以上网用户服务器认证为例,配置流程大体如下:

步骤1:配置服务器。

步骤2:配置认证域。配置认证模式,跟USG2000/USG5000 V300R001中接入用户的AAA配置相似。

步骤2:创建用户/用户组。创建用户组织结构,跟USG2000/USG5000 V300R001中的创建上网用户相似。

步骤3:配置认证策略。仅用于筛选“认证”或“不认证”的流量。

每一步的详细变化,请见下文。

【变化】用户/用户组

USG6000 V100R001相对于USG2000/USG5000 V300R001版本用户/用户组有四点变化:

l 用户/用户组的组织结构有变化

l 用户/用户组的适用范围有变化

l 用户/用户组的配置方法有变化

l 用户/用户组的导入途径有变化

下面分别介绍。

1. 用户/用户组的组织结构有变化

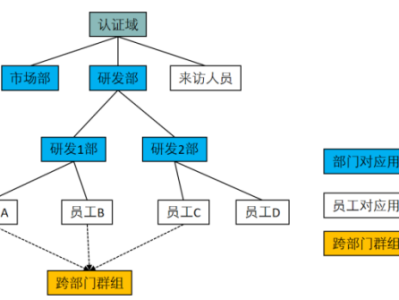

USG6000 V100R001中用户组织结构分为两个维度:按部门进行组织的树形维度(用户组/用户)和按跨部门群组进行组织的横向维度(安全组),如下图所示。

图1-2 USG6000 V100R001中的用户组织结构示意图

USG6000 V100R001中用户组织结构涉及如下三个概念:

l 认证域:对于用户组织结构而言认证域可以视作“根组”,类似于Microsoft Active Directory(AD)服务器中的域。新建用户都必须属于某一个认证域。系统缺省存在default认证域,缺省情况下新建用户都归属default域。也可以新建认证域,在新的认证域下规划组织结构。

l 用户组/用户:用户按树形结构组织,用户隶属于组(部门)。管理员可以根据企业的组织结构来创建部门和用户。

l 安全组:横向组织结构的跨部门群组。当需要基于部门以外的维度对用户进行管理可以创建跨部门的安全组,例如企业中跨部门成立的群组。另外当企业通过第三方认证服务器存储组织结构时,服务器上也存在类似的横向群组,为了基于这些群组配置策略,USG6000 V100R001上需要创建安全组与服务器上的组织结构保持一致。

USG2000/USG5000 V300R001用户组织结构中没有认证域和安全组的概念,只有简单的树形用户组/用户结构。

2. 用户/用户组的适用范围有变化

USG2000/USG5000 V300R001中接入用户包括L2TP VPN、IPSec VPN、802.1X用户,这三种用户都用统一的命令(local-user)进行配置,而SSL VPN的接入用户在SSL VPN模块中有单独一套配置命令。

USG6000 V100R001中接入用户包括SSL VPN、L2TP VPN、IPSec VPN、PPPoE用户,这四种用户跟上网用户一起都用统一的命令(user-manage group)来配置。因此USG6000 V100R001中SSL VPN模块自有的用户配置命令全部取消,这一点大家一定要关注。

3. 用户/用户组的配置方法有变化

USG6000 V100R001以USG2000/USG5000 V300R001上网用户的配置命令为基础,在创建用户时增加了“认证域”参数,并增加了创建安全组的命令,我们详细对比一下USG2000/USG5000 V300R001C10SPC500和USG6000 V100R001C20SPC700手工配置用户的区别。

l USG2000/USG5000 V300R001C10SPC500:上网用户和接入用户各有一套配置命令。

上网用户:用户/用户组为树形结构,通过user-manage group命令配置。

例如,在root组下的研发组/rd1下新建一个公共用户user01,本地密码为Admin@123。

[sysname] user-manage group /rd1

[sysname-usergroup-/rd1] quit

[sysname] user-manage user user01

[sysname-localuser-user01] parent-group /rd1

[sysname-localuser-user01] password Admin@123

接入用户:就是传统的AAA用户,通过local-user命令配置。

例如,配置用户组rd1,增加用户user01@rd,密码为Password@123。

[sysname] aaa

[sysname-aaa] domain rd1

[sysname-aaa-domain-rd1] local-user user01@rd1 password irreversible-cipher Password@123

l USG6000 V100R001C20SPC700:与USG2000/USG5000 V300R001C10SPC500的上网用户的配置命令相似,但user-manage user命令增加了关联“认证域(domain)”的参数。

例如,配置用户组rd1,增加用户user01认证域为rd。

[sysname] user-manage group /rd1

[sysname-usergroup-/rd1] quit

[sysname] user-manage user user01 domain rd //指定用户所属的认证域。

[sysname-localuser-user01@rd] parent-group /rd1

[sysname-localuser-user01@rd] password Admin@123

[sysname-localuser-user01@rd]quit

[sysname] user-manage security-group test

[sysname-securitygroup-test]

4. 从本地文件导入用户信息

l USG2000/USG5000 V300R001C10SPC500:支持从CSV文件和数据库dbm文件导入用户/用户组信息。

user-manage [ vpn-instance vpn-instance-name ] user-import csv-file [ auto-create-group | override ] *,将用户信息从指定储存路径下的CSV文件批量导入到设备。

user-manage database-import database-file,将指定储存路径下的dbm文件中的用户和用户组信息导入到设备上。

l USG6000 V100R001C20SPC700:只支持从CSV文件导入用户、用户组、安全组信息。

user-manage user-import csv-file [ auto-create-group | override ] *,导入用户用户组信息。

user-manage security-group-import csv-file [ override ],导入安全组信息。

5. 从服务器导入用户信息

USG2000/USG5000 V300R001C10SPC500和USG6000 V100R001C20SPC700都只支持从AD、LDAP和TSM服务器批量导入用户。

USG2000/USG5000 V300R001C10SPC500支持导入的LDAP服务器仅包括AD LDAP和Open LDAP两种类型,USG6000 V100R001C20SPC700支持AD和Open LDAP、Sun ONE LDAP三种类型。

【变化】认证服务器

表1-1 认证服务器支持情况

服务器类型 | USG2000/USG5000 V300R001C10SPC500 | USG6000 V100R001C20SPC700 | |||

上网用户服务器认证 | 上网用户单点登录 | 接入用户服务器认证 | 服务器认证 | 单点登录 | |

RADIUS | 支持 | 支持 | 支持 | 支持 | 支持 |

HWTACACS | 不支持 | 不支持 | 支持 | 支持 | 不支持 |

AD LDAP | 支持 | 不支持 | 支持 | 支持 | 不支持 |

IBM-TIVOLI LDAP | 支持 | 不支持 | 支持 | 不支持 | 不支持 |

SUN-ONE LDAP | 支持 | 不支持 | 支持 | 支持 | 不支持 |

Open LDAP | 支持 | 不支持 | 支持 | 支持 | 不支持 |

AD | 支持 | 支持 | 支持 | 支持 | 支持 |

TSM | 不支持 | 支持 | 不支持 | 不支持 | 支持 |

USG6000 V100R001C20SPC700支持部分认证服务器与导入服务器的异构部署,即认证服务器和导入服务器可以是不同类型的服务器。认证服务器与导入服务器异构部署的支持情况下表所示。

表1-2 认证服务器和导入服务器的异构部署支持情况

【变化】认证配置

l USG2000/USG5000 V300R001C10SPC500

上网用户支持三种认证模式:免认证(none)、密码认证(password,包括本地密码认证和服务器认证)、只允许单点登录(single-sign-on)。其中服务器认证配置流程为:先配置服务器模板,然后在认证策略中引用。

[sysname] radius-server template server //配置服务器模板

[sysname-radius-server] radius-server authentication 1.1.1.1 1812

[sysname-radius-server] quit

[sysname] user-manage authentication-policy policy_none

[sysname-authpolicy-policy_none] ip-range 1.1.1.1 1.1.1.10

[sysname-authpolicy-policy_none] authentication-mode password radius template server //选择不认证none或单点登录single-sign-on时不必指定服务器模板。

接入用户认证配置流程为:先配置服务器模板后,在用户组(域)下引用。认证模式在认证方案中配置。

[sysname] radius-server template server //配置服务器模板

[sysname-radius-server] radius-server authentication 1.1.1.1 1812

[sysname-radius-server] quit

[sysname] aaa

[sysname-aaa] authentication-scheme scheme1 //配置认证方案

[sysname-aaa-authen-scheme1] authentication-mode radius //可以选择不认证/本地认证/服务器认证

[sysname-aaa-authen-scheme1] quit

[sysname-aaa] domain abc //配置用户组

[sysname-aaa-domain-abc] authentication-scheme scheme1 //引用认证方案

[sysname-aaa-domain-abc] radius-server server //引用服务器模板

l USG6000 V100R001C20SPC700

上网用户触发认证流程后,必须先经过认证策略的处理,筛选出进行免认证或会话认证的数据流,对于需要认证的数据流按照“认证域”中配置的认证模式进行认证。

接入用户触发认证流程后,直接按照“认证域”中配置的认证模式进行认证。

我们仔细观察一下可以发现,其实USG6000 V100R001 的“认证域”跟USG2000/USG5000 V300R001 接入用户认证中用到的“域”是一样的,都是在AAA视图下配置的domain,都可以引用认证方案和服务器模板;不同的是USG6000 V100R001 中的认证域多了一些新功能。以上网用户认证为例看一下配置步骤:

步骤1:配置认证域。

[sysname] aaa

[sysname-aaa] domain abc //配置认证域。用户通过认证域的名称找到自己的认证方案和认证服务器(user-manage user user-name [ domain domain-name ])。

[sysname-aaa-domain-abc] authentication-scheme scheme1 //引用认证方案

[sysname-aaa-domain-abc] radius-server server //引用服务器模板

认证域下的新增命令:

l service-type { access | internetaccess } * ,用来配置认证域的接入控制。

access表示允许对用户进行接入认证,internetaccess表示允许对用户进行安全策略控制。注意,只有配置internetaccess时才能做用户识别,也就是基于用户的各种安全策略。缺省情况下,接入认证和安全策略控制同时开启。

l reference user { default-domain | current-domain },配置认证域引用的用户组。

default-domain表示只有default域有一个树形组织结构,其它认证域与default域共享账号,此时认证域不作为用户组织结构的顶级节点,只起决定用户认证模式的作用,实际上跟USG2000/USG5000 V300R001一致。current-domain表示每个认证域是一个独立的树形结构,各认证域用户账号独立,不同认证域账号允许重名。缺省配置为current-domain。

步骤2:配置认证策略。

[sysname] auth-policy

[sysname-policy-auth] rule name auth_rule//

配置认证策略的匹配条件(源、目的安全区域,源、目的地址)………

[sysname-policy-auth] action auth //可以选择认证(auth)或不认证(no-auth)

【变化】单点登录

1. AD单点登录

USG2000/USG5000 V300R001C10SPC500只支持插件方式。

USG6000 V100R001C20SPC700支持插件方式和免插件方式。

user-manage single-sign-on ad mode { no-plug-in | plug-in }

no-plug-in表示AD单点登录的工作模式为免插件方式,此时USG6000 V100R001C20SPC700通过监控用户的认证报文获取用户登录消息。plug-in表示AD单点登录的工作模式为插件方式。缺省情况下,AD单点登录的工作模式即为插件方式。

2. Radius单点登录增加可选功能

user-manage single-sign-on radius login-method ip-mac命令用来设置RADIUS单点登录用户认证成功后添加到在线用户列表中的用户名优先为该用户的MAC地址,仅当设备上不存在以该MAC地址作为用户名的本地用户信息时,才用RADIUS单点登录用户认证时所用的实际用户名取代。

【裁剪】功能及命令

跟USG2000/USG5000 V300R001C10SPC500相比USG6000 V100R001C20SPC700裁剪以下功能及命令:

1. 裁剪Web证书认证

当Web认证方式是HTTPS页面认证时,根据需要可以启用证书认证功能。

执行命令user-manage certification certification-anonymous enable,启用上网用户的证书认证功能。

执行命令user-manage certification certification-anonymous certification-field { serialnum | subject { c | cn | email | l | o | ou | st } },配置证书认证的认证过滤字段。

2. 裁剪配置认证豁免IP地址

执行命令user-manage [ vpn-instance vpn-instance-name ] remission-ip range { start-ip-address end-ip-address } &<1-10>,配置认证豁免IP地址范围。

该命令裁剪,但该命令提供的功能由认证策略中的“不认证”功能覆盖。

3. 裁剪以太网802.1X接入及认证

以太网接口下的dot1x相关命令全部被裁剪。

系统默认存在的名为dot1x的域被裁剪。

4. 裁剪上网用户/用户组多实例功能

USG6000 V100R001C20SPC700中多实例功能由虚拟系统替代,所以以下命令中vpn-instance vpn-instance-name参数都被裁剪掉。

user-manage [ vpn-instance vpn-instance-name ] group group-name,创建用户组,并进入用户组视图。

user-manage [ vpn-instance vpn-instance-name ] user user-name,创建用户,并进入用户视图。

user-manage [ vpn-instance vpn-instance-name ] user-import csv-file [ auto-create-group | override ] *,将用户信息从指定储存路径下的CSV文件批量导入到设备。

user-manage [ vpn-instance vpn-instance-name ] import-policy policy-name from { ad | ldap }或user-manage import-policy policy-name from tsm,定义从AD、LDAP或TSM服务器导入用户(组)信息的策略,并进入服务器导入策略视图。

user-manage [ vpn-instance vpn-instance-name ] authentication-policy policy-name,创建用户认证策略,并进入用户认证策略视图。

返回汇总贴:http://forum.huawei.com/enterprise/thread-262291.html

本文链接:https://kinber.cn/post/2510.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~