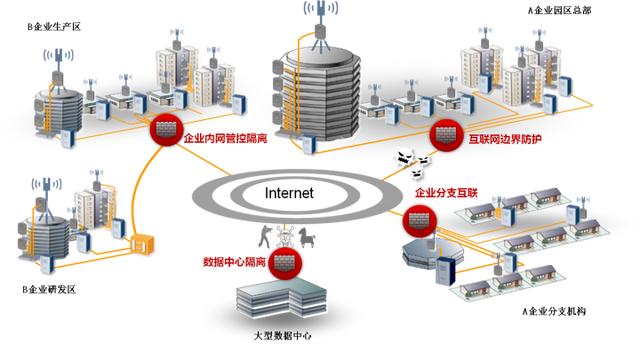

防火墙是网络设备中一个很重要的设备,从字面意思理解,用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。引入到通信领域,防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。

防火墙的分类

目前防火墙主要分为三种,包过滤、应用代理、状态监测

包过滤防火墙:现在静态包过滤防护墙市面上已经看不到了,取而代之的是动态包过滤技术的防火墙。

代理防火墙:因为一些特殊的报文可以轻松突破包过滤防火墙的保护,比如SYN攻击、ICMP洪水攻击,所以代理服务器作为专门为用户保密或者突破访问权限的数据转发通道应用防火墙出现了。其实用了一种应用协议分析的新技术。

状态监测防火墙:基于动态包过滤发展而来,加入了一种状态监测的模块,近一点发展会话过来功能,会话状态的保留是有时间限制的。

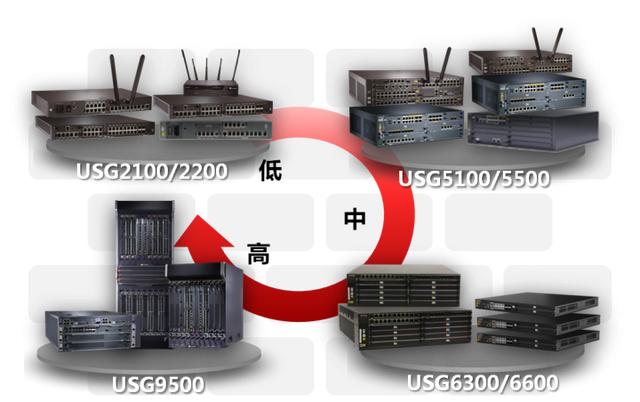

在国内也出现一些比较好的产品,例如华为的USG系列,深信服等等。华为防火墙产品主要包括USG2000、USG5000、USG6000和USG9500四大系列,涵盖低、中、高端设备,型号齐全功能丰富,完全能够满足各种网络环境的需求。

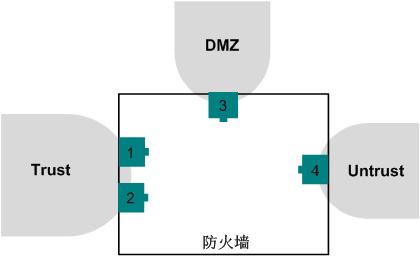

安全区域

在学习防护墙之前先要了解关于安全区域的概念,安全区域是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”,当报文在不同的安全区域之间流动时,才会触发安全检查。

华为防火墙默认情况下提供了三个安全区域,分别是Trust、DMZ和Untrust,光从名字看就知道这三个安全区域很有内涵。

Trust区域,该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。

DMZ区域2,该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络。

Untrust区域,该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络。

防火墙的部署方式

防火墙有多种部署模式,每个部署模式适用于不同的应用场景。主要的应用场景分为以下几种:

1、部署透明模式

适用于用户不希望改变现有网络规划和配置的场景。透明模式中,防火墙是“不可见的”,不需配置新的IP地址,只利用防火墙做安全控制。

2、部署路由模式

适用于需要防火墙提供路由和NAT功能的场景。路由模式中,防火墙连接不同网段的网络,通常为内部网络和互联网,且防火墙的每一个接口都分配IP地址。

3、部署混合模式

如果防火墙在网络中既有二层接口,又有三层接口,那么防火墙处于混合模式。

4、部署旁路(Tap)模式

用户希望试用防火墙的监控、统计、入侵防御功能,暂时不将防火墙直连在网络里,可以选用旁路模式。

华为防火墙Web登录配置

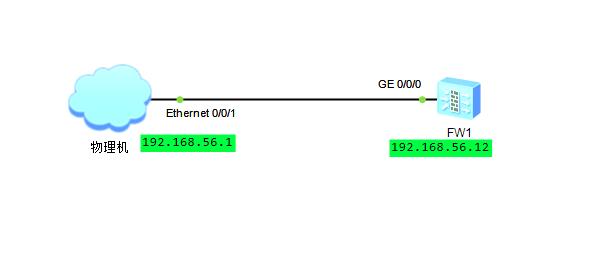

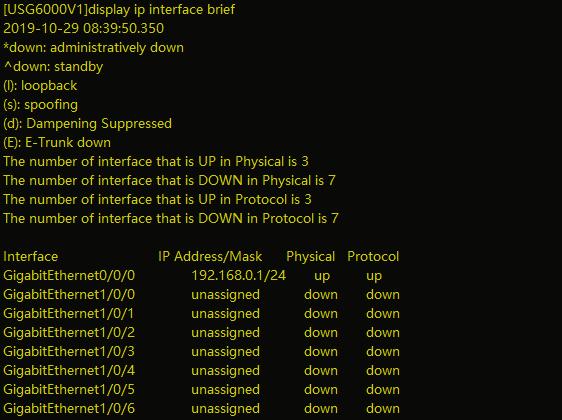

由于华为防护墙管理口默认地址是192.168.0.1。由于我这里使用的模拟器,我需要把地址改成和我物理机地址同一个网段才行。

通过上图可以看到GE0/0/0是防火墙的管理口。执行如下命令修改IP地址。

[USG6000V1]interface GigabitEthernet 0/0/0 [USG6000V1-GigabitEthernet0/0/0]ip address 192.168.56.12 24 [USG6000V1-GigabitEthernet0/0/0]

然后通过浏览器访问https://192.168.56.12:8443。如下图

本文链接:https://kinber.cn/post/1377.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~