漏洞情报获取当前主要是以监控各官方仓库、补丁、CNVD、CVE、安全研究博客、安全公众号、安全厂商披露等等。

IP威胁情报获取当前主要是来源安全公司商业威胁情报平台、云安全厂商、恶意IP数据库、公开情报社区与数据共享等等。

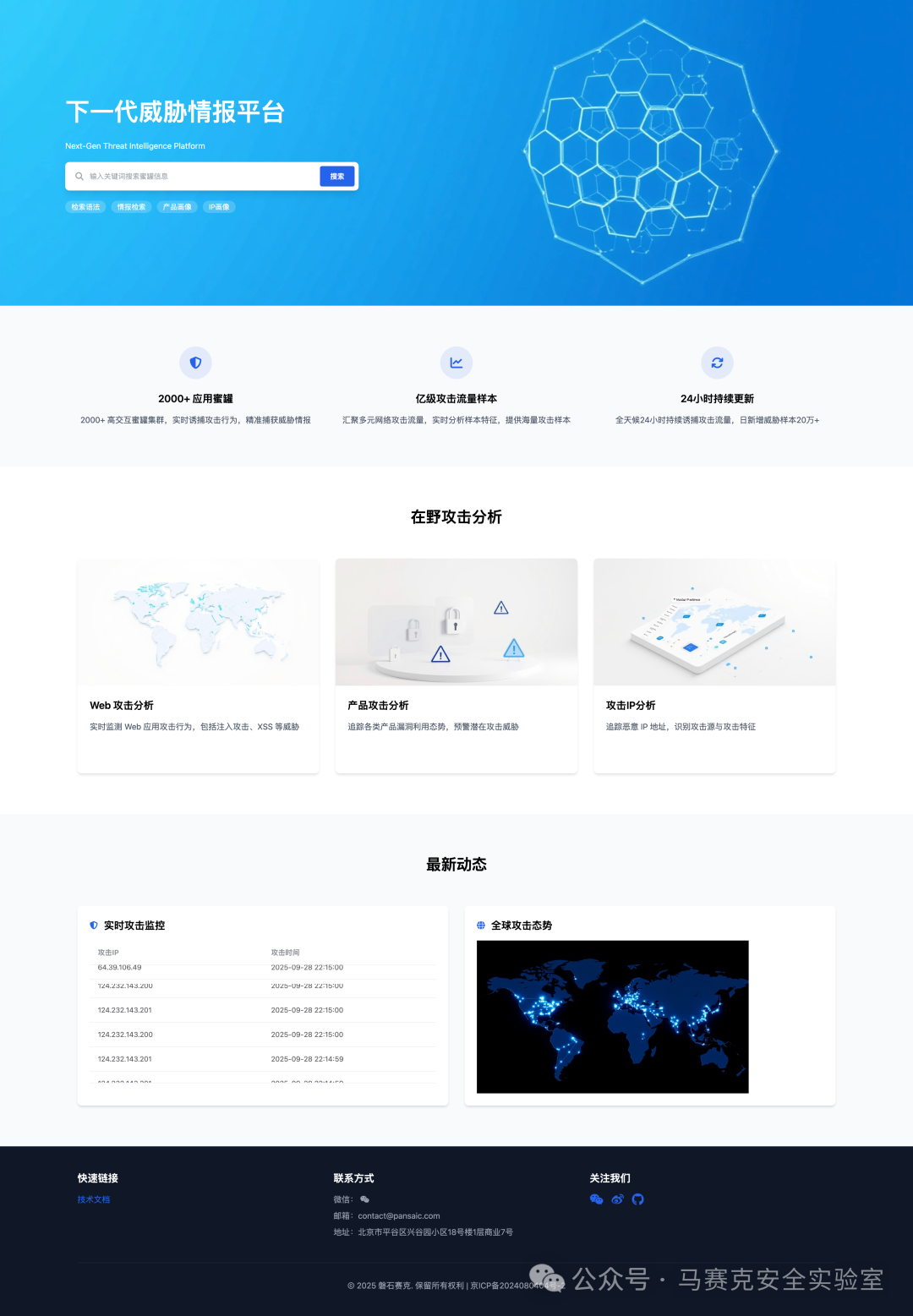

本平台能力覆盖网络安全核心环节,旨在为以下关键角色与团队提供支撑:

安全决策层

▸ 企业CISO/安全负责人

▸ 风险与合规管理团队防御运营层

▸ SOC经理与安全分析团队

▸ 应急响应与事件处置团队情报与攻防层

▸ 威胁情报分析团队

▸ 攻防演练红队/蓝队

▸ 高级威胁研究团队

? 诱捕感知能力

2000+ 高交互蜜罐集群:模拟真实业务环境,精准诱捕高级别网络攻击,实时捕获高价值威胁情报。

? 样本分析能力

亿级攻击流量处理:汇聚多元网络攻击流量,深度解析样本特征,输出海量高质量攻击样本库。

⚡ 实时更新能力

24小时持续运营:全天候自动化诱捕与分析,实现日新增20万+ 高质量威胁样本的持续产出与实时更新。

? Web攻击分析

实时监测并深度解析针对Web应用的各类攻击行为,精准识别SQL注入、XSS跨站脚本、命令执行等常见与高阶威胁,助力企业构建精准的Web安全防护体系。

? 产品漏洞攻击分析

持续追踪主流软件、硬件及开源组件的漏洞利用态势,结合在野攻击数据,及时预警与产品漏洞相关的潜在攻击活动,实现从漏洞感知到风险应对的无缝衔接。

? 恶意IP溯源分析

基于海量威胁情报数据,对恶意IP地址进行行为画像与攻击链还原,精准识别攻击来源及攻击特征,为威胁阻断与溯源反制提供核心数据支撑。

?️ 实时攻击态势感知

基于对全球攻击流量的实时监控与多源威胁情报整合,动态呈现最新威胁态势

帮助客户及时发现针对性的攻击活动,全面提升安全防护的及时性与精准性

? 用户核心价值

增强态势感知:提供直观的可视化界面,降低安全分析门槛

推动前置处置:基于预警信息实现从被动响应到主动防御的转变

促进团队协同:统一的安全视图与标准化流程提升跨部门协作效率

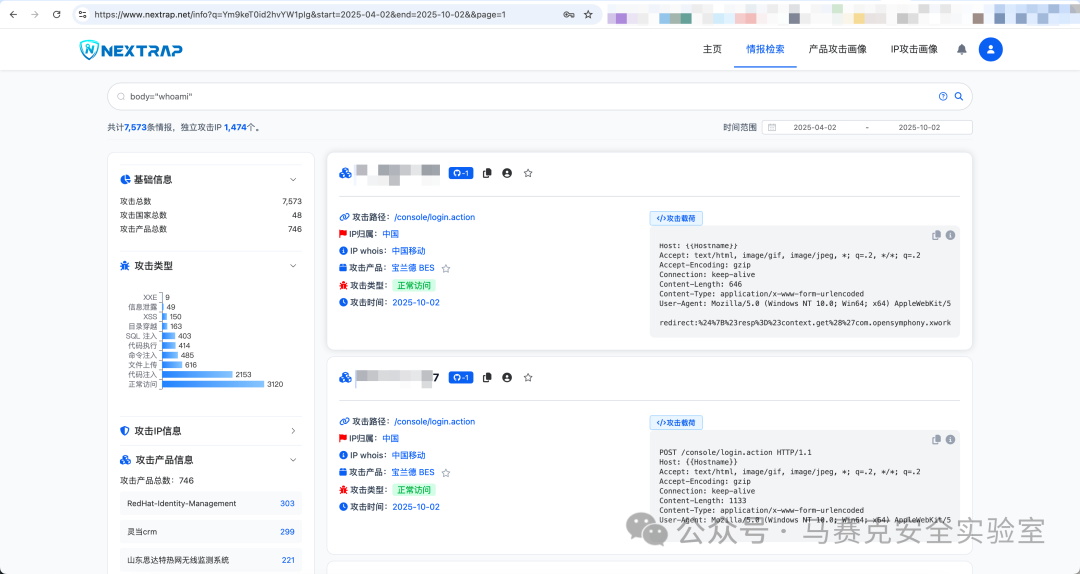

情报检索:平台的情报检索功能支持多元查询语法,用户可根据不同情报特征灵活构建检索式,实现高效精准的信息查找,同时也支持多语句组合查询。

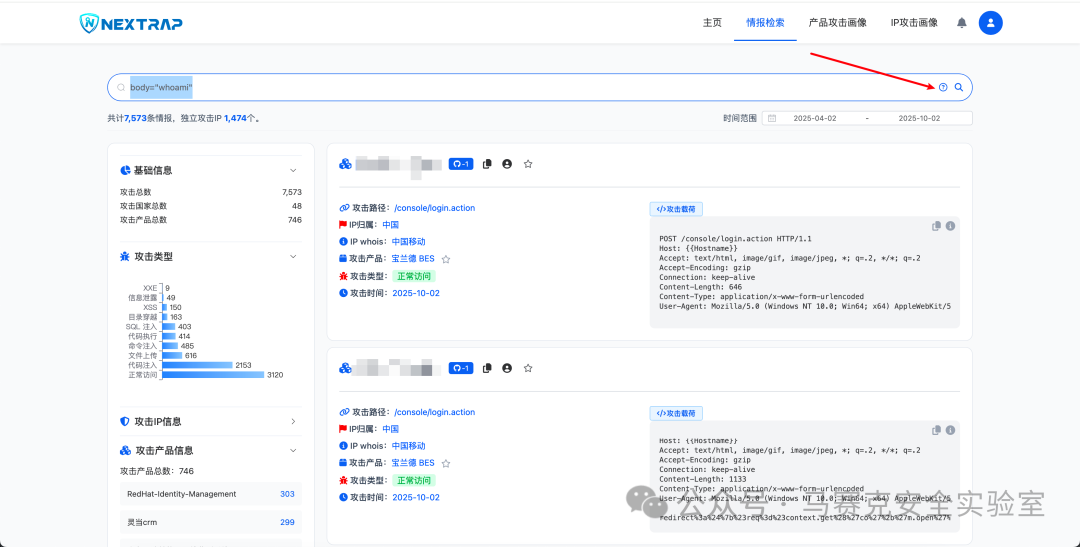

下图为查询示意图:body="whoami"

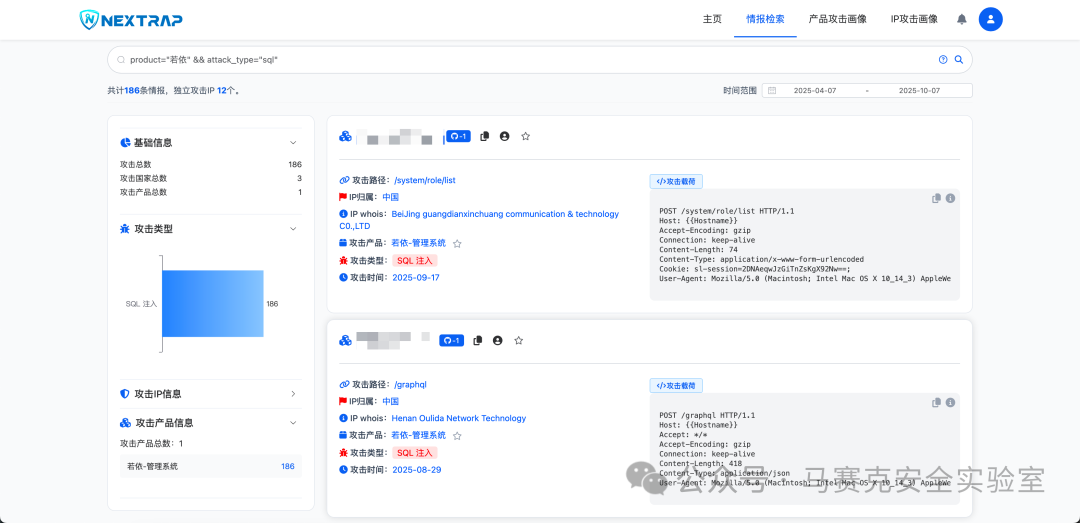

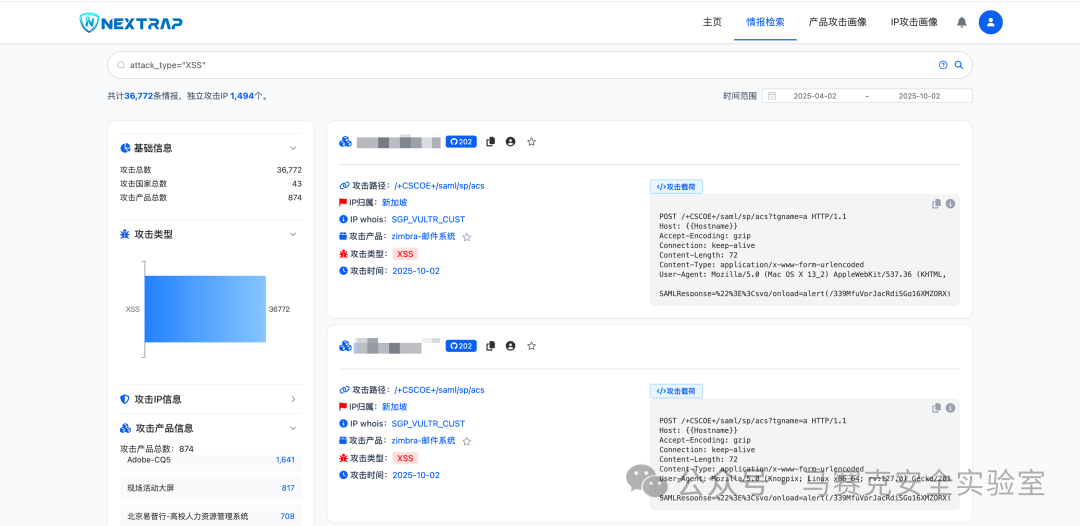

下图为查询示意图:product="若依" && attack_type="sql" 下图为查询示意图:attack_type="XSS"

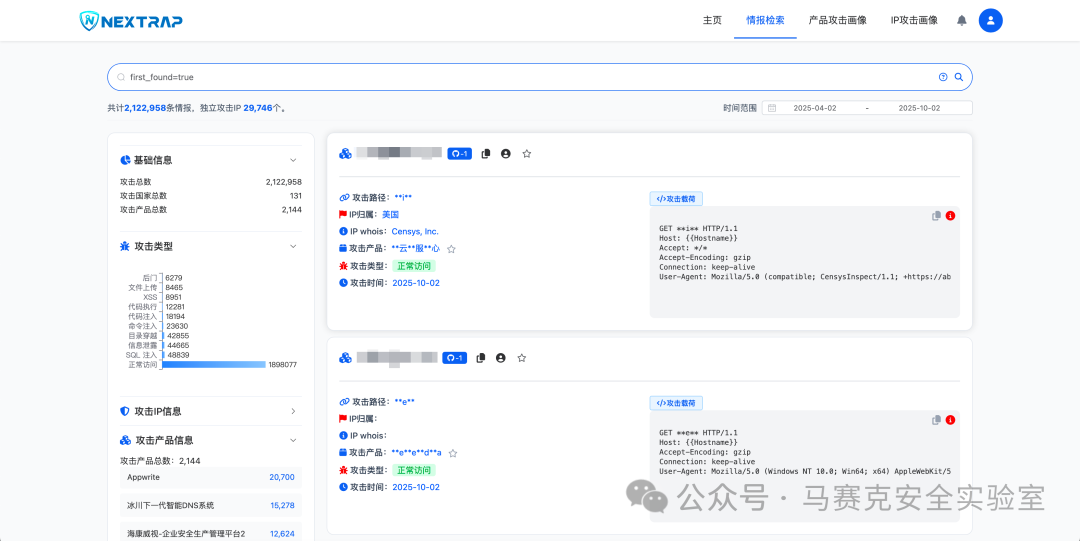

下图为查询示意图:first_found=true

平台支持其他查询语句详情如下:

语法查询指南

本文档提供了详细的语法查询参数说明,帮助您更好地使用查询功能。支持多种查询条件组合,让搜索更加精准。

语法 | 例句 | 用途说明 | 支持运算符号 | 适用范围 |

|---|

ip | ip="xx.xx.xx.xx" | 通过攻击IP进行查询 | =, !=, == | 注册会员 |

url | url="/api/users" | 通过完整URL进行查询,模糊检索请在检索内容前后加星号,如*a, a*, *a* | =, !=, == | 注册会员 |

body | body="whoami" | 通过请求体内容进行查询,模糊检索请在检索内容前后加星号,如*a, a*, *a* | =, !=, == | 注册会员 |

header | header.User-Agent="chrome" | 通过请求头字段进行查询,模糊检索请在检索内容前后加星号,如*a, a*, *a* | =, !=, == | 注册会员 |

country | country="CN" | 通过攻击来源国家进行查询 | =, != | 注册会员 |

product | product="Crocus" | 通过产品名称进行查询 | =, !=, == | 注册会员 |

attack_location | attack_location="body" | 通过攻击位置进行查询 | =, !=, == | 普通会员 |

attack_payload | attack_payload="whoami" | 通过攻击载荷进行查询,模糊检索请在检索内容前后加星号,如*a, a*, *a* | =, !=, == | 普通会员 |

attack_type | attack_type="XSS" | 通过攻击类别进行查询 | =, !=, == | 普通会员 |

method | method="POST" | 通过请求方法进行查询 | =, !=, == | 普通会员 |

exposure | exposure >100 | 通过路径曝光度进行查询 | >, >=, <, <=, = | 高级会员 |

first_found | first_found=true | 通过URL是否首次捕获进行查询 | =, <, > | 高级会员 |

url_match | url_match="all" | 通过url匹配程度进行查询 | = | 高级会员 |

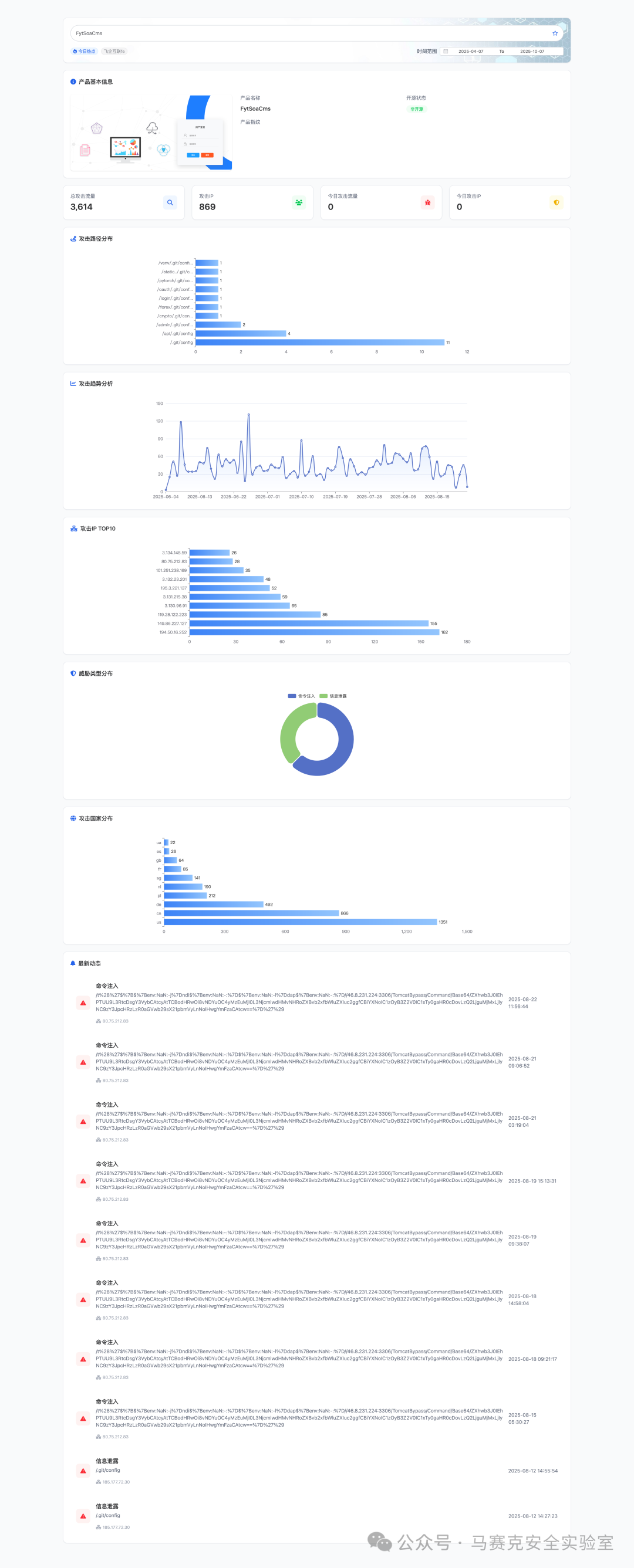

产品攻击画像:

深度赋能2000+产品,精准绘制攻击画像,驱动安全分析。核心维度包括:

・攻击路径与趋势分析

・TOP攻击IP与地理分布

・威胁类型分类统计

・最新攻击动态与情报

通过整合以上信息,本功能为您提供完整的情报视角与强大的分析能力,助力精准进行安全态势评估与响应决策。

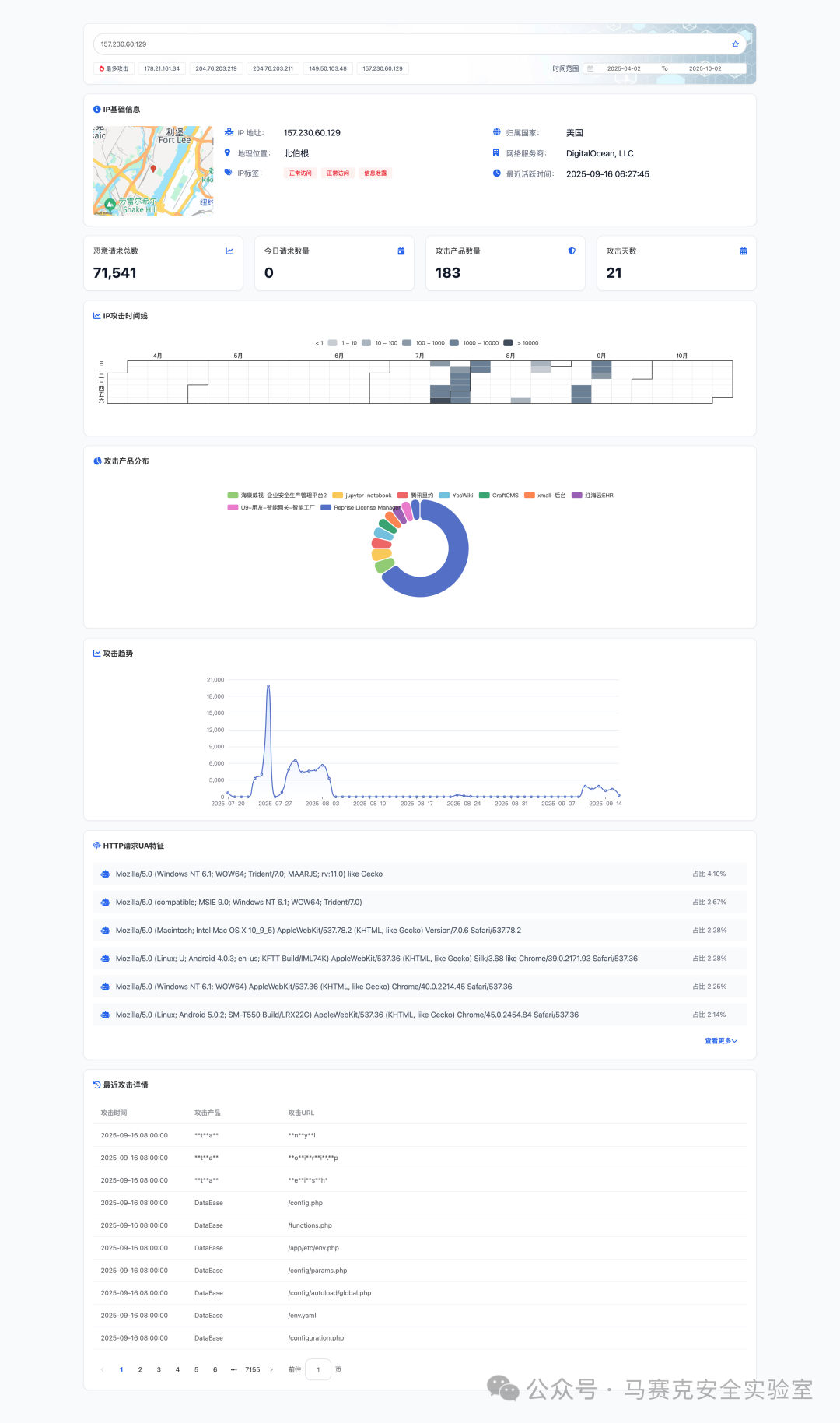

IP攻击画像:

通过对攻击IP的多维数据融合分析,精准刻画攻击者行为。分析涵盖:

基础攻击规模:恶意请求总数、IP攻击时间线、攻击趋势

横向攻击范围:攻击产品数量及分布

战术特征识别:HTTP请求UA特征

最新动态追踪:最近攻击详情

从而全面评估分析IP威胁等级与行为模式。

立即访问: www.nextrap.net

本文链接:https://kinber.cn/post/5700.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~