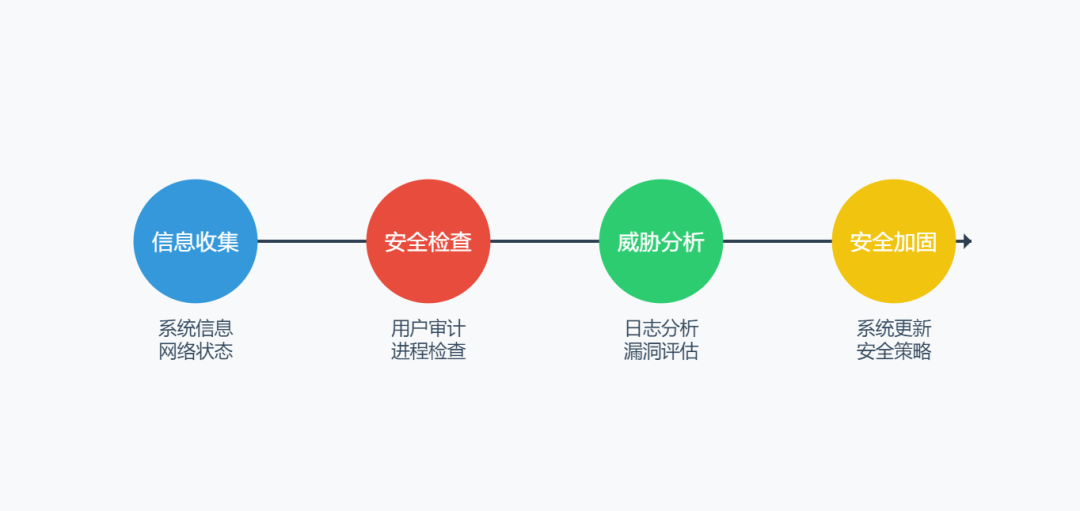

在当今网络安全形势日益严峻的背景下,掌握一套完整的Linux系统安全检查方法显得尤为重要。本文将为大家详细展示一套实用的Linux入侵排查流程,帮助系统管理员快速发现和应对潜在的安全威胁。

一、系统基础信息收集

作为安全检查的第一步,我们需要全面了解系统的基本状况。

系统版本信息获取

# 获取系统发行版详情

cat /etc/os-release

# 检查当前内核版本

uname -r

网络状态检测

# 监控活跃网络连接

netstat -tulnp

# 检查当前防火墙配置

iptables -L -n -v

二、账户安全审计

安全检查中的重中之重是对系统用户账户进行全面审计。

用户账户排查

# 全面检视系统用户列表

cat /etc/passwd

# 排查近期(7天内)新增用户

find /etc -name "passwd" -mtime -7

权限异常检测

# 扫描具有特权的可执行文件

find /etc /bin -perm -4000

三、进程与服务监控

实时监控系统进程和服务状态,及时发现异常。

进程状态分析

# 获取完整进程列表

ps -ef

# 识别资源占用异常进程

top -b -n 1 | head -n 20

服务运行检查

# 审查活跃服务状态

systemctl list-units --type=service

四、文件系统安全扫描

深入检查文件系统,发现潜在威胁。

可疑文件排查

# 检索近期修改文件

find / -type f -mtime -7

# 识别隐藏文件

find / -name ".*"

病毒特征检测

# 部署ClamAV防病毒工具

yum install clamav -y # CentOS环境

apt-get install clamav -y # Ubuntu环境

freshclam # 更新病毒特征库

clamscan -r / # 执行全盘扫描

五、日志分析与审计

通过系统日志深入分析系统行为。

系统日志检查

# 分析系统主日志

cat /var/log/messages

# 审查登录记录

cat /var/log/secure

系统审计追踪

# 检索审计事件

ausearch -m all

六、计划任务检查

排查可能被植入的恶意定时任务。

# 检查系统计划任务

cat /etc/crontab

# 审查用户计划任务

crontab -l -u <username>

七、网络流量分析

实时监控网络活动,发现异常通信。

# 安装流量监控工具

yum install iftop -y # CentOS环境

apt-get install iftop -y # Ubuntu环境

iftop # 启动流量监控

八、数据库安全检查

针对运行数据库服务的系统进行专项检查。

# MySQL环境检查示例

mysql -u <username> -p

SHOW DATABASES;

九、安全加固措施

发现问题后的修复与防范建议。

威胁清除

# 清理恶意文件

rm -f <filename>

# 终止异常进程

kill -9 <pid>

系统加固

# 系统更新

yum update -y # CentOS环境

apt-get update && apt-get upgrade -y # Ubuntu环境

实战建议:

建立定期安全检查机制 保存重要检查结果 建立应急响应预案 定期更新安全策略

通过执行以上检查流程,您可以全面掌握系统的安全状况,及时发现和处理潜在的安全威胁。记住,系统安全是一个持续性的工作,需要我们保持警惕,定期检查。

本文链接:https://kinber.cn/post/4952.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~