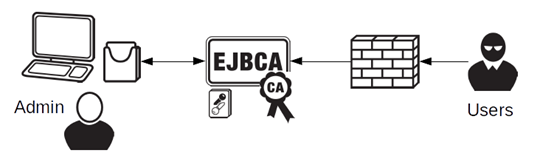

1、EJBCA介绍

EJBCA是一个全功能的CA系统软件,它基于J2EE技术,并提供了一个强大的、高性能、可升级并基于组件的CA。EJBCA兼具灵活性和平台独立性,能够独立使用,也能和任何J2EE应用程序集成。

当前共有两个版本:

企业版:EJBCA Enterprise 6.13.0

开源版:EJBCA Community 6.10.1.2

企业版官网如下:

EJBCA PKI - Enterprise PKI - Leading security solutions from PrimeKey

特点

灵活的、基于组件的体系结构

多个CA和多级CA,在一个EJBCA实例中建立一个或者多个完整的基础设施

单独运行,或者在任何J2EE应用中集成它

简单的安装和配置

强大的基于Web的管理界面,并采用了高强度的鉴别算法

支持基于命令行的管理,并支持脚本等功能,提供 API

支持个人证书申请或者证书的批量生产

服务器和客户端证书能够采用PKCS12, JKS或者PEM格式导出

企业版可以由官方人员进行支持与维护并拥有一系列更高端的特性。

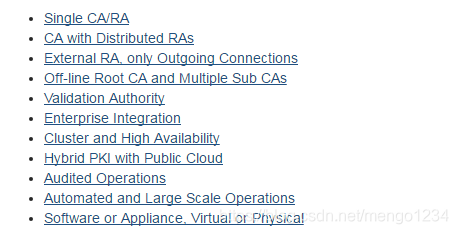

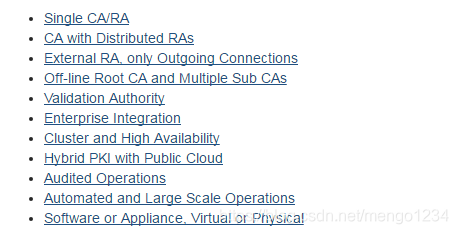

部署方式

RA: RA是一种管理PKI中实体的管理功能。可信任RA根据CA策略识别和验证实体。在PKI中可以有一个或多个RA连接到每个CA.

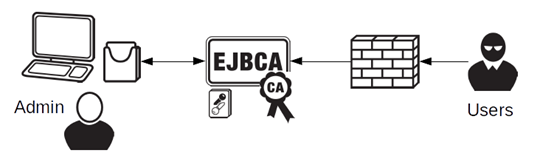

单一CA / RA

可以在单个实例中部署完整的PKI。由于EJBCA内置了所有内容,因此您可以将单个实例同时用作CA和RA。这是一种非常高效,易于管理且经济高效的解决方案,适用于许多SME企业部署。

针对不同用例的多个CA可以在单个实例中共存,并且可以使用例如扩展安全级别:

管理员可以使用智能卡或软令牌来访问管理界面。

CA可以使用HSM或软令牌来获取CA签名密钥。

用户和机器可以发布软令牌或智能卡/ USB令牌。

可以在防火墙中部署各种过滤选项。

主要功能

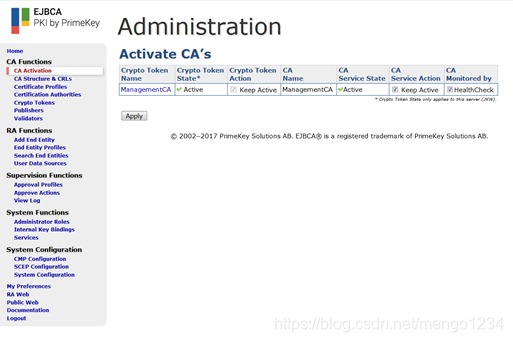

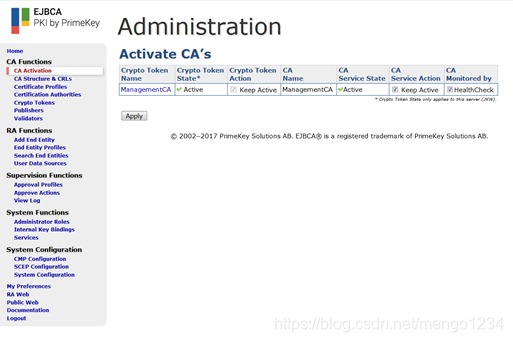

EJBCA提供Web界面和Webservice 接口两种方式进行调用。Web界面主要包含如下两种:

(1)管理员界面,用于创建CA,管理CA,创建密钥对,注册终端实体等功能。

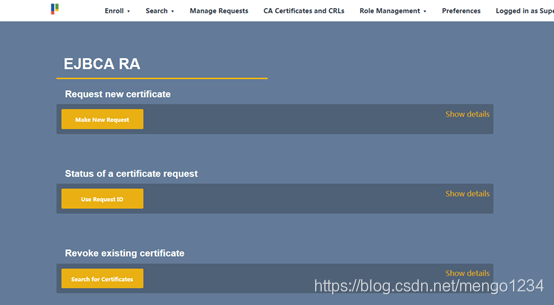

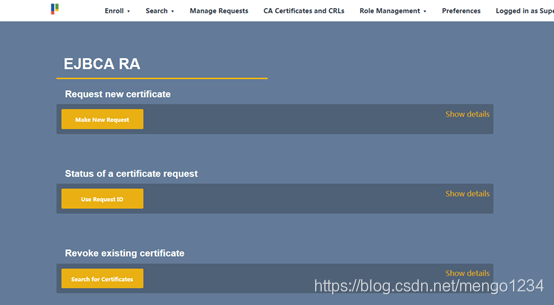

(2)注册机构界面,用于申请证书,查询证书,管理证书申请请求,管理CRL等。

注册终端实体

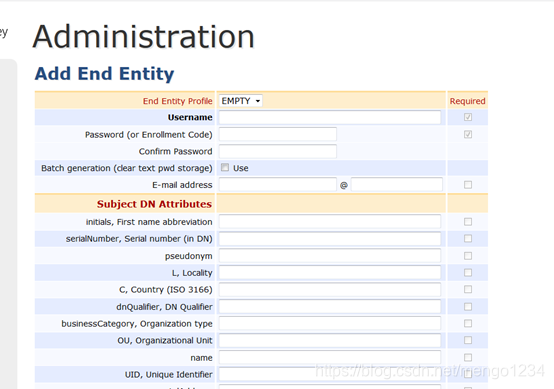

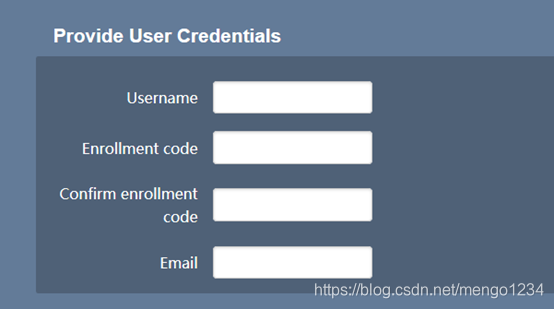

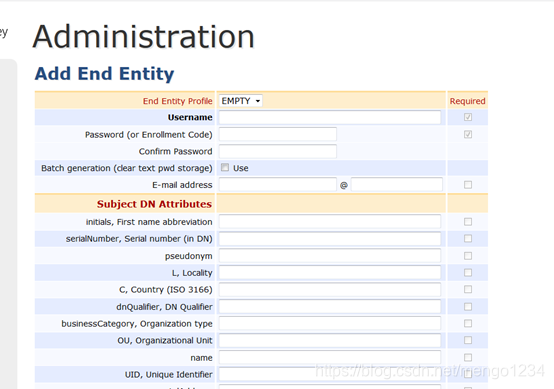

在管理员界面点击Add End Enity进入注册终端实体界面:

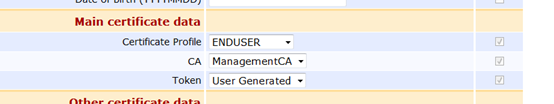

必填项包括用户名,密码,终端实体的Common Name。除此之外还需要选择证书模板,签发证书的CA以及密钥对的生成方式。

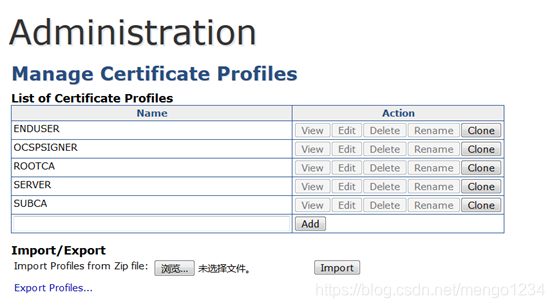

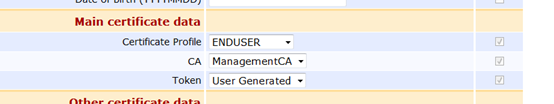

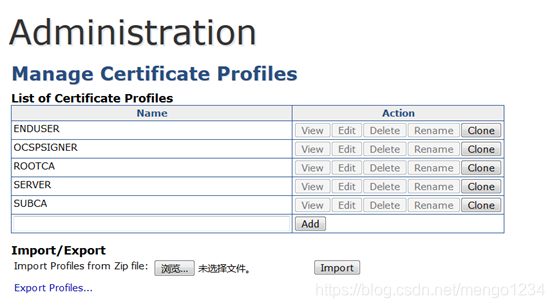

证书模板在管理员界面的Certificate Profiles进行配置,默认包含以下五种,也可以自定义添加。

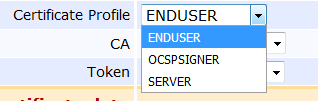

注册客户端实体时,证书模板可以选择ENDUSER(客户端),SERVER(服务端,如申请tomcat服务端证书),及OCSPSIGNER三种。

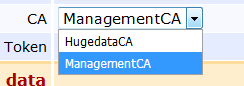

签发证书的CA可以选择当前已在EJBCA创建完成的CA。

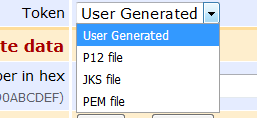

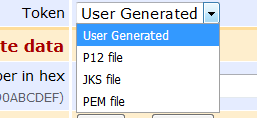

密钥对生成方式可以选择由申请终端自己生成,或者由EJBCA生成并返回。

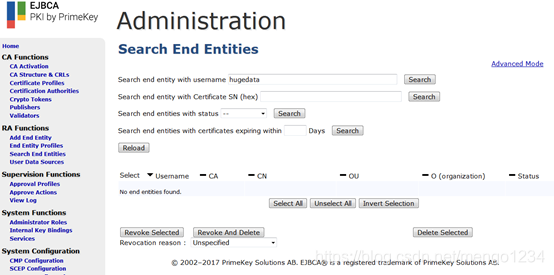

删除终端实体

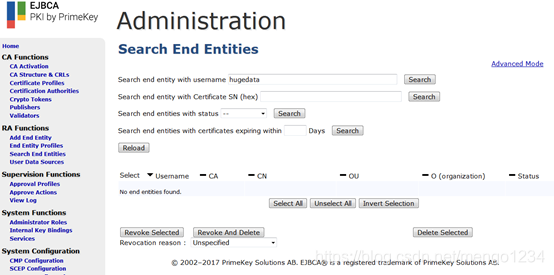

在管理员界面点击Search End Entities,根据实体用户信息查询到该用户后进行删除

申请证书

在RA界面通过Enroll功能申请证书

根据是否已注册终端实体以及注册终端实体时密钥对生成方式的选择,EJBCA主要提供了四种证书申请方式:

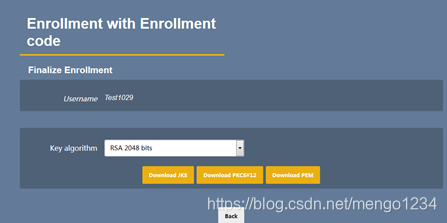

(1)客户端注册终端实体时,密钥对生成方式选择除了User Generated的其他方式,如P12,PEM,JKS等,此时点击User Username,输入用户名和密码,选择密钥对生成算法即可由EJBCA生成相应的密钥并下载相应格式的文件。该文件包含由EJBCA服务端生成的公私钥和EJBCA签发的证书。P12文件密码为终端实体注册时的密码。

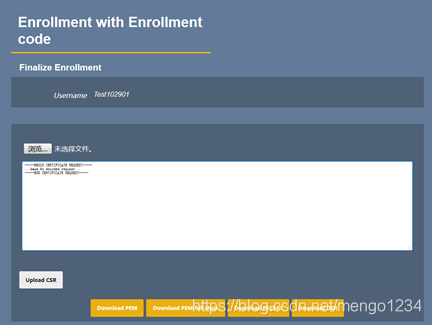

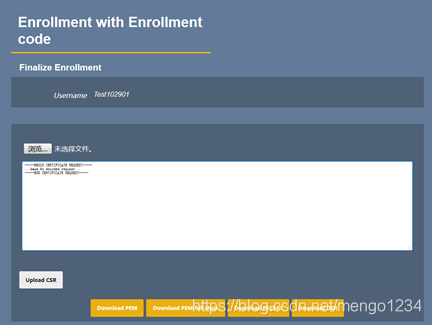

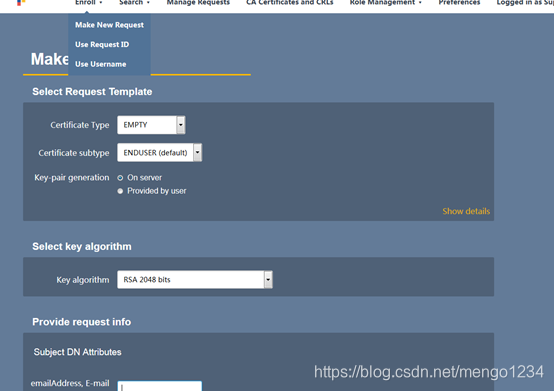

(2) 客户端注册终端实体时,密钥对生成方式选择User Generated的方式,此时点击Use Username,需要客户端生成密钥对,并根据密钥对生成CSR(证书签发请求)上传到EJBCA,由EJBCA签发证书。

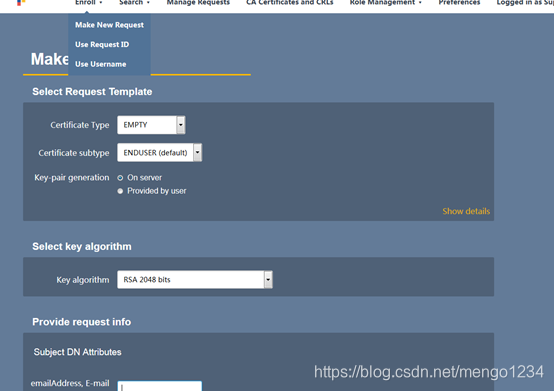

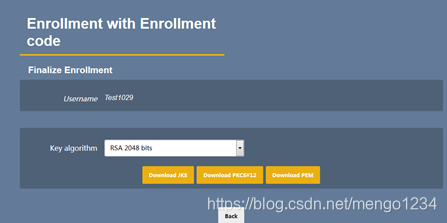

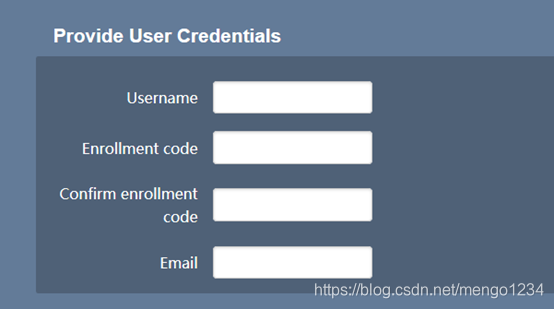

(3)点击Make New Request,此时不需要提前注册终端实体。选择证书模板,证书申请人类型,密钥对创建方式。如果密钥对创建方式为On server,则需要选择密钥生成算法,并填写终端实体的相关信息。其中Commnon Name必须在EJBCA中唯一。

填写完如上信息后,还需要填写终端实体的用户名密码等信息。其中用户名如果不填则会随机生成终端实体的用户名。密码为必填项。

之后点击下载P12文件即可获得由EJBCA服务端生成的公私钥及证书。

(4)点击Make New Request,此时不需要提前注册终端实体。选择证书模板,证书申请人类型,密钥对创建方式。如果密钥对创建方式为Provided by user,则需要上传由用户生成的CSR请求。

之后下载由EJBCA签发的证书即可。

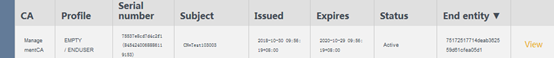

吊销证书

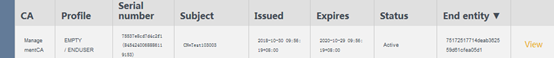

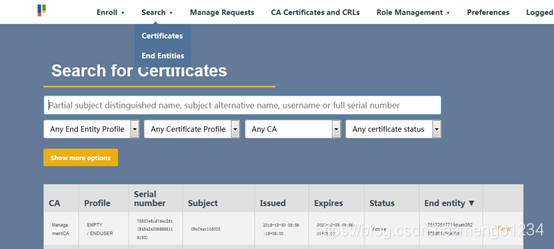

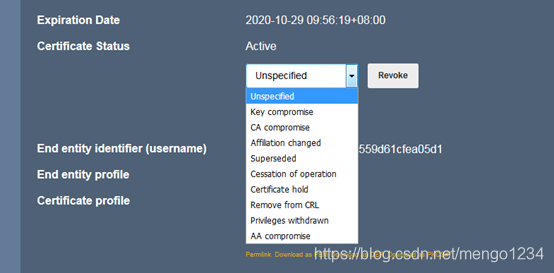

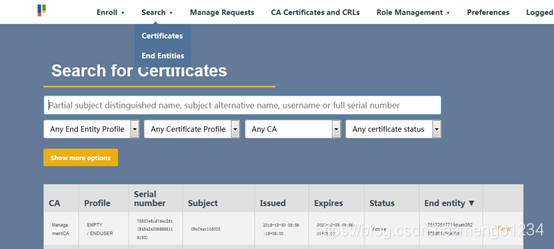

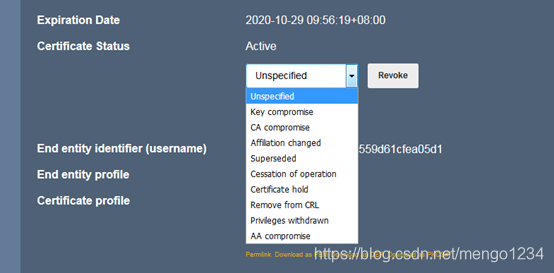

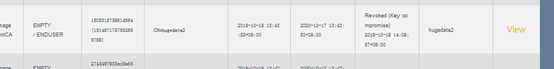

进入注册机构界面,点击Search Certificates,找到相应的证书后点击view。

在Certificate Status选项处选择相应的吊销理由,之后点击revoke即可吊销证书。

注意CA的CRL列表不能实时更新,有滞后性,一般一天更新一次。

创建CA使用的公钥和私钥

在EJBCA中创建公私钥的界面如下:

点击Create new之后如下所示:

输入密钥名称和密码后点击save,可以生成签名密钥等。

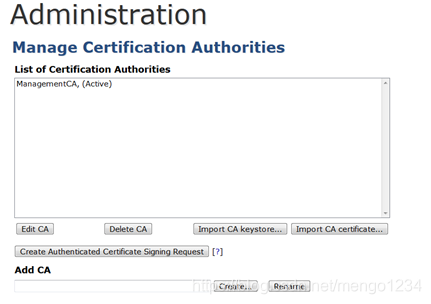

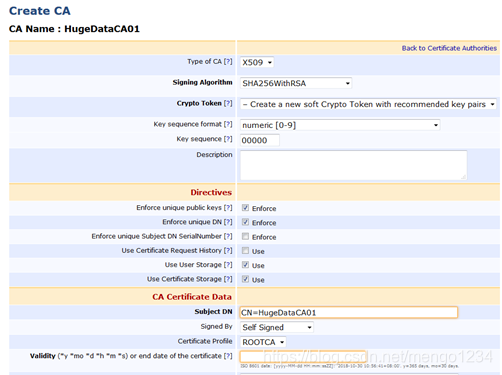

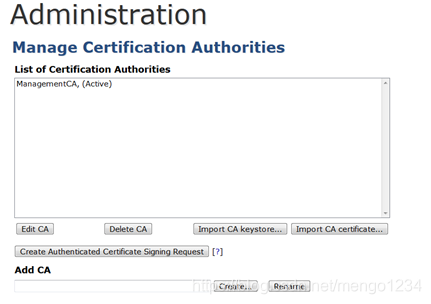

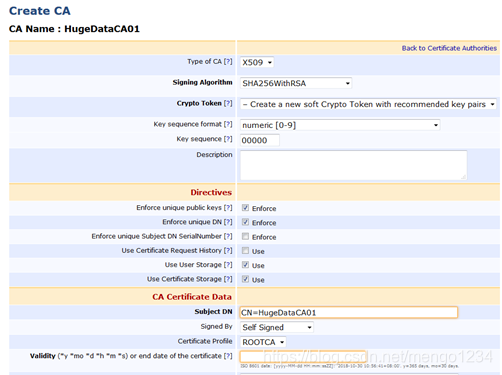

创建CA

EJBCA提供了多种CA创建方式,在管理员界面进行创建:

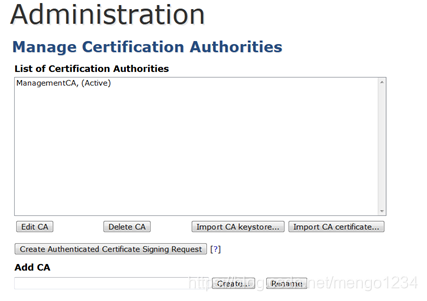

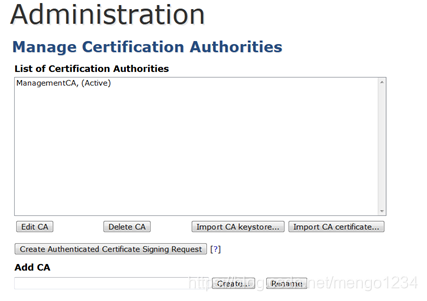

(1)在管理员界面点击Certification Authorities,在ADD CA处输入CA的名称点击Create

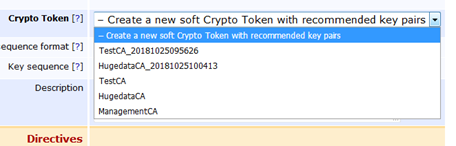

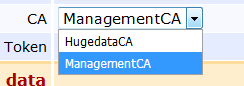

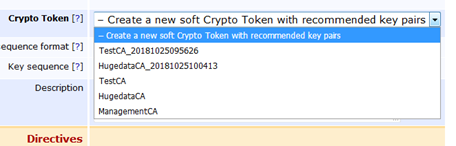

其中Crypto Token为该CA的公私钥,可以在创建CA的同时生成一对新的公私钥,也可以选择已在EJBCA中配置好的公私钥。

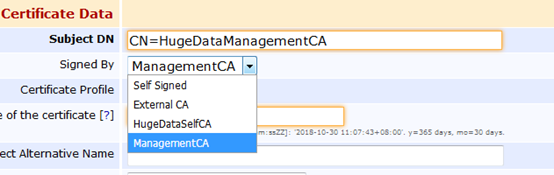

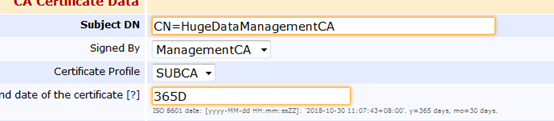

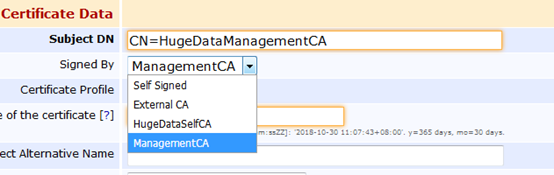

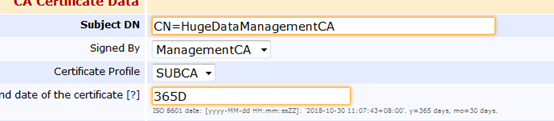

在Signed By出可以选择该CA的根证书如何签发,有如下几种类型:

选择Self Signed,则该CA的证书为自签名,作为根CA被创建。

选择ManagementCA或者HugeDataSelfCA等已在EJBCA创建过的CA进行签名,作为其子CA被创建。

选择External CA,首先根据公私钥创建CSR请求,之后将该请求发送到外部CA,待外部CA签名后将获取到的证书上传,完成创建。

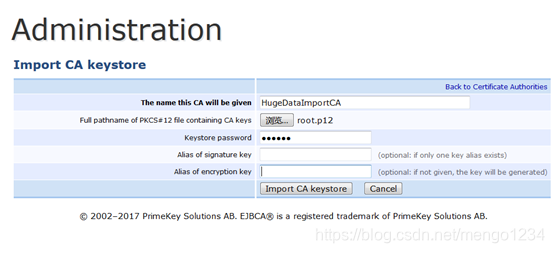

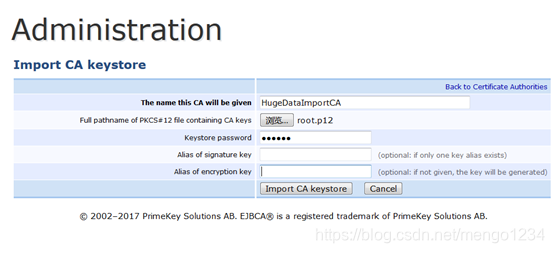

(2)在管理员界面点击Certification Authorities,通过导入外部提供的公私钥及证书,创建子CA。

点击Import CA keystore

输入CA名称,上传外部生成的包含公私钥及证书的p12文件,输入P12文件密码即可创建。

打赏

支付宝微信扫一扫,打赏作者吧~

本文链接:https://kinber.cn/post/4137.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

您阅读本篇文章共花了:

您阅读本篇文章共花了:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~