AP组在工作中的实际作用

我们都知道,AP上线默认情况下是在default组里面的,适用于常见场景,今天就来说说什么情况下需要分多个AP组的案例。

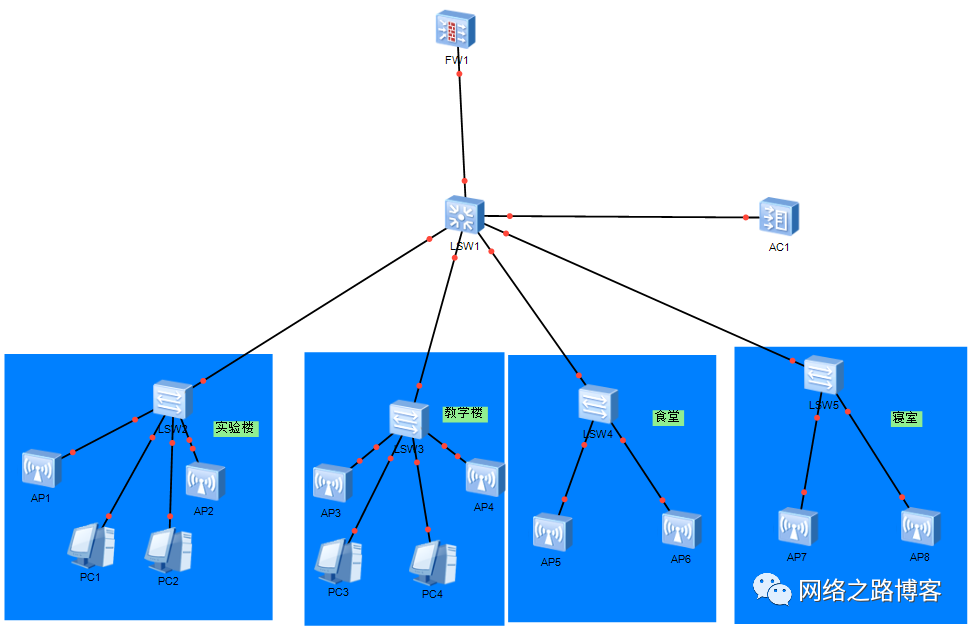

比如这样一个学校场景,有实验楼、教学楼、食堂、寝室等楼层,都部署了无线AP构建无线网,按我们常见的部署是统一一个无线SSID的VAP,最终调用在AP组里面,但是在学校的场景中,除了一个统一的SSID以外,每个楼层还会单独放出一个单独的SSID,这样的需求是为了实现,统一SSID方便漫游并且这个SSID通常是收费使用的,而每个楼层的SSID单独用于各自楼层(比如教学楼用于WIFI讲学、实验楼能够访问一些需要的资源、食堂、寝室则定时开启某个点能够访问外网等策略),针对这样的需求,我们则需要用到AP组的功能。

新知识点学习

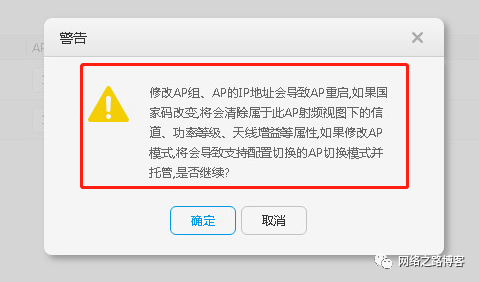

1、创建一个新的AP组[AC6005]wlan[AC6005-wlan-view]ap-group name XXXX我们通常会以区域、用途、房间号等作为名字命名。2、AP加入对应的组[AC6005-wlan-view]ap-id 1[AC6005-wlan-ap-1]ap-group 1FWarning: This operationmay cause AP reset. If the country code changes, it will clear channel, powerand antenna gain configurations of the radio, Whether to continue? [Y/N]:y这里注意的是默认AP是在default组里面,如果加入一个新的组它是需要重新启动的(已经在线的情况下。)

比较常见的场景:

1、酒店/公寓:会根据房间号来放出对应的SSID

2、商场:对应的商铺会有自己独立的SSID,然后整个商城有一个统一SSID

3、学校:每个楼都有独立的SSID,然后整个校园一个统一的SSID

4、快递公司:会通过区域划分办公、仓库的SSID

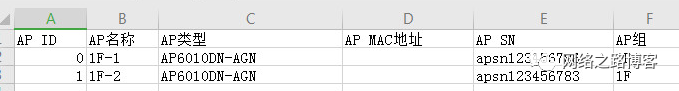

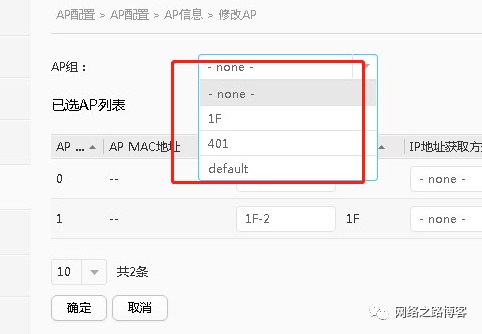

博主经验:如果客户场地那边有这样分组的需求的话,在我们实现部署AP上线的时候,记录好AP的MAC地址以及对应的位置,比如1F的做一个表格,2F的做一个表格,然后创建对应的AP组,在配置里面提前加入好,加入好后,这样AP第一次上线就会加入到对应的组里面,否则后期再改动的话,AP需要重新启动。(建议WEB操作,WEB在添加的时候支持批量添加,有一个模板,可以直接把AP的MAC、SN信息以及名称、组提前写入,最终一次性导入进去,在WEB配置---AP配置----AP配置---添加---选择批量导入----下载模板

如果用命令行的话则会麻烦很多,因为有一个确认的选项在,它询问你是否加入组,无法批量写脚本刷,当然我们也可以让他上线后,然后在WEB里面批量选择加入这个组。

通过全选、批量修改选择在某一个组,这种的话是等AP上线后,然后我们手动改动,唯一的问题就是上线的AP会在次重启。

vlan pool在工作中的实际作用

商场/学校/医院/办公的场景都会有一个统一的SSID,对于这种人流量过多的场景,都会面临一个问题,那么就是人流量非常大,会造成地址容易枯竭的问题。可能大家最容易想到的就是扩大掩码,标准C类是255.255.255.0(24位)也就是254个地址,如果用255.255.254.0(23位)就是510个地址,如果用255.255.252.0(22位)就是1000个地址左右,这种方法最简单,但是带来的问题就是广播域会增大,而且容易被攻击,通常在有线环境中,我们会通过划分VLAN,然后把一个大的网段划分成多个小的网段,来解决广播域/攻击等问题,在无线中我们要想划分多个小的网段,那么也是用到VLAN技术,就是vlan pool。

新知识点

我们可以定义一个VAP里面业务VLAN关联某一个单VLAN,也可以配置为VLAN pool,在VLAN pool中加入多个VLAN,然后通过将VLANpool配置为VAP的业务VLAN,实现一个SSID能够同时支持多个业务VLAN。新接入的STA会被动态的分配到VLANpool中的各个VLAN中,减少了单个VLAN下的STA数目,缩小了广播域;同时每个VLAN尽量均匀的分配IP地址,减少了IP地址的浪费。

1、定义vlan pool[AC6005]vlan pool office[AC6005-vlan-pool-office]vlan 2 to 4[AC6005]wlan[AC6005-wlan-view]vap-profile name wifi[AC6005-wlan-vap-prof-wifi]service-vlan vlan-pool office

这个功能就是定义一个VLAN pool,然后关联VLAN 2 3 4,然后在VAP模板中调用业务VLAN的时候,不在是vlan-id了,而是选择 vlan-pool office,那么该VAP下面的客户端就会有VLAN 2 3 4的网段信息,这样即实现了地址池的扩大,又防止了广播域的扩大/攻击等问题。

当关联了VLAN后,我们要了解下它分配地址的机制,以便于我们选择哪种方式,分配分为两种

VLAN分配算法为even时,VLAN pool根据无线客户端的上线顺序为分配业务VLAN,VLAN pool尽量保证所有VLAN分配给STA的IP地址数目相近。也就是按顺序来,然后地址按顺序分配,分配完一个VLAN在用下一个。

VLAN分配算法为hash时,VLAN pool根据STA的MAC地址进行哈希运算后的结果为STA分配业务VLAN,只要VLAN pool里面的VLAN不发生变化,通常STA都会获取到固定的业务VLAN,STA重新上线时也会被尽量优先分配到之前使用过的IP地址。默认的方式,这种方式比较随机分配VLAN,并且IP会比较固定,在漫游以及重新连接的时候会获取相同的地址,一般都是选择hash方式,默认采用hash算法。

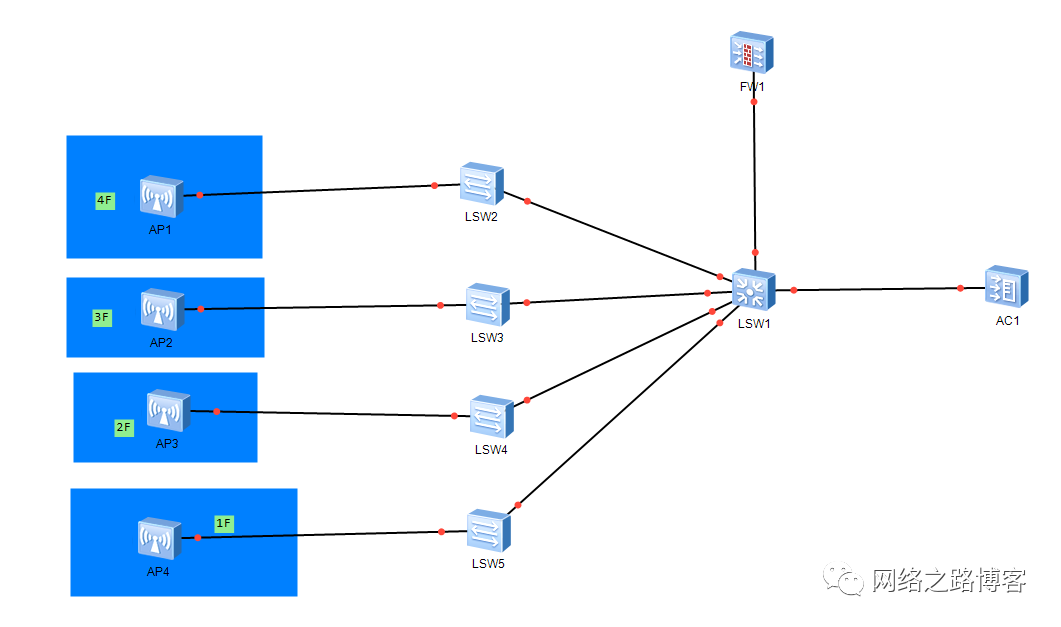

案例讲解:以商场/办公楼/医院为主

某个客户那边有4层楼,每个楼层都有对应的楼层办公,遇到的问题就是每天早晨上班的时候,2~4F办公人员从1F做电梯会把1F的地址池给获取光,导致1F无法正常使用,考虑到扩展性等问题,给客户实施一个vlan pool的功能,把1~4F的VLAN都关联到vlan pool里面,随机分配,解决这种问题。

在实施的时候我们需要考虑的问题

对接AP以及到核心的口要确认之前是什么样的配置,如果是access需要修改成trunk,并且允许对应的vlan pool的VLAN通过,也就是每个接口为Trunk,允许1F~4F的VLAN通过(并且创建了对应的VLAN),否则会遇到这样的问题,用户在1F连接WIFI的时候,给予4F的VLAN,1F AP处理的时候打上4F的VLAN,到达LSW5的时候由于没有允许VLAN通过,导致数据包过不去。

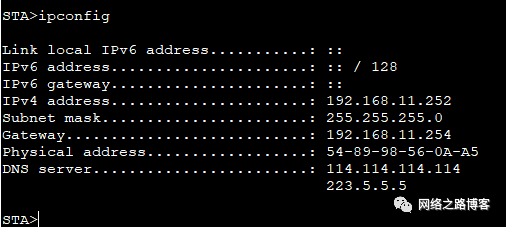

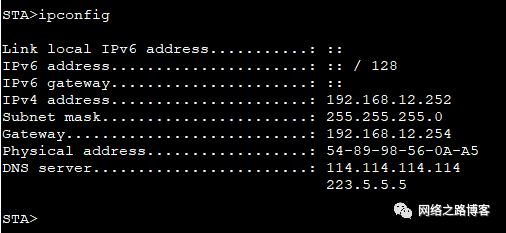

三层交换机目前的配置sysname L3#vlan batch 11 to 14 255#dhcp enable#interface Vlanif11 ip address 192.168.11.254 255.255.255.0 dhcp select interface dhcp server dns-list 114.114.114.114 223.5.5.5 dhcp server option 43 sub-option 3 ascii192.168.255.3#interface Vlanif12 ip address 192.168.12.254 255.255.255.0 dhcp select interface dhcp server dns-list 114.114.114.114 223.5.5.5 dhcp server option 43 sub-option 3 ascii192.168.255.3#interface Vlanif13 ip address 192.168.13.254 255.255.255.0 dhcp select interface dhcp server dns-list 114.114.114.114 223.5.5.5 dhcp server option 43 sub-option 3 ascii192.168.255.3#interface Vlanif14 ip address 192.168.14.254 255.255.255.0 dhcp select interface dhcp server dns-list 114.114.114.114 223.5.5.5 dhcp server option 43 sub-option 3 ascii192.168.255.3#interface Vlanif255 ip address 192.168.255.2 255.255.255.0#interface MEth0/0/1#interface GigabitEthernet0/0/1 port link-type access port default vlan 255#interface GigabitEthernet0/0/2 port link-type access port default vlan 255#interface GigabitEthernet0/0/3 port link-type access port default vlan 14#interface GigabitEthernet0/0/4 port link-type access port default vlan 13# interface GigabitEthernet0/0/5 port link-type access port default vlan 12#interface GigabitEthernet0/0/6 port link-type access port default vlan 11#ip route-static 0.0.0.00.0.0.0 192.168.255.1

AC目前的配置vlan batch 255#interface Vlanif255 ip address 192.168.255.3 255.255.255.0#interface GigabitEthernet0/0/1 port link-type access port default vlan 255#wlan traffic-profile name default security-profile name wifi security wpa2 pskpass-phrase 88888888 aes security-profile name office security wpa2 psk pass-phrase 88888888 aes security-profile name default security-profile name default-wds security-profile name default-mesh ssid-profile name office ssid office ssid-profile name default vap-profile name wifi ssid-profile office security-profile wifi vap-profile name office ssid-profile office security-profile office#ap-group name default radio 0 vap-profile office wlan 1 radio 1 vap-profile office wlan 1 radio 2 vap-profile office wlan 1

从配置先来看分析

1、从核心的配置来看,划分了5个VLAN,一个用于对接防火墙,4个用于1F~4F的楼层VLAN,并且开了DHCP,下发了option 43,对接防火墙以及AC的口都划入在VLAN 255里面,并且接四台POE的交换机都是划入在VLAN 11~14里面,这样可以分析出来下面的POE交换机是没有配置的。

2、从AC的配置来看,AC上面就简单配置了一个VLAN 255的VLANIF地址,CAPWAP隧道指定了vlan255,然后业务方面就配置了一个SSID、一个密码,然后VAP里面关联对应模板(注意没有打业务VLAN),最终调用在AP组。

测试的结果是在每层楼连接获取都是不一样的地址,而且中间会中断一下,导致上不了网(这个是漫游规划没做好的情况,后面在漫游这块在说)

3、要实现客户那样的需求的话,首先我们要改动几个地方

(1)POE交换机要进行配置,要创建对应1F到4F的VLAN,建议配置上管理255的VLAN以及VLANIF,方便后续远程登陆配置,对接AP的口为Trunk,允许1F~4F通过,打上PVID为255。

(2)核心对接4台POE交换机的口要改成Trunk,并且允许VLAN通过,关掉DHCP的option 43

(3)AC需要开启VLANIF255的DHCP给AP分配地址,创建vlan pool,更改vap里面业务VLAN方式,调用vlan pool。

实战练习:根据博主给出的配置思路,独立完成上面操作。

本文链接:https://kinber.cn/post/3964.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~