环境准备

硬件信息:DeLL PowerEdge R730xd

ESXi:VMware ESXi, 87.0.3, vCenter:VMware vCenter 8.0.3 24322831

目录

Windows Server 2025的变化

Windows Server 2025虚拟机创建

Windows Server 2025虚拟机系统安装

Windows Server2025安装VMware tools

AD域服务安装

配置AD域服务

Windows Server2025变化

Windows Server2025在Active Directory 域服务中的一些变化,不再赘述其他功能。(来自https://learn.microsoft.com/zh-cn/windows-server/get-started/whats-new-windows-server-2025)

32k 数据库页面大小可选功能 - 自从在使用 8k 数据库页面大小的 Windows 2000 中引入可扩展存储引擎 (ESE) 数据库后,AD 便使用此数据库。8k 架构设计决策导致整个 AD 存在某些限制,而这些限制已记录在 AD 最大限制可伸缩性中。此限制的其中一个示例为单个记录 AD 对象,而其大小不能超过 8k 字节。迁移到 32k 数据库页面格式对受过往限制影响的领域实现了巨大改进,其中就包括多值属性现在可存储高达 3,200 个值(以 2.6 为系数的一个增幅)。 新的 DC 可与 32k 页面数据库一起安装,而该数据库会使用 64 位长整型值 ID (LID) 并在“8k 页面模式”下运行,以便与以前的版本保持兼容。升级后的 DC 会继续使用其当前的数据库格式和 8k 页面。迁移到 32k 数据库页面操作会在林范围内完成,且要求林中的所有 DC 均具有支持 32k 页面的数据库。 AD 架构更新 - 引入三个新的日志数据库文件 (LDF),以用于扩展 AD 架构、 sch89.ldf、sch90.ldf和sch91.ldf。MS-ADAM-Upgrade3.ldf中进行了 AD LDS 等效架构更新。有关先前架构更新的详细信息,请参阅 Windows Server AD 架构更新AD 对象修复 - AD 现在允许企业管理员修复缺少核心属性 SamAccountType 和 ObjectCategory 的对象。企业管理员可将对象的 LastLogonTimeStamp 属性重置为当前时间。这些操作会通过新的 RootDSE 来修改名为 fixupObjectState 的受影响对象的操作功能来实现。 通道绑定审核支持 - 现在可为轻型目录访问协议 (LDAP) 通道绑定启用事件 3074 和 3075。当通道绑定策略修改为更安全的设置时,管理员可以识别环境中不支持或失败的通道绑定的设备。这些审核事件也可在 Windows Server 2022 及更高版本中通过 KB4520412 来查询。 DC 位置算法改进 - DC 发现算法提供了新功能,同时改进了将 NetBIOS 式短域名映射到 DNS 式域名的新功能。若要了解详细信息,请参阅 Active Directory DC 定位器更改。 备注Windows 不会在 DC 发现操作期间使用邮件槽,因为 Microsoft 已宣布为这些旧技术弃用 WINS 和邮件槽。

林和域功能级别 - 新的功能级别可用于实现一般可支持性,而新的 32K 数据库页面大小功能必须使用该级别。新的功能级别将映射到针对无人参与安装的 DomainLevel 10和ForestLevel 10值。Microsoft 没有改造 Windows Server 2019 和 Windows Server 2022 的功能级别的计划。若要执行域控制器 (DC) 的无人参与升级和降级,请参阅域控制器无人参与升级和降级的 DCPROMO 应答文件语法。DsGetDcName 应用程序编程接口 (API) 还支持新标志 DS_DIRECTORY_SERVICE_13_REQUIRED,它可用于启用运行 Windows Server 2025 的 DC 的位置。可以在以下文章中了解有关功能级别的详细信息:备注需要新的 AD 林或 AD LDS 配置集才能具有 Windows Server 2016 或更高的功能级别。要升级 AD 或 AD LDS 副本,要求现有域或配置集已在运行,且其功能级别为 Windows Server 2016 或更高。Microsoft 建议所有客户现在开始规划将其 AD 和 AD LDS 服务器升级到 Windows Server 2022,以便为下一个版本做好准备。

林和域功能级别 提升域功能级别 提升林功能级别 改进针对名称/Sid 查找的算法 - 不同计算机帐户之间的本地安全机构 (LSA) 名称和 Sid 查找转发功能不再使用旧版 Netlogon 安全通道。改用 Kerberos 身份验证和 DC 定位器算法。为保持与旧操作系统的兼容性,仍可使用 Netlogon 安全通道作为回退选项。 改进了机密属性 的安全性 - DC 和 AD LDS 实例仅允许 LDAP 在加密连接时添加、搜索和修改涉及机密属性的操作。 改进默认计算机帐户密码的安全性 - AD 现在使用随机生成的默认计算机帐户密码。Windows 2025 DC 会阻止将计算机帐户密码设为计算机帐户名称的默认密码。 可通过启用 GPO 设置域控制器:拒绝设置默认计算机帐户密码来控制此行为,而该设置位于:计算机配置\Windows 设置\安全设置\本地策略\安全选项 Active Directory 管理中心 (ADAC)、Active Directory 用户和计算机 (ADUC)、 net computer和dsmod等实用工具也遵循此新行为。ADAC 和 ADUC 均不再允许创建 2k 之前的 Windows 帐户。用于实现加密敏捷性的 Kerberos PKINIT 支持 - 现已更新 Kerberos 中用于初始身份验证的 Kerberos 公钥加密 (PKINIT) 协议实现,从而通过支持更多算法并删除硬编码算法来实现加密敏捷性。 LAN Manager GPO 设置 - GPO 设置“网络安全性:下次更改密码时不存储 LAN Manager 哈希值”不再显示,同时也不适用于新版本的 Windows。 默认进行 LDAP 加密 - 默认情况下,执行简单身份验证和安全层 (SASL) 绑定后,所有 LDAP 客户端通信均会使用 LDAP 密封。要了解有关 SASL 的详细信息,请参阅 SASL 身份验证。 针对 TLS 1.3 的 LDAP 支持 - LDAP 使用最新的 SCHANNEL 实现,并支持为基于 TLS 连接的 LDAP 使用 TLS 1.3。使用 TLS 1.3 可以消除过时的加密算法,提供比旧版本更高的安全性,旨在实现尽可能多的握手加密。若要了解详细信息,请参阅 TLS/SSL (Schannel SSP) 中的协议和 Windows Server 2022 中的 TLS 密码套件。 旧版 SAM RPC 密码更改行为 - 安全协议(如 Kerberos)是更改域用户密码的首选方法。在 DC 上进行远程调用时,默认接受使用 AES 的最新 SAM RPC 密码更改方法 SamrUnicodeChangePasswordUser4。进行远程调用时,默认会阻止以下旧 SAM RPC 方法: 对于属于受保护用户组成员的域用户和域成员计算机上的本地帐户,默认情况下会阻止所有通过旧 SAM RPC 接口进行的远程密码更改,包括 SamrUnicodeChangePasswordUser4。可使用以下组策略对象 (GPO) 设置来控制此行为: 计算机配置 > 管理模板 > 系统 > 安全帐户管理器 > 配置 SAM 更改密码 RPC 方法策略 SamrChangePasswordUser SamrOemChangePasswordUser2 SamrUnicodeChangePasswordUser2 NUMA 支持 - AD DS 现在会通过使用所有处理器组中的 CPU 来利用支持非一致性内存访问 (NUMA) 的硬件。以前,AD 只会在组 0 中使用 CPU。Active Directory 可扩展到 64 个内核以上。 性能计数器 - 现在提供针对以下计数器的性能监视和故障排除: DC 定位器 - 提供特定于客户端和 DC 的计数器。 通过 LsaLookupNames、LsaLookupSids 和等效 API 的 LSA 查找 - 名称和 SID 查找。这些计数器可同时用于客户端与服务器 SKU。 LDAP 客户端 - 可通过 KB 5029250 更新在 Windows Server 2022 及更高版本中使用。 复制优先级顺序 - AD 现在允许管理员为特定命名上下文提高针对特定复制伙伴的系统计算出的复制优先级。此功能允许更灵活地配置复制顺序以解决特定方案。

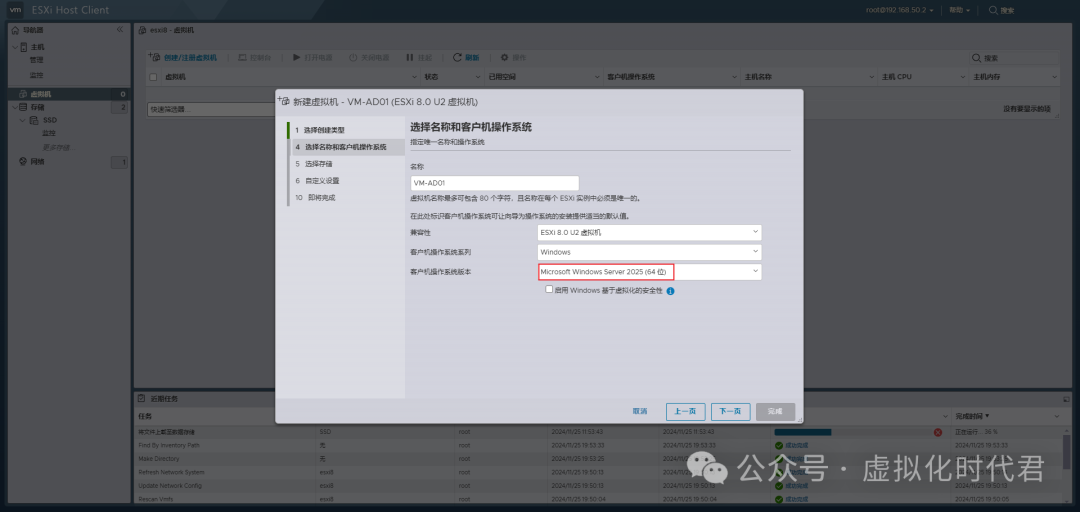

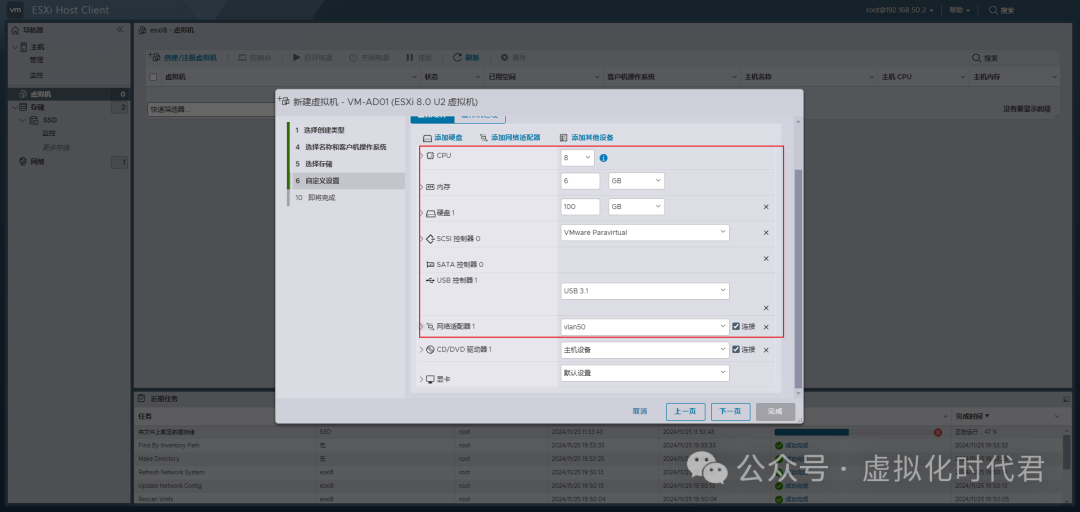

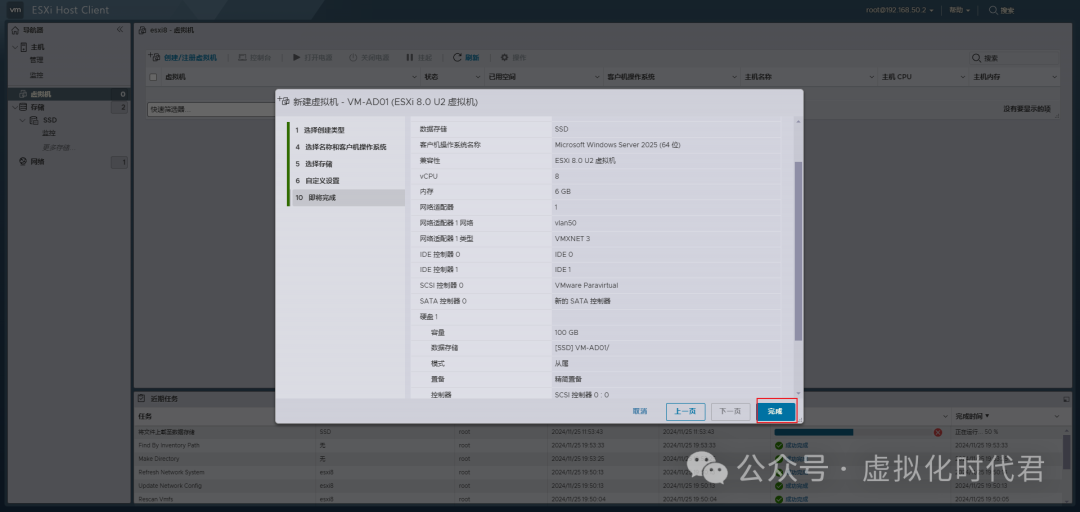

Windows Server2025虚拟机创建

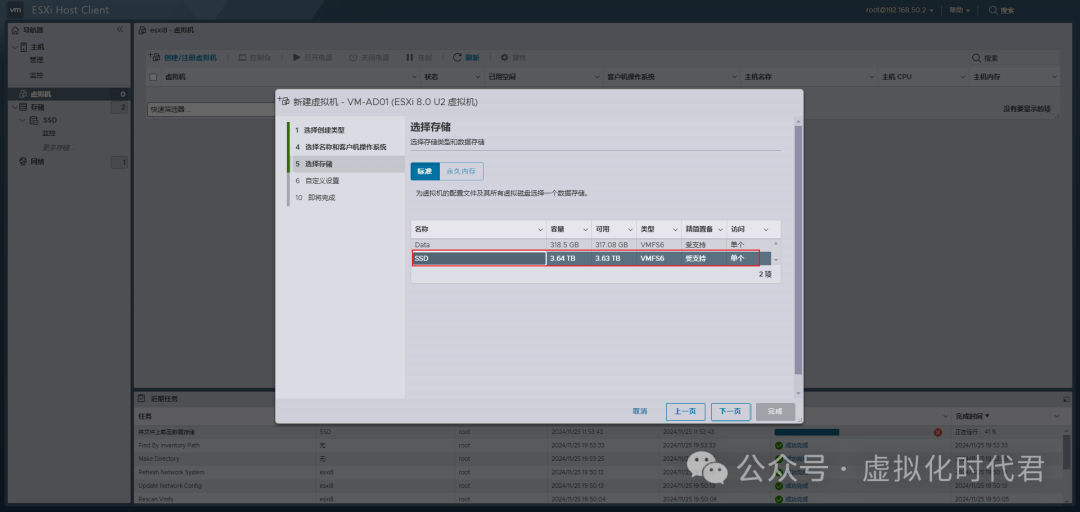

2.选择虚拟机存放的存储

3.更改虚拟机一些配置信息,可自定义

4.确认刚才配置的信息

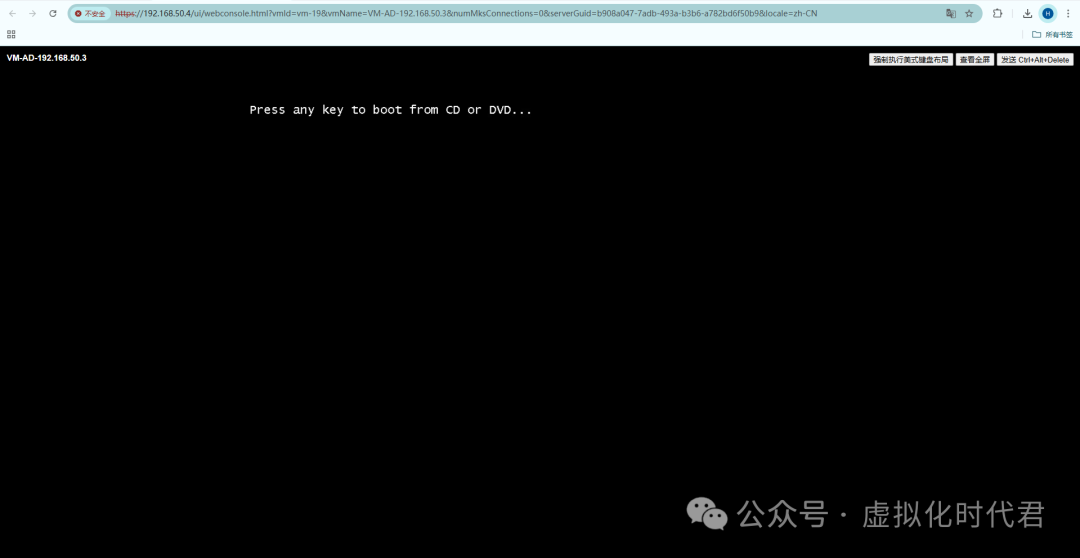

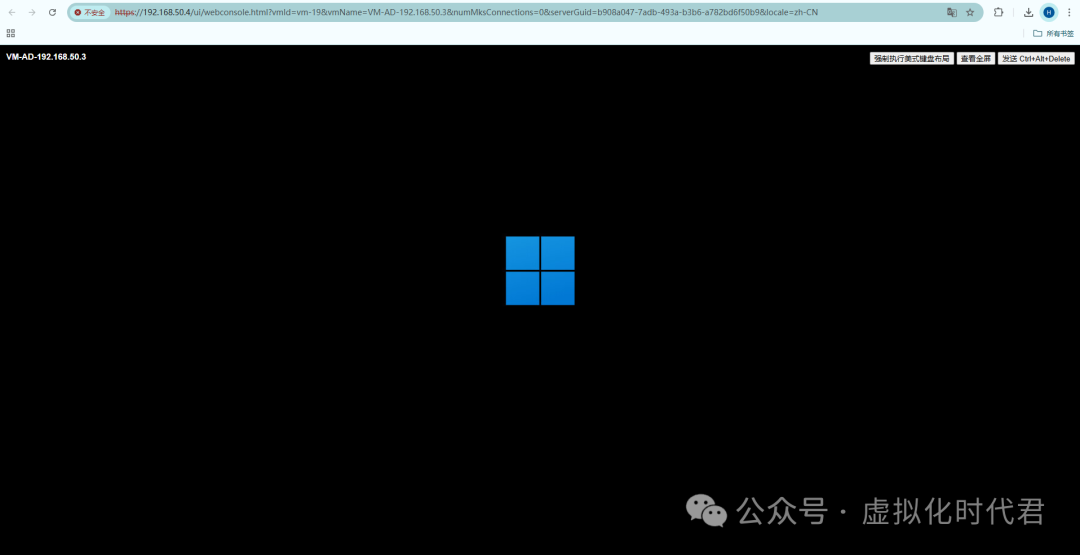

Windows Server2025虚拟机系统安装

1.编辑刚才虚拟机,找到CD,选择Windows Server2025的镜像。

2.开机之后按任意键进行。

3.进入引导界面

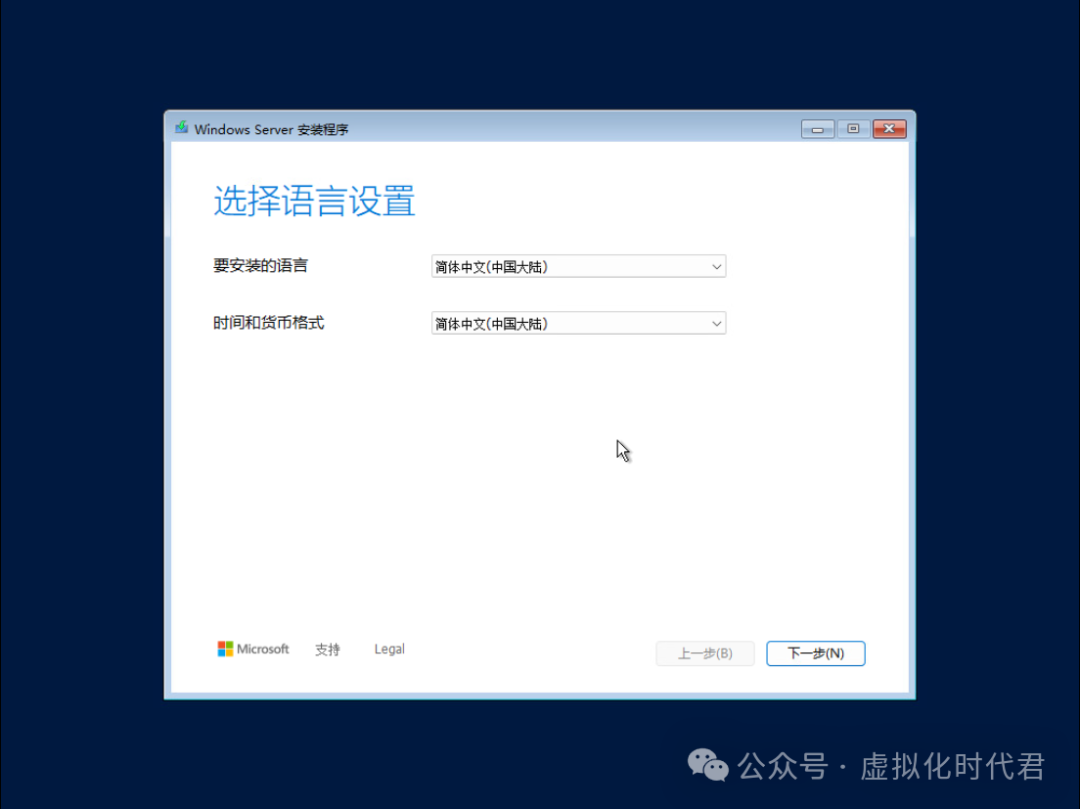

4.选择语言

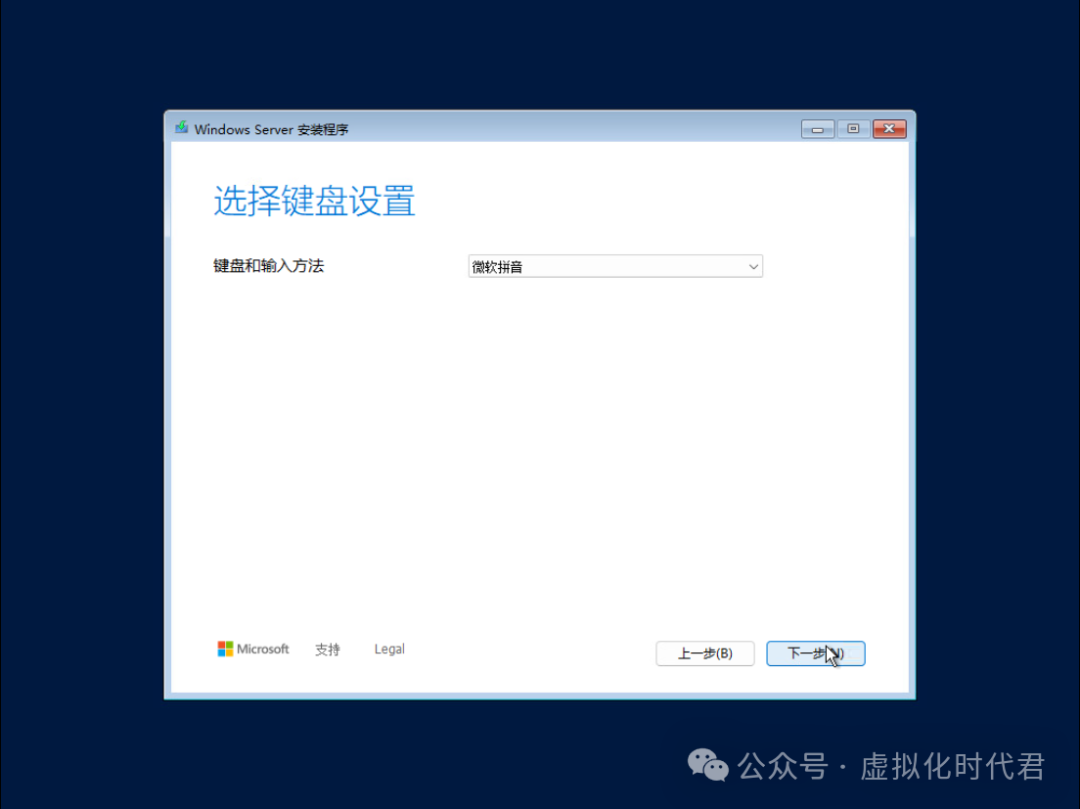

5.选择键盘的输入法

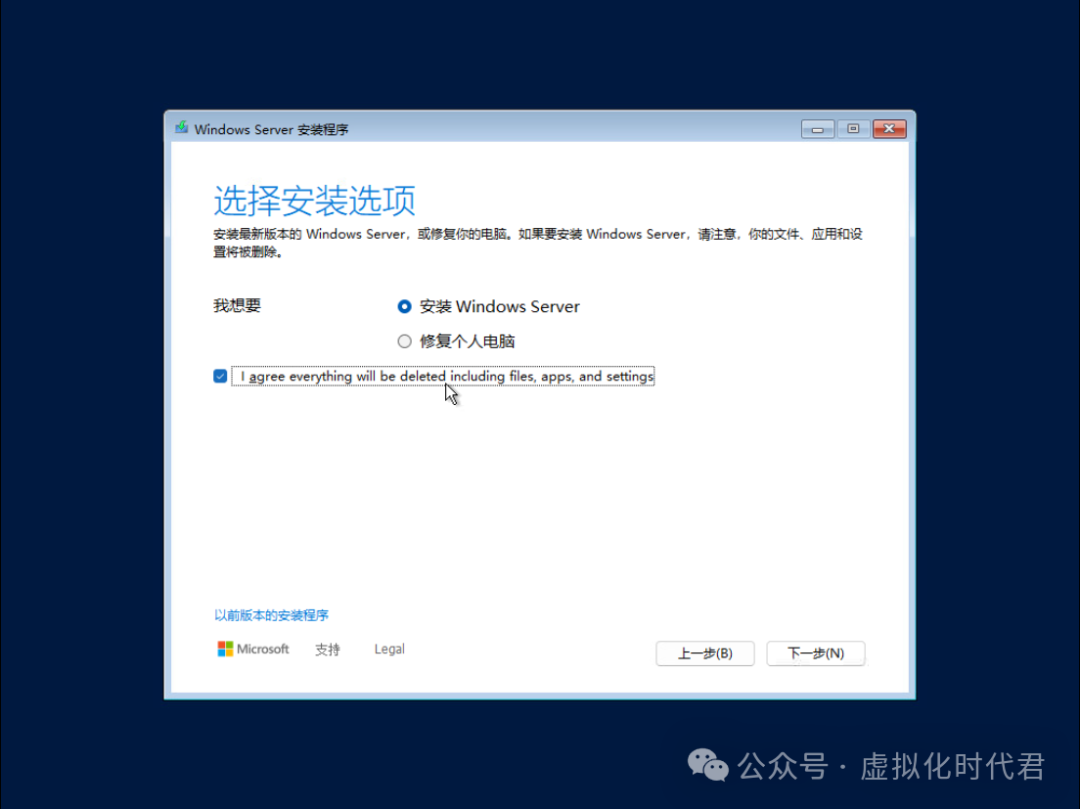

6.默认选择同意,否则无法下一步。

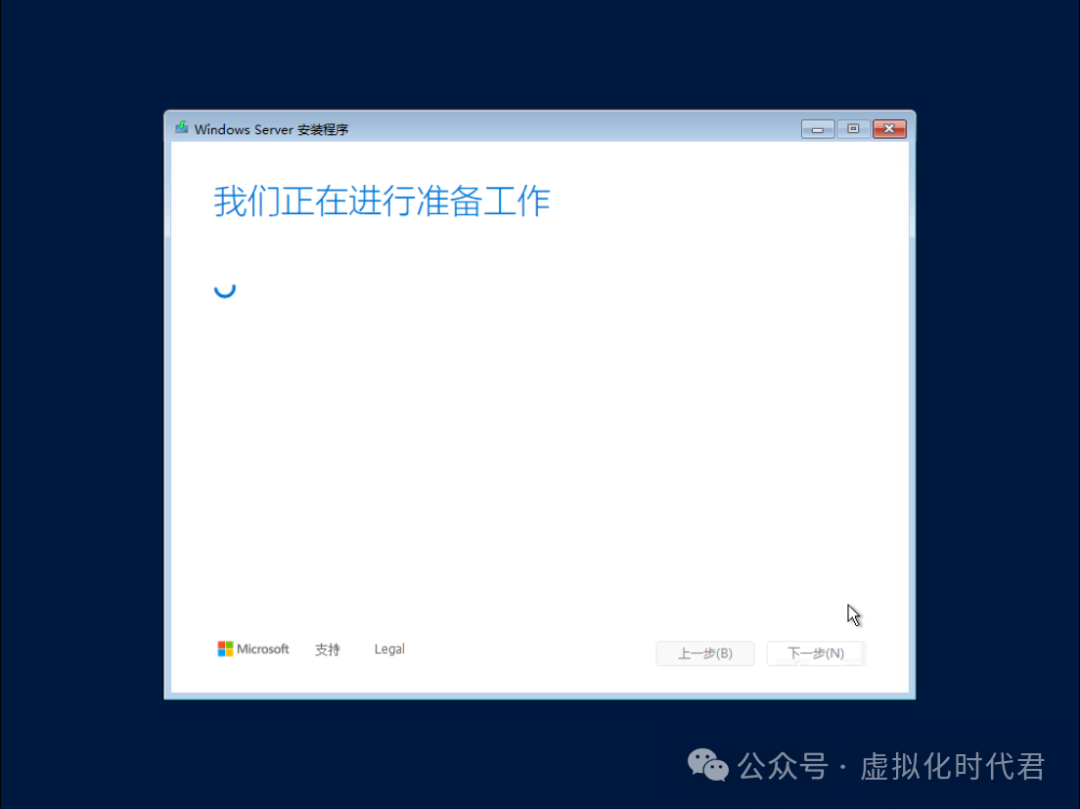

7.开始准备工作,检测中

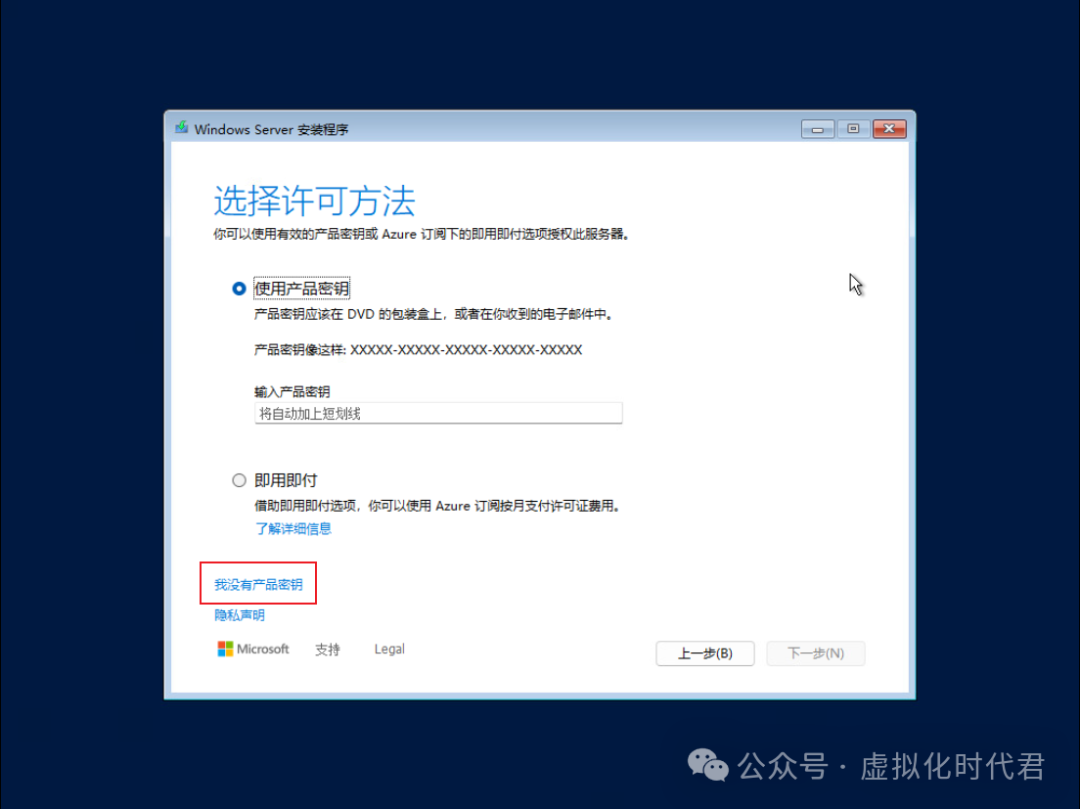

8.选择图示我没有产品密钥

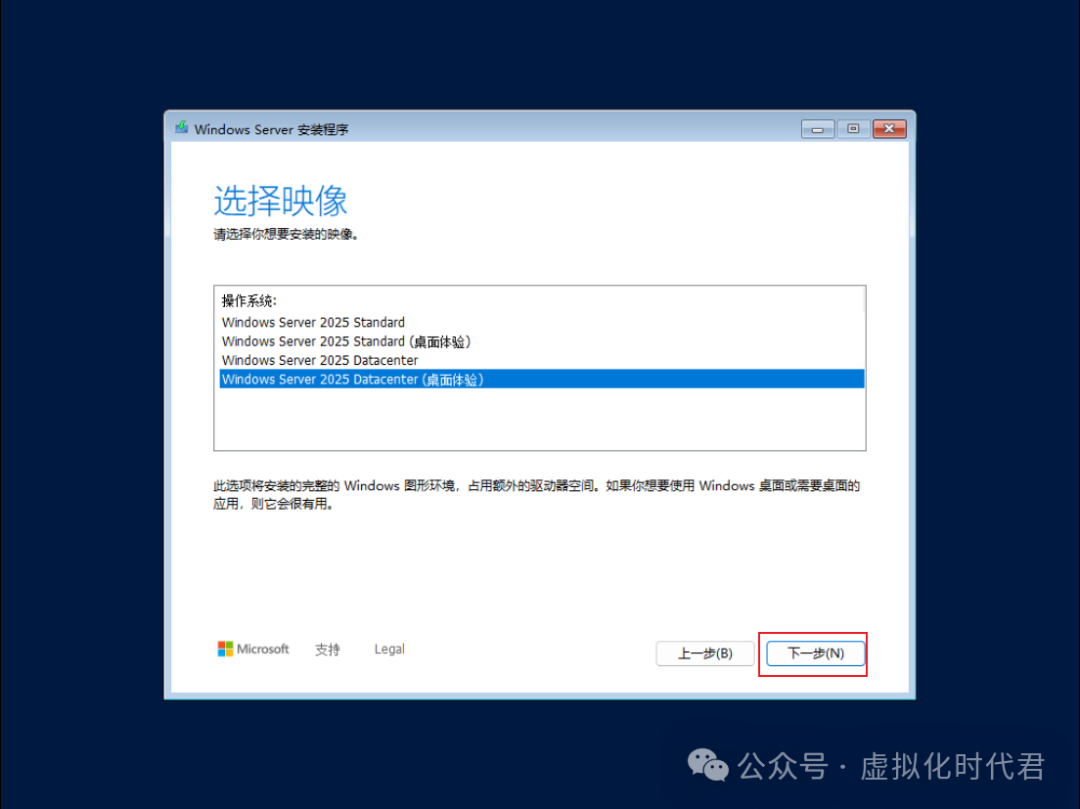

9.选择数据中心版本的桌面体验。

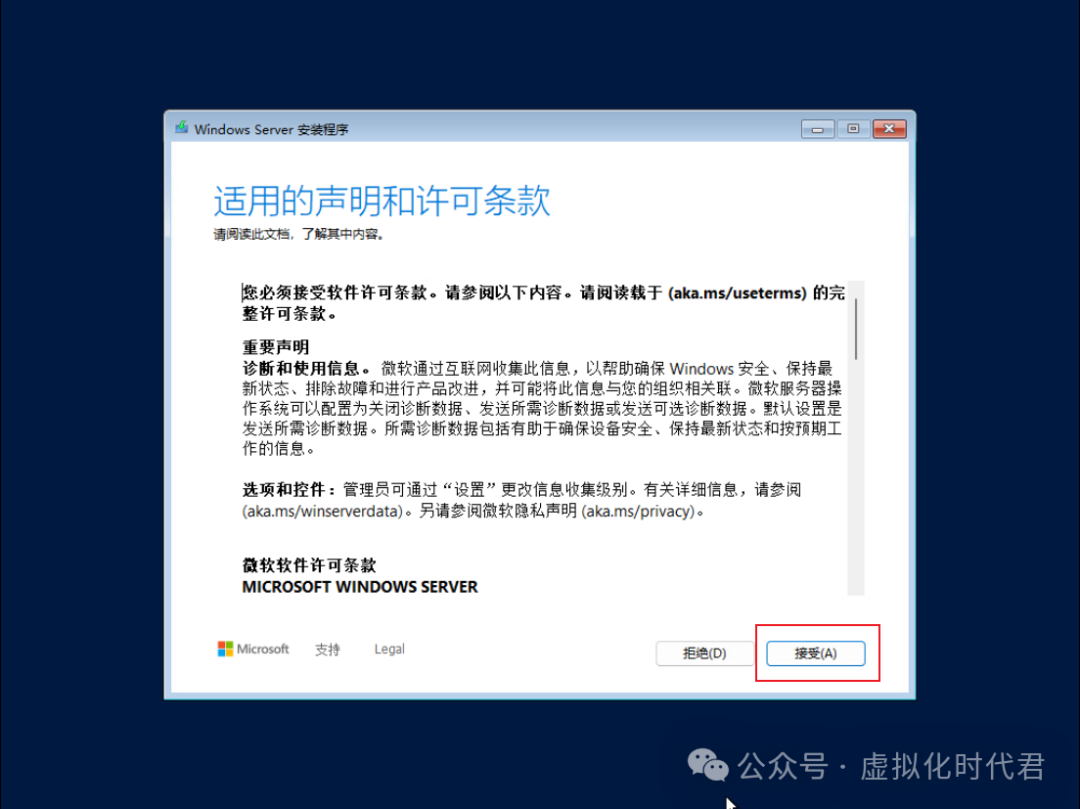

10.接受条款。

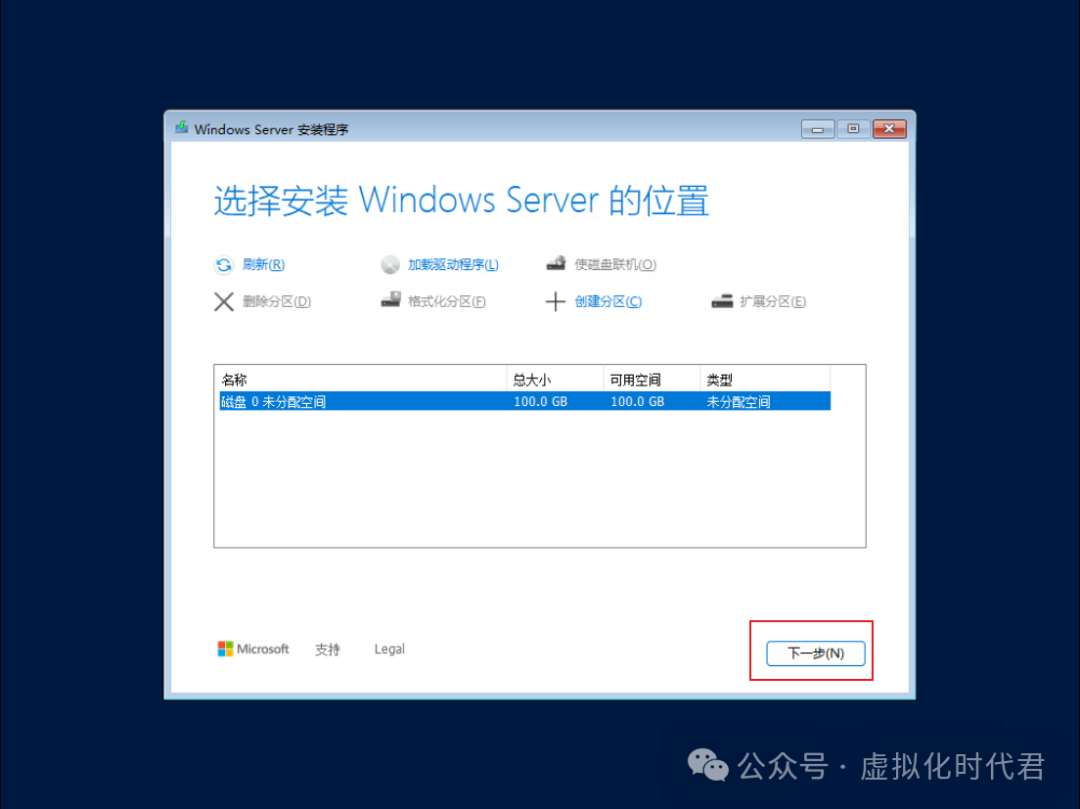

11.选择需要安装的硬盘位置

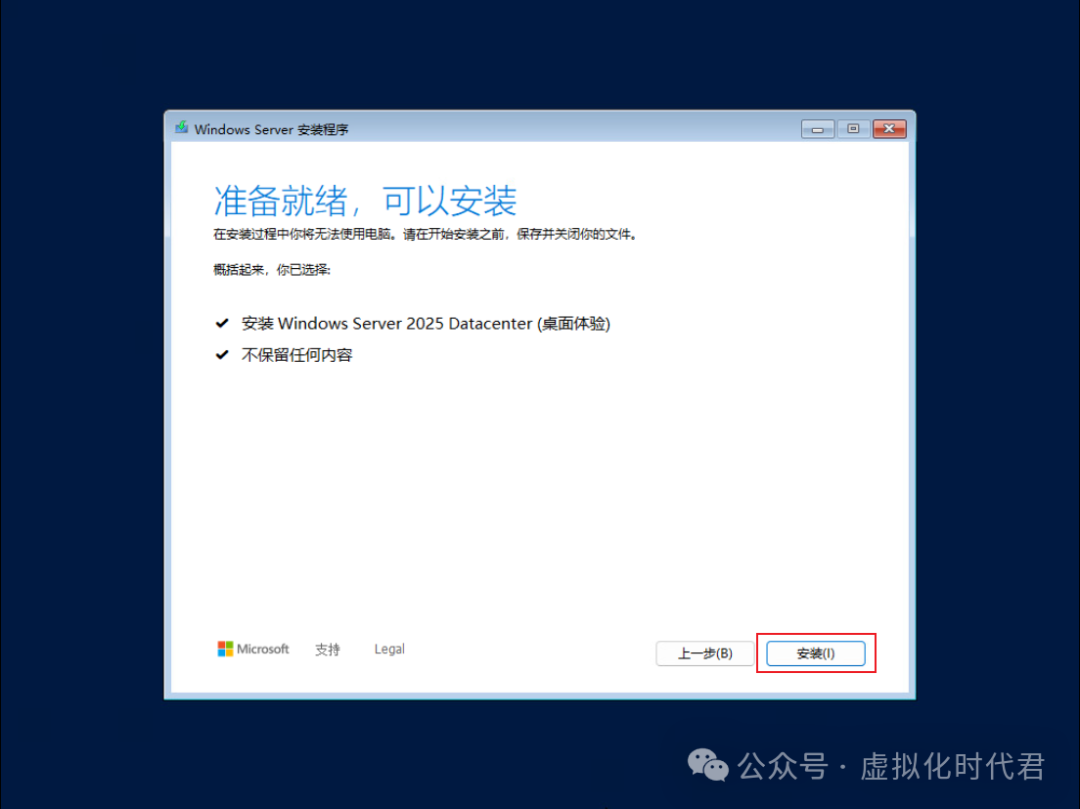

12.开始安装

13.安装中

14.选择以后再说

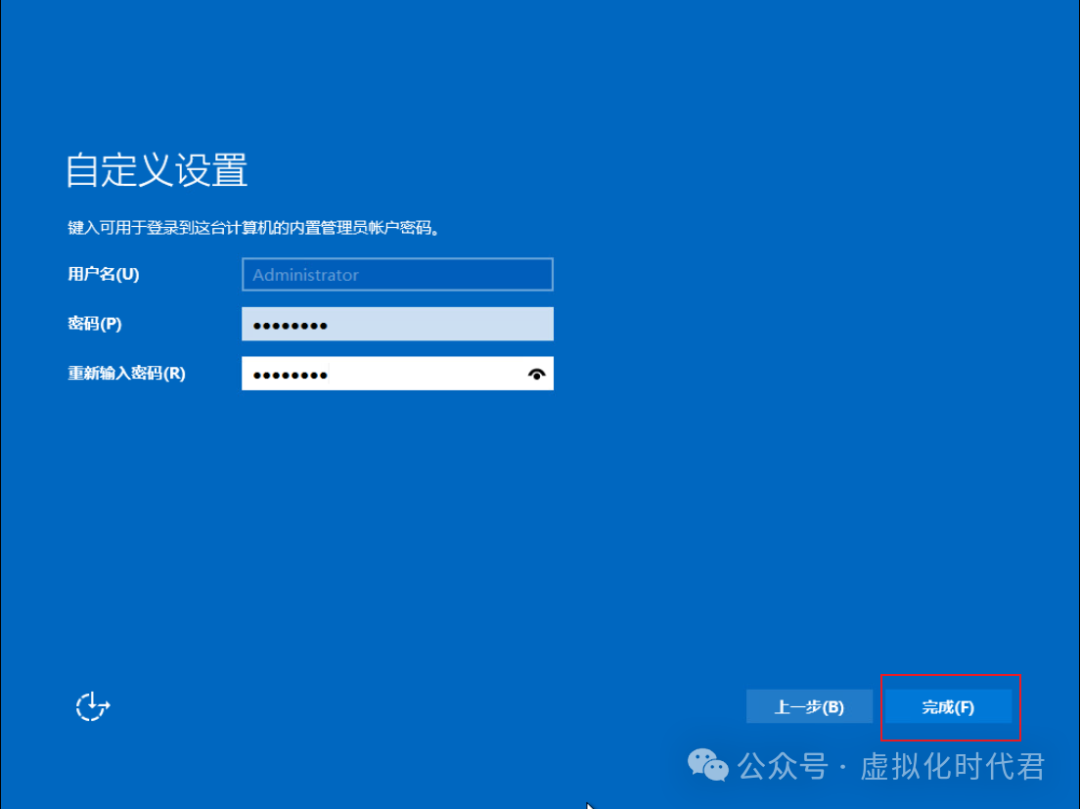

15.输入密码

安装完成。

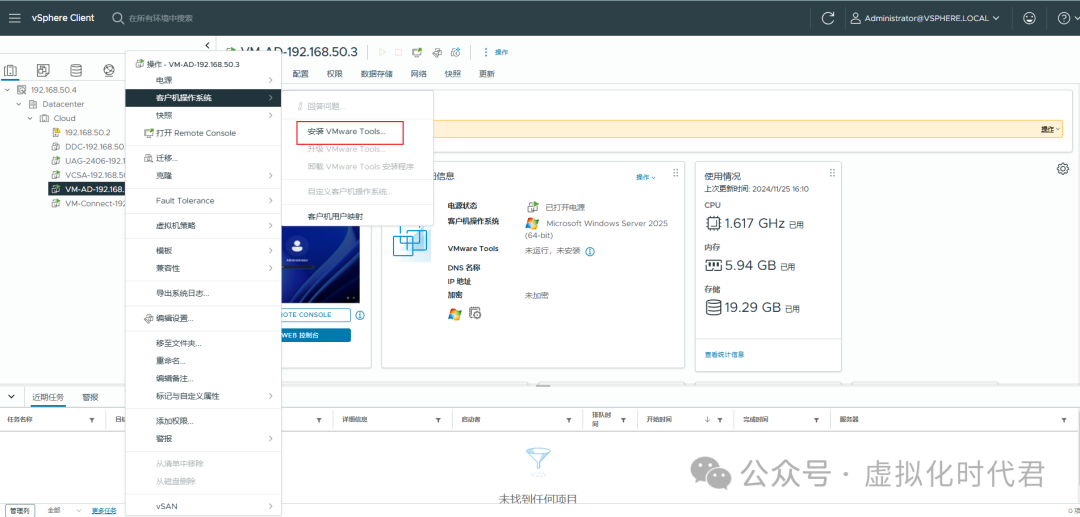

Windows Server2025安装VMwaretools

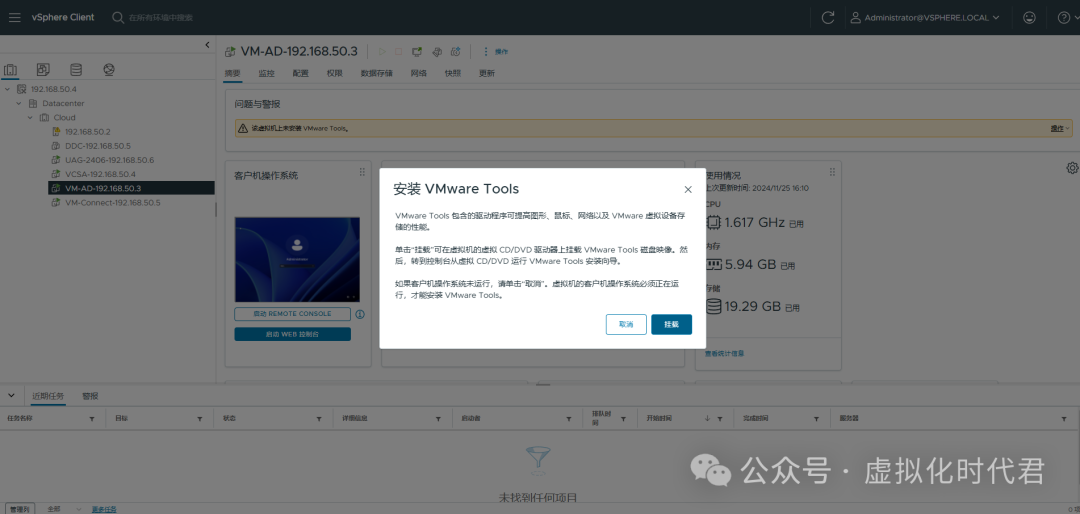

2.点击挂载

3.输入密码登录

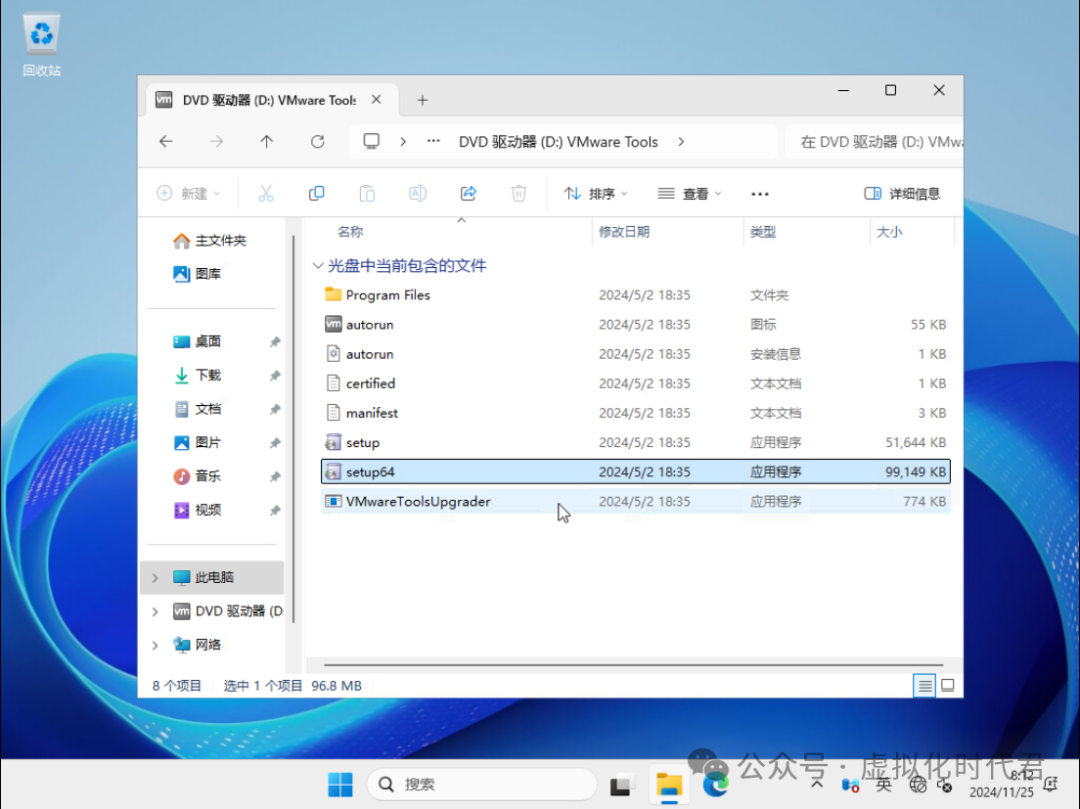

4.本地CD中打开VMwaretools

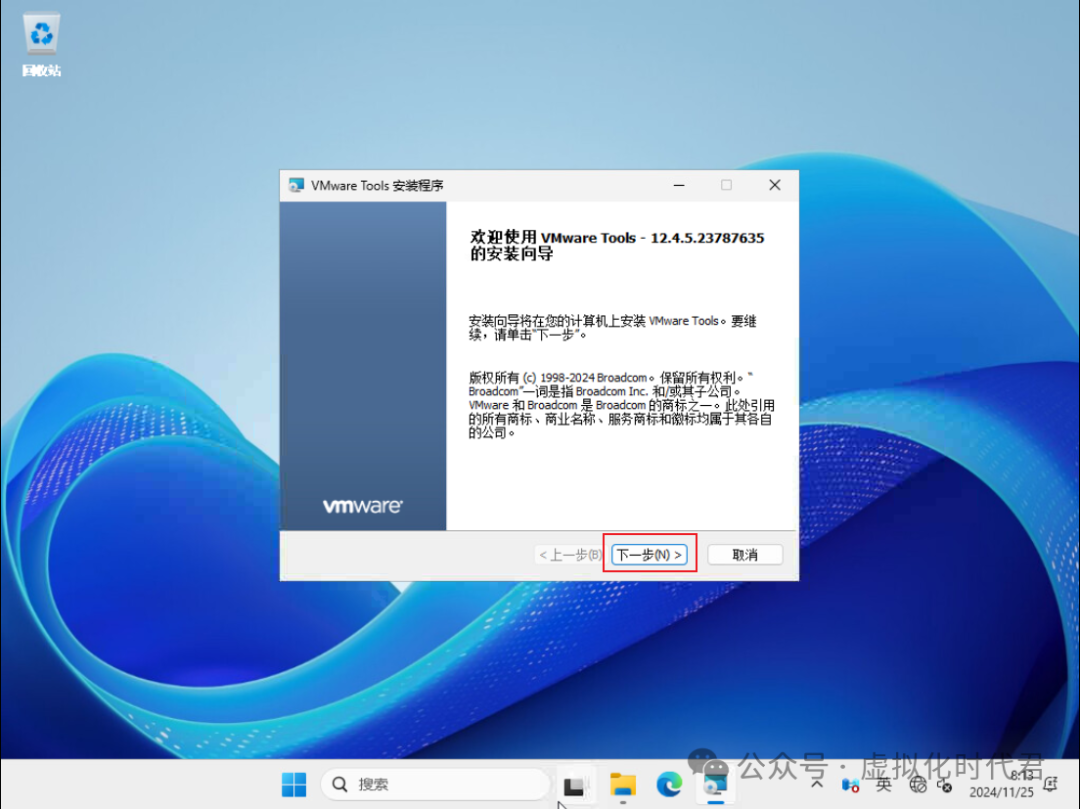

5.点击下一步开始安装

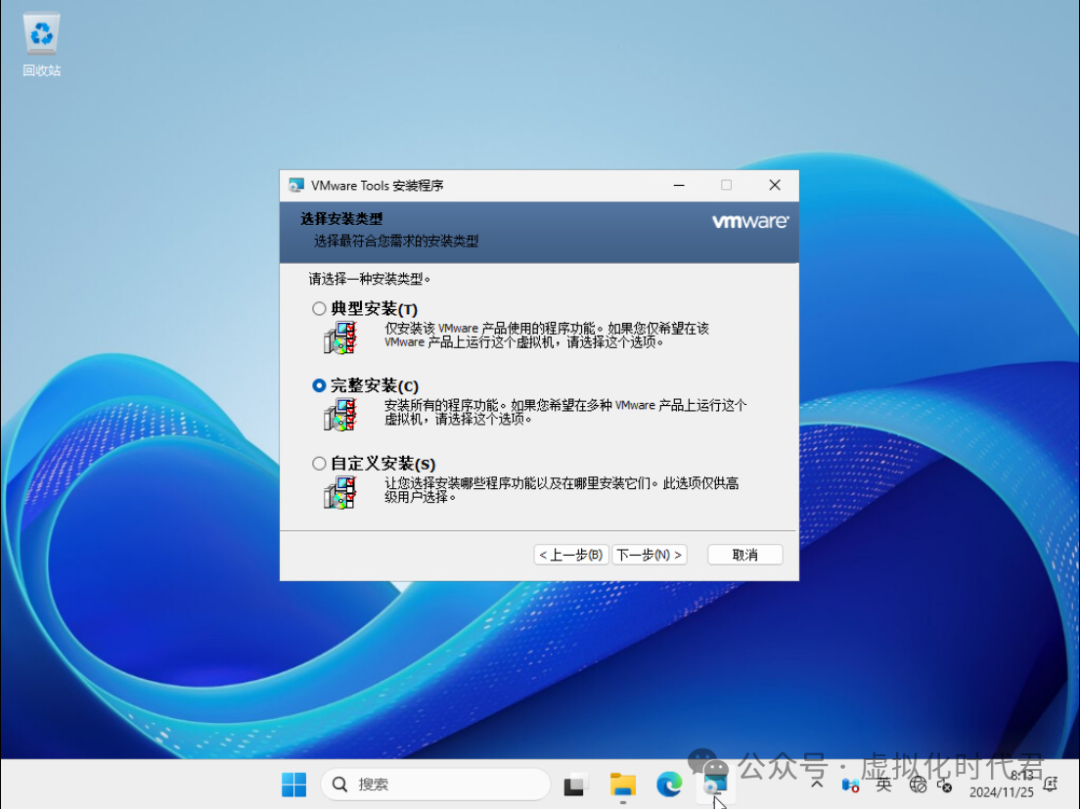

6.根据自己需要,可以选择典型或者完整安装

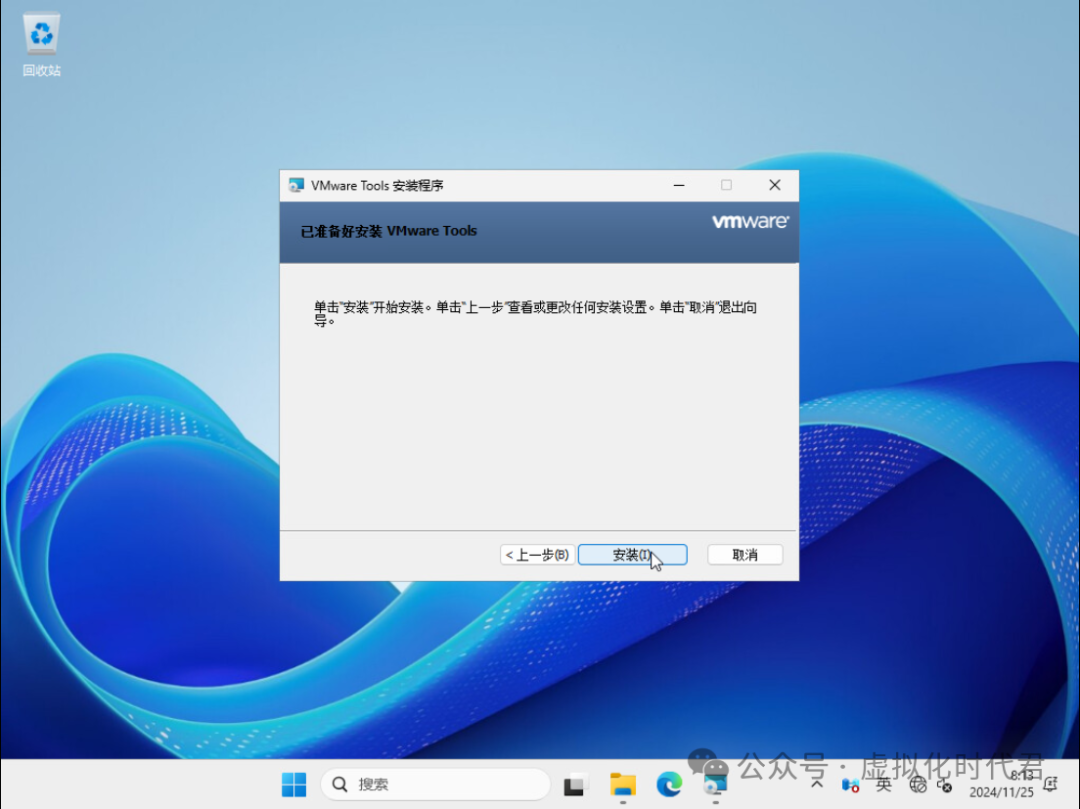

7.点击安装

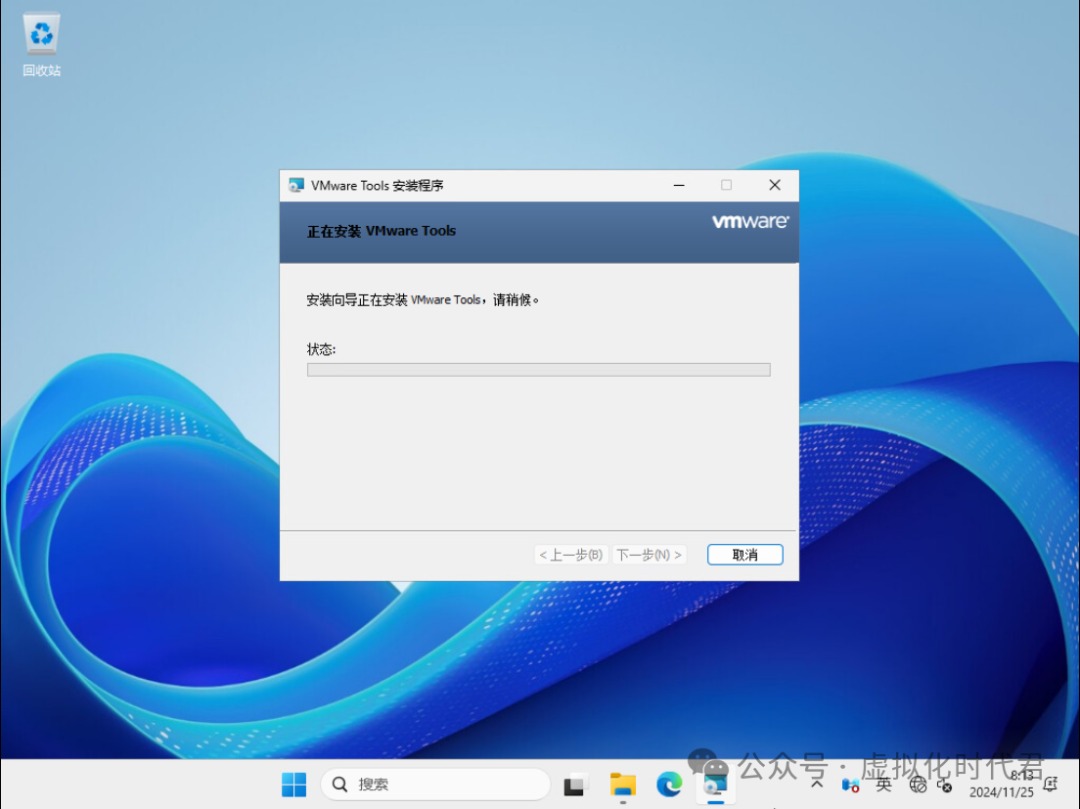

8.开始安装了

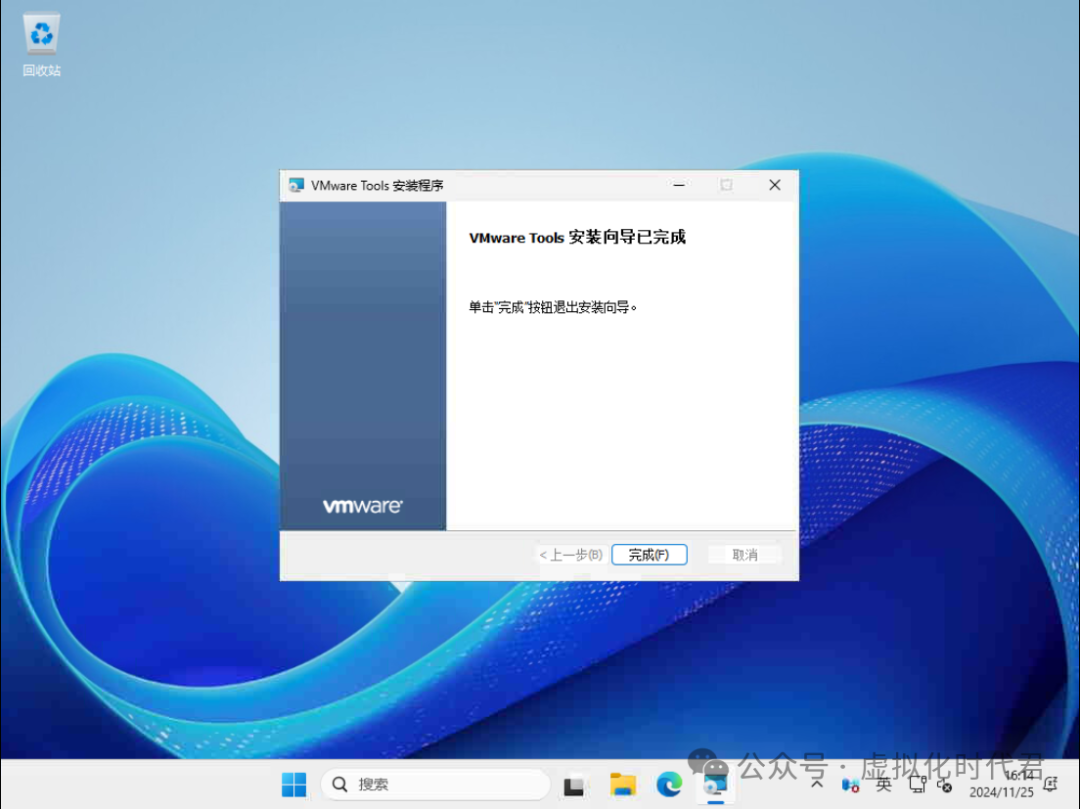

9.安装完成

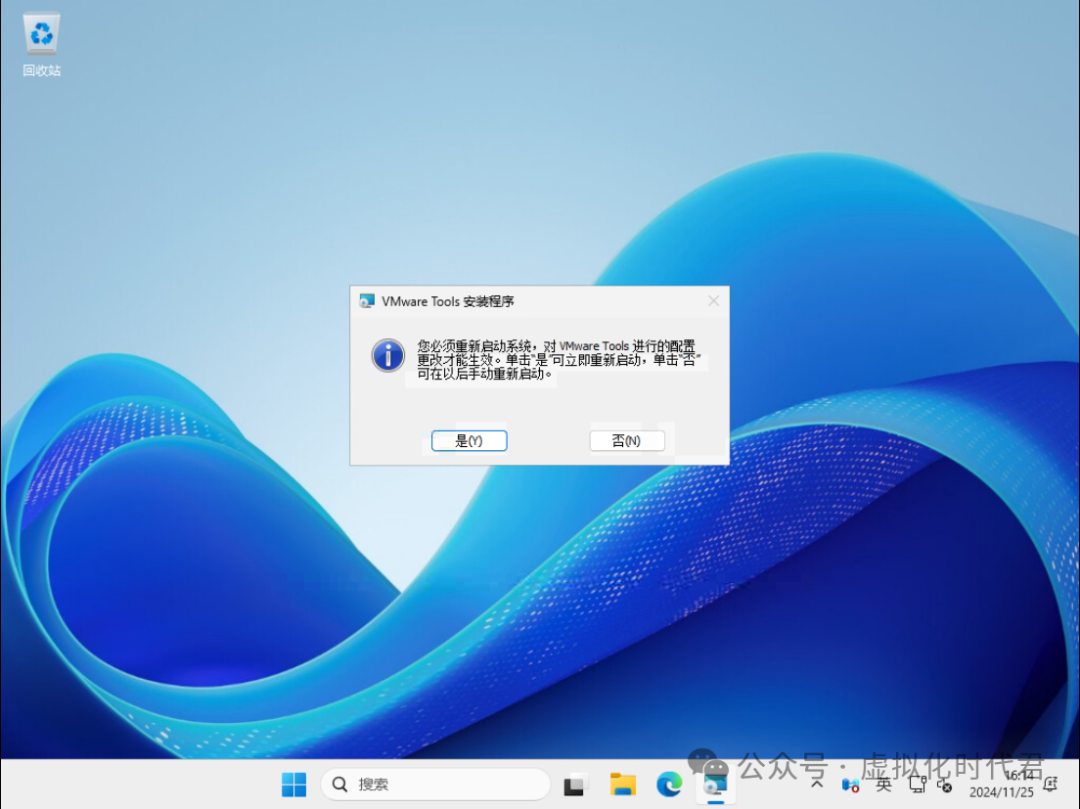

10.重启

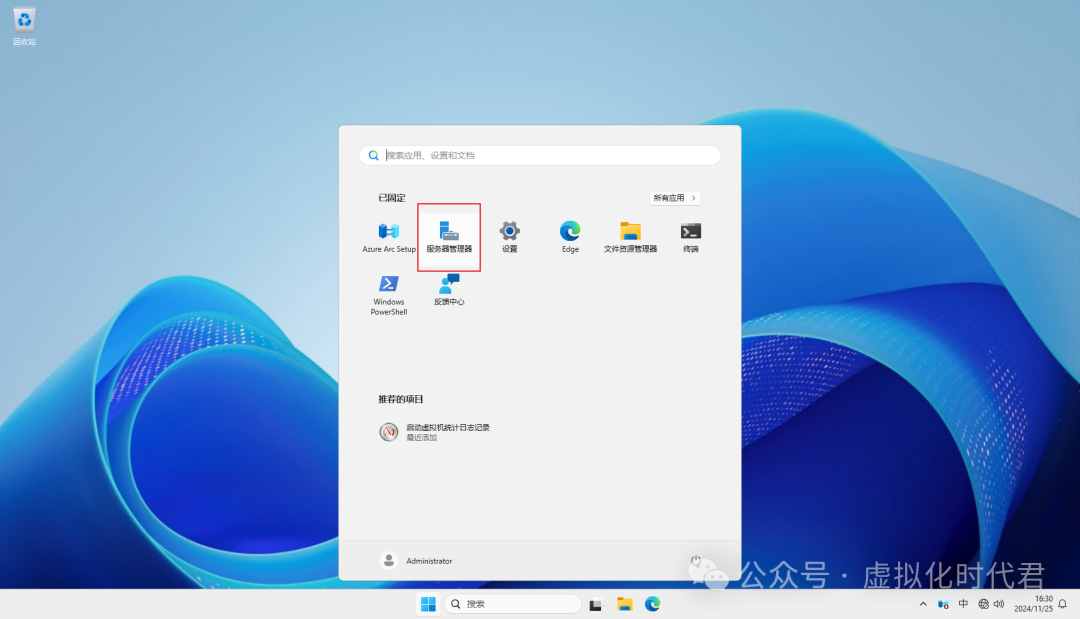

安装AD域服务

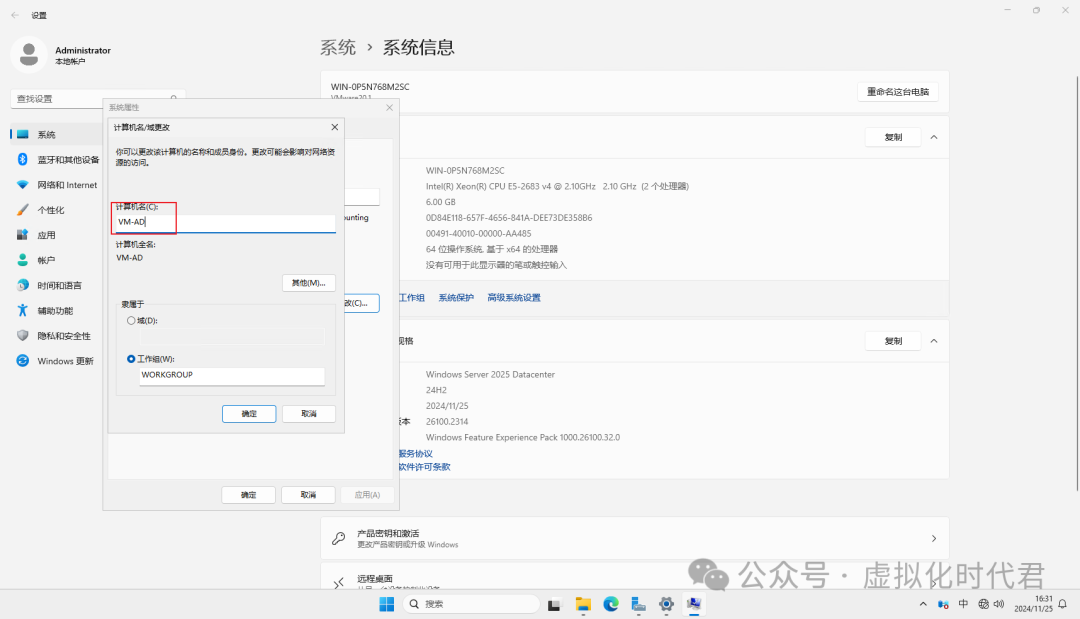

1.进入虚拟机系统,更改计算机名,为了方便记忆。

2.点击资源管理器

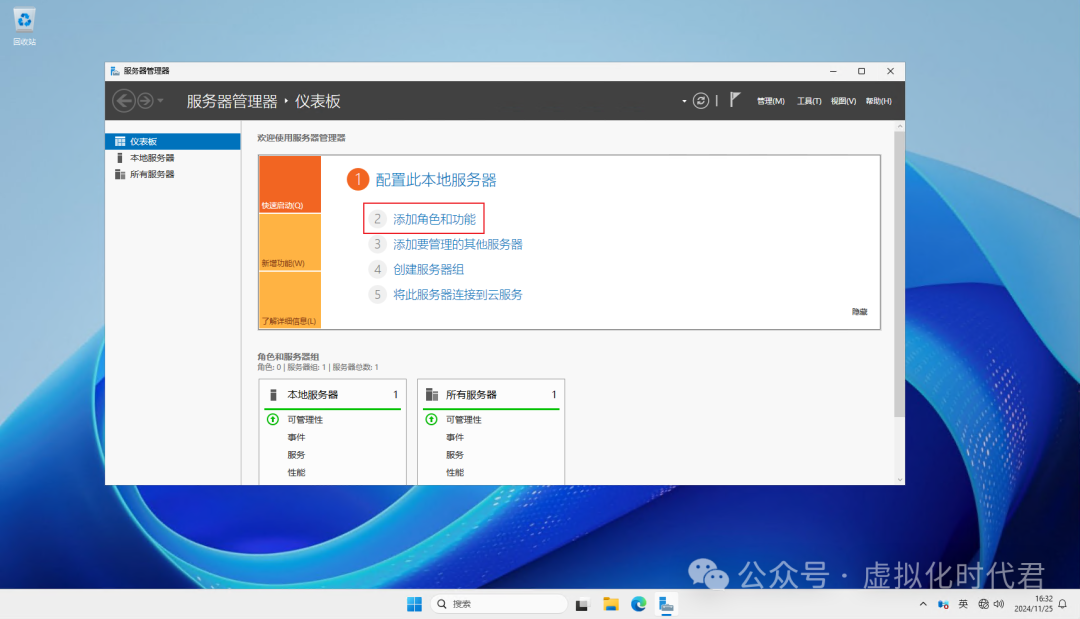

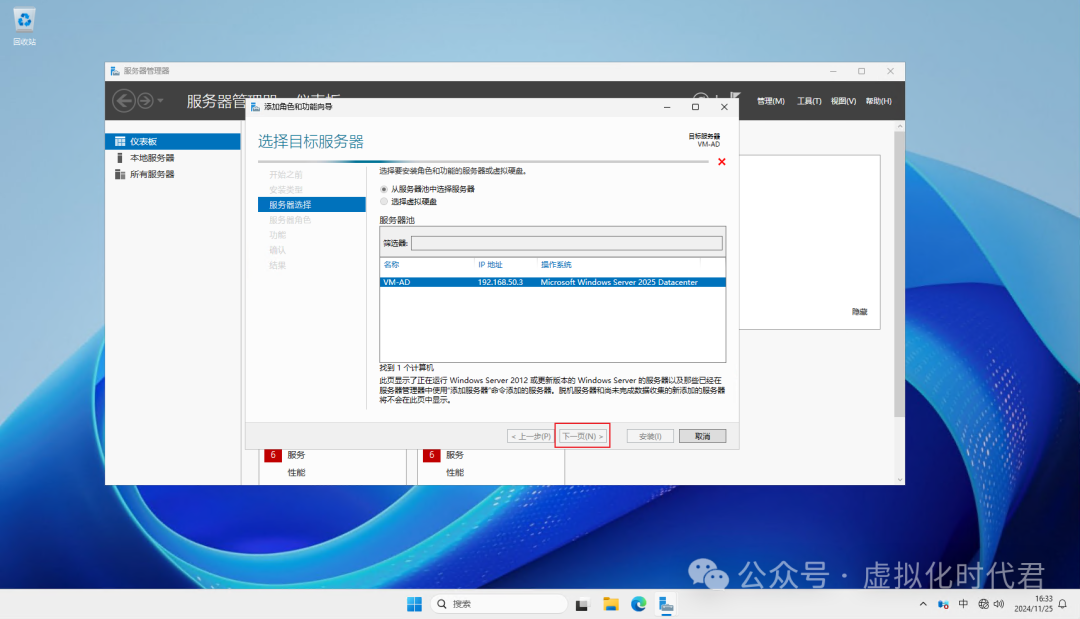

3.选择添加角色和功能

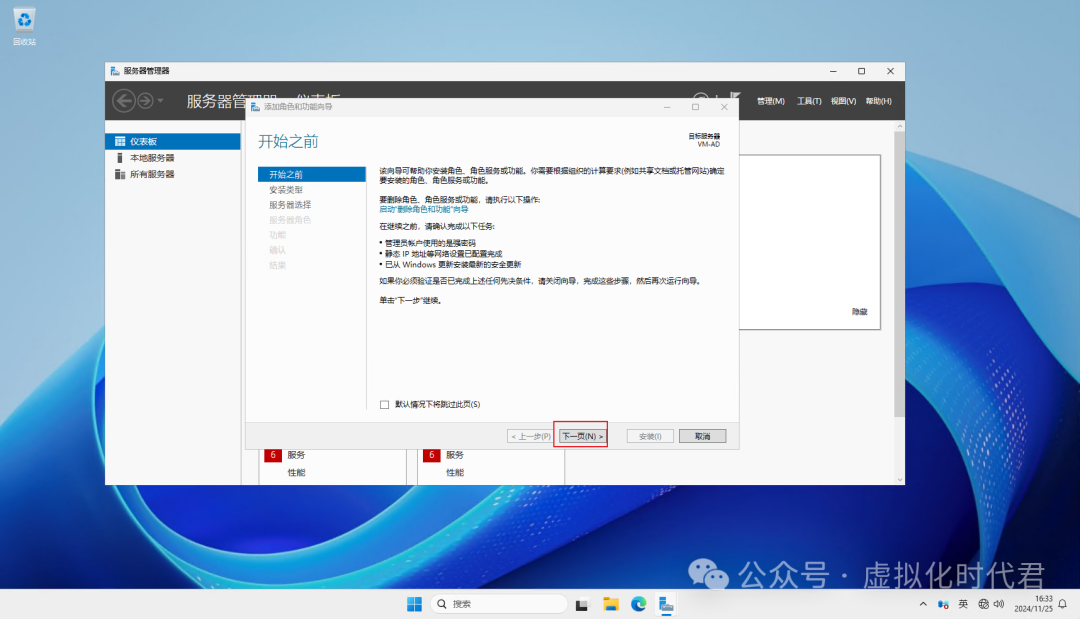

4.默认下一步

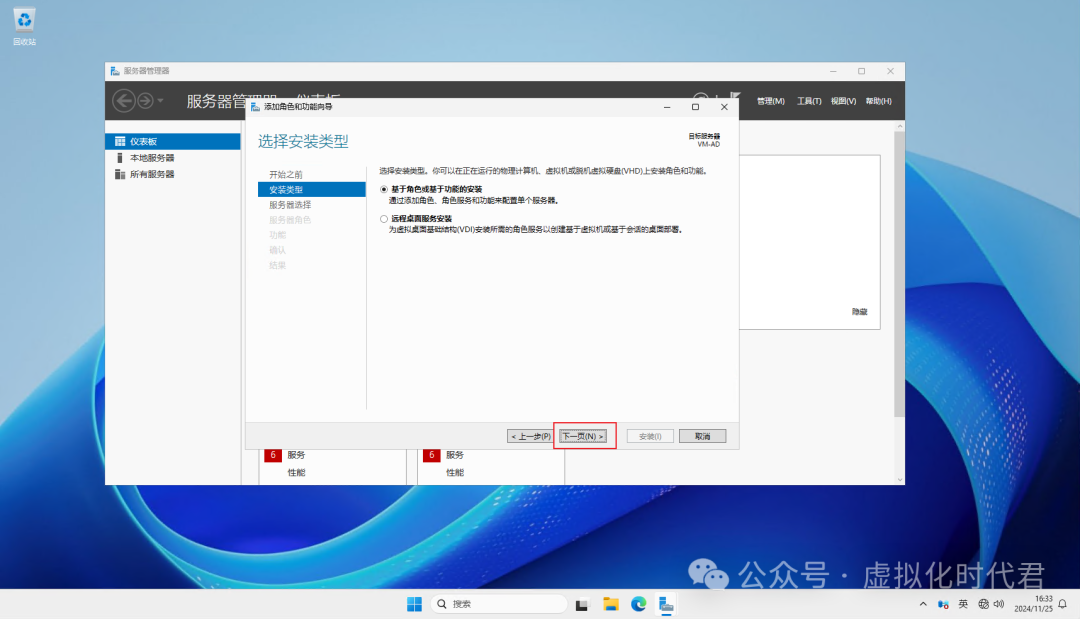

5.默认下一步

6.默认下一步即可

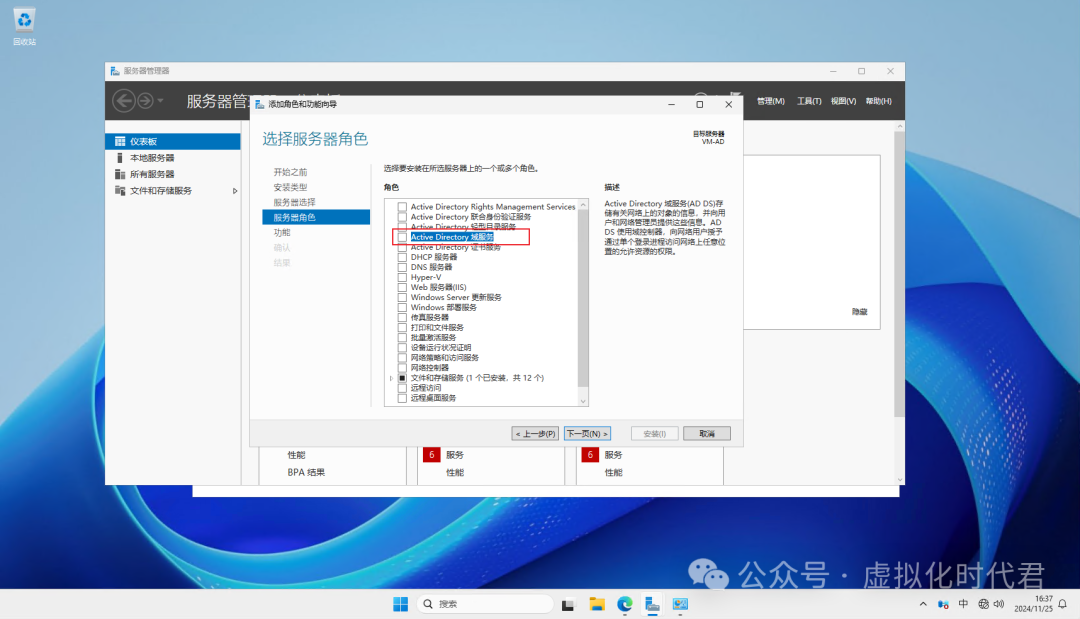

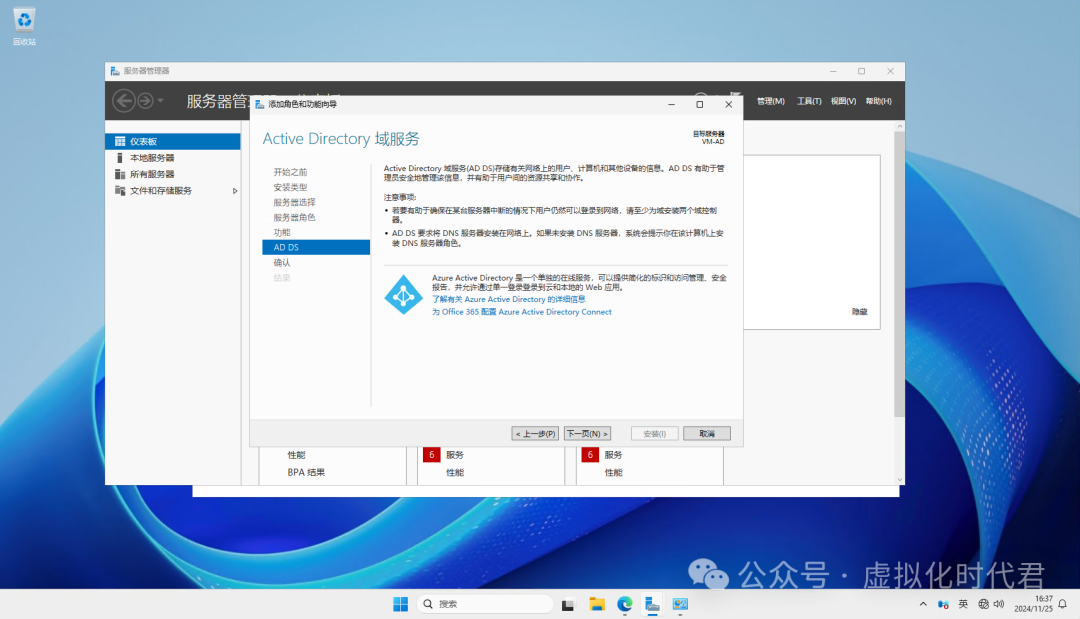

7.选择域服务

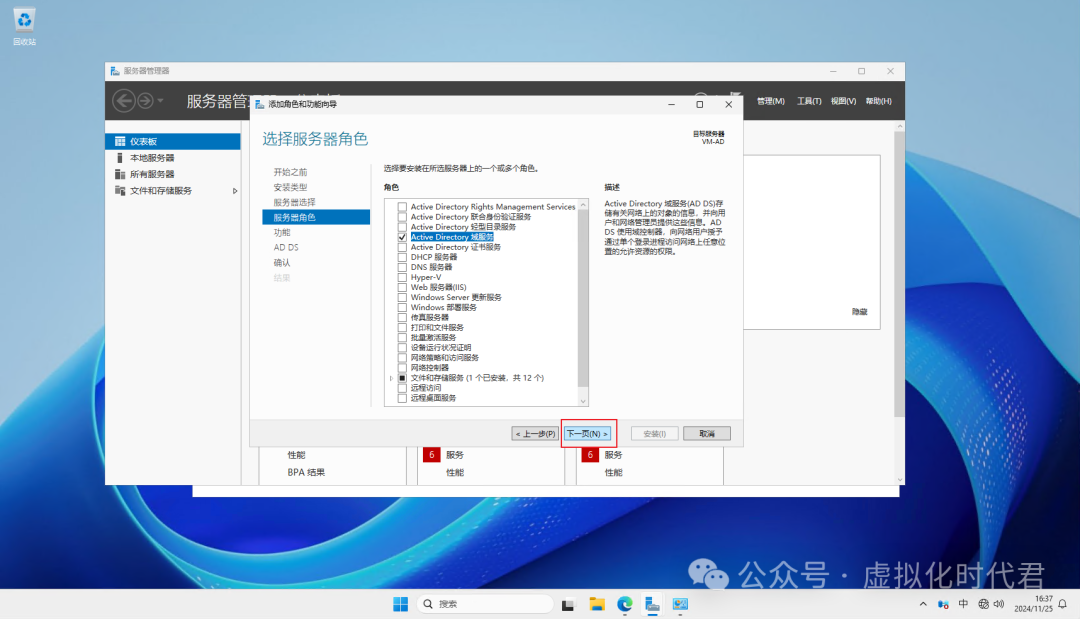

8.勾选AD域服务

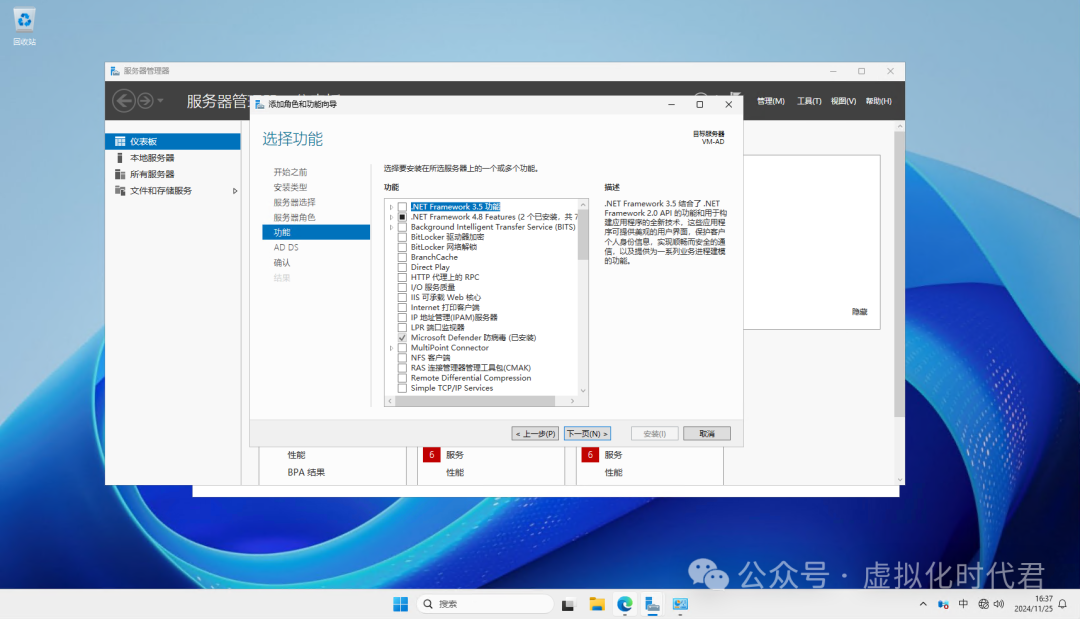

9.默认下一步

10.默认下一步

11.默认下一步

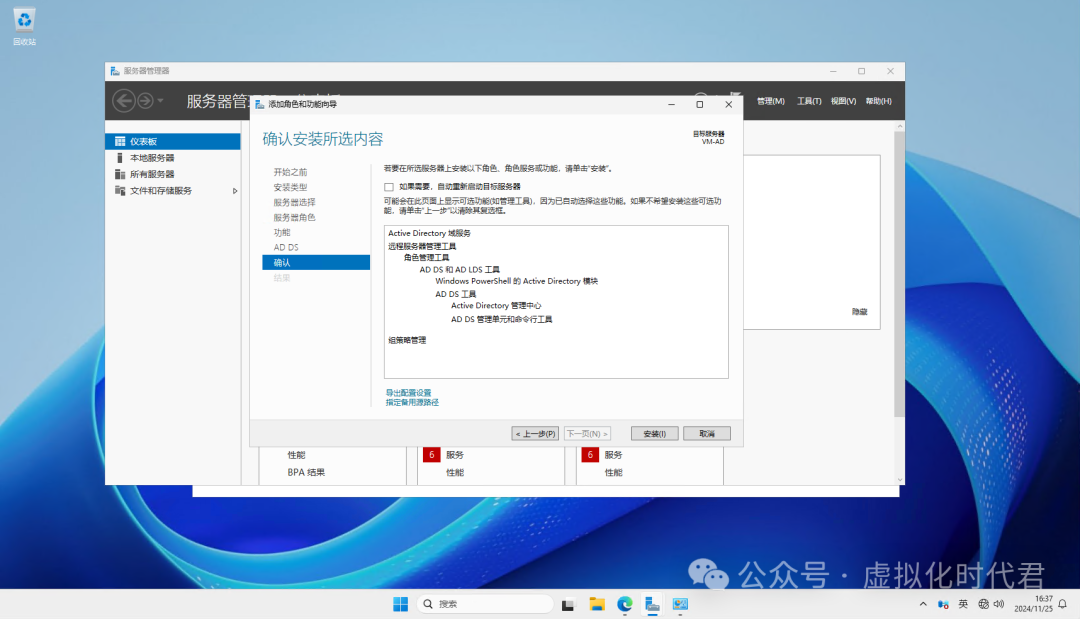

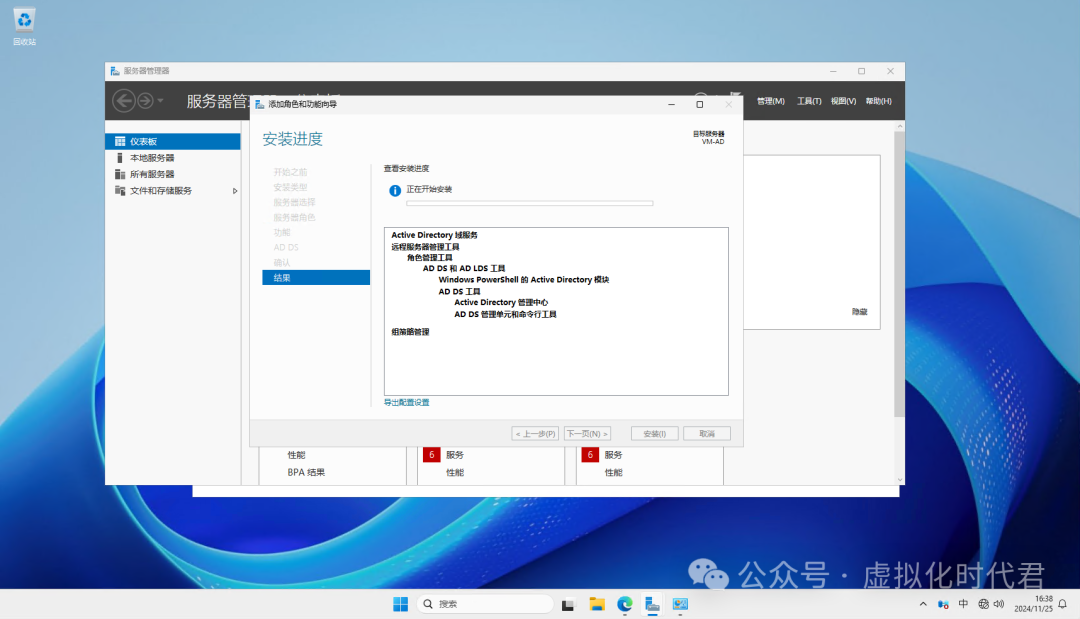

12.开始安装

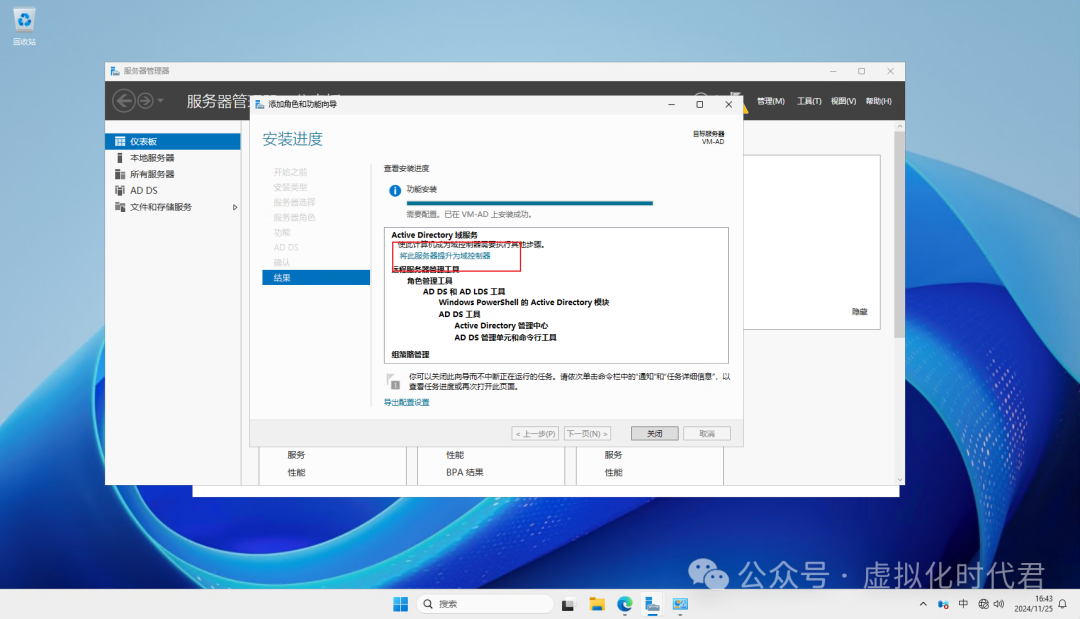

安装完成。

Windows Server2025虚拟机创建

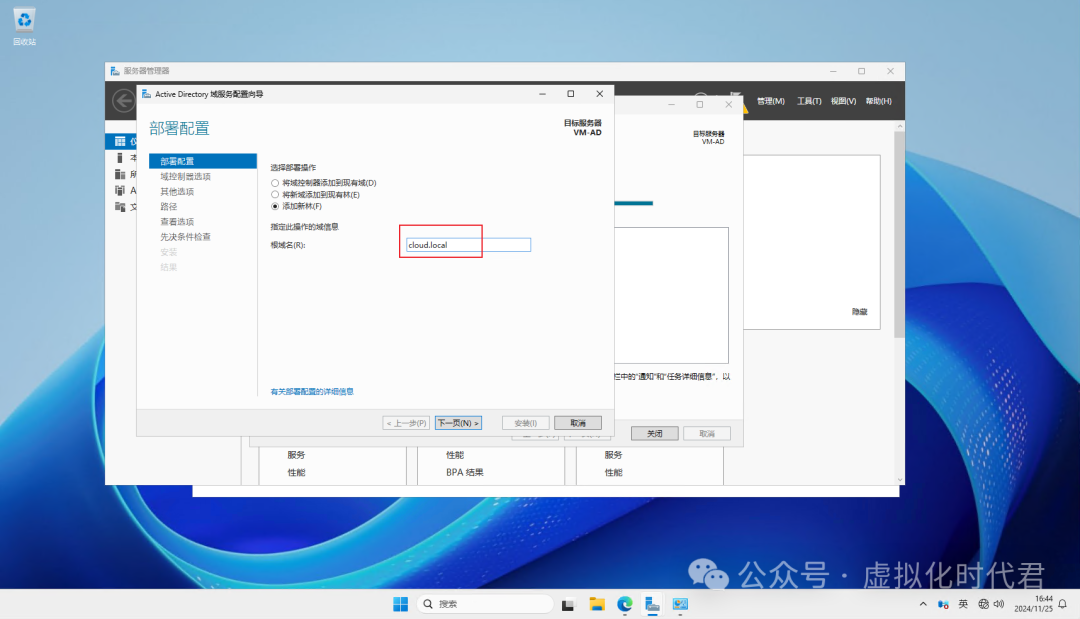

2.选择添加新林,输入想要的域名

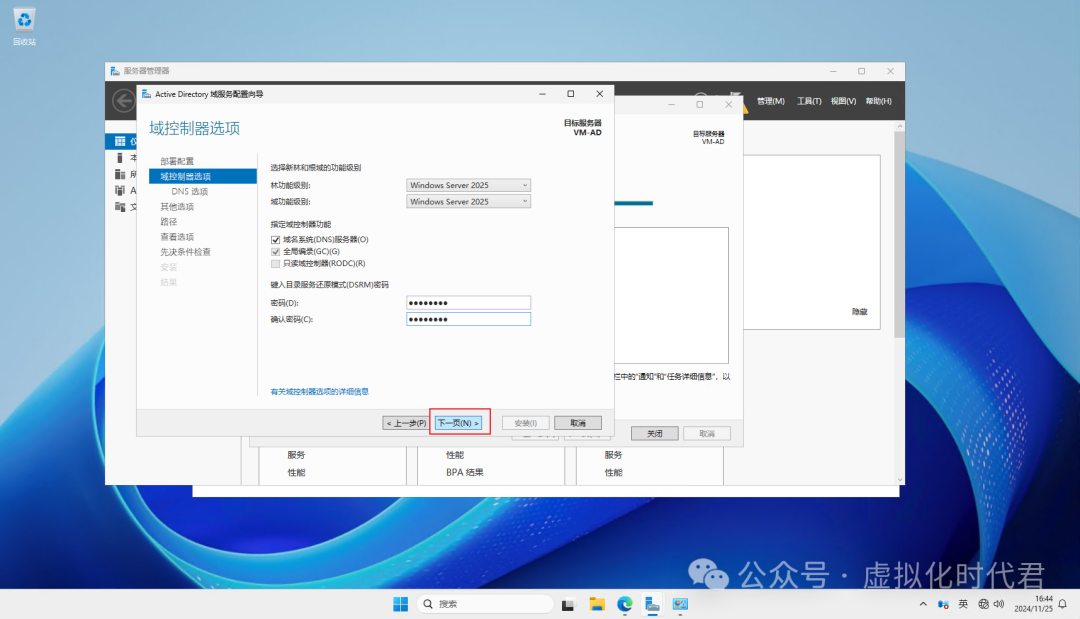

3.选择林级别是Windows Server2025,输入域的还原密码。

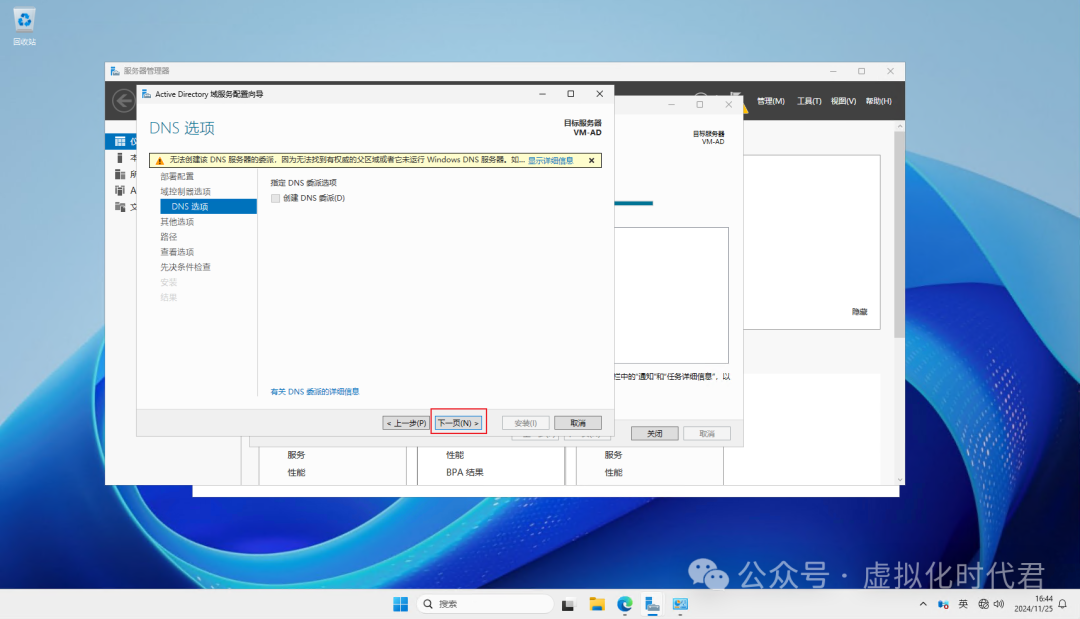

4.默认下一步,DNS会自动安装

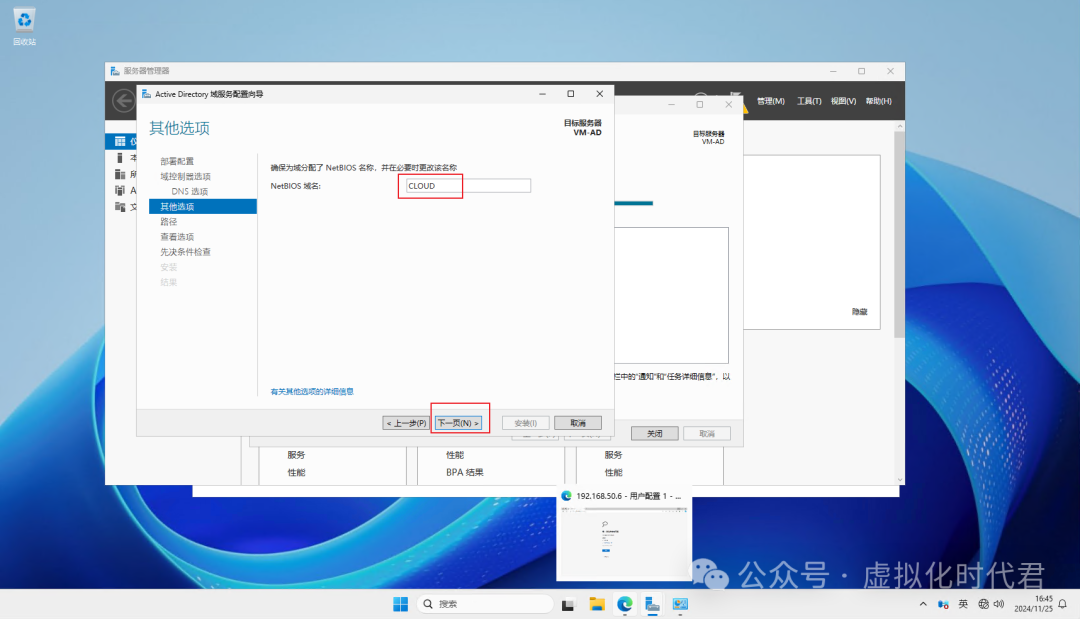

5.默认下一步

6.默认下一步

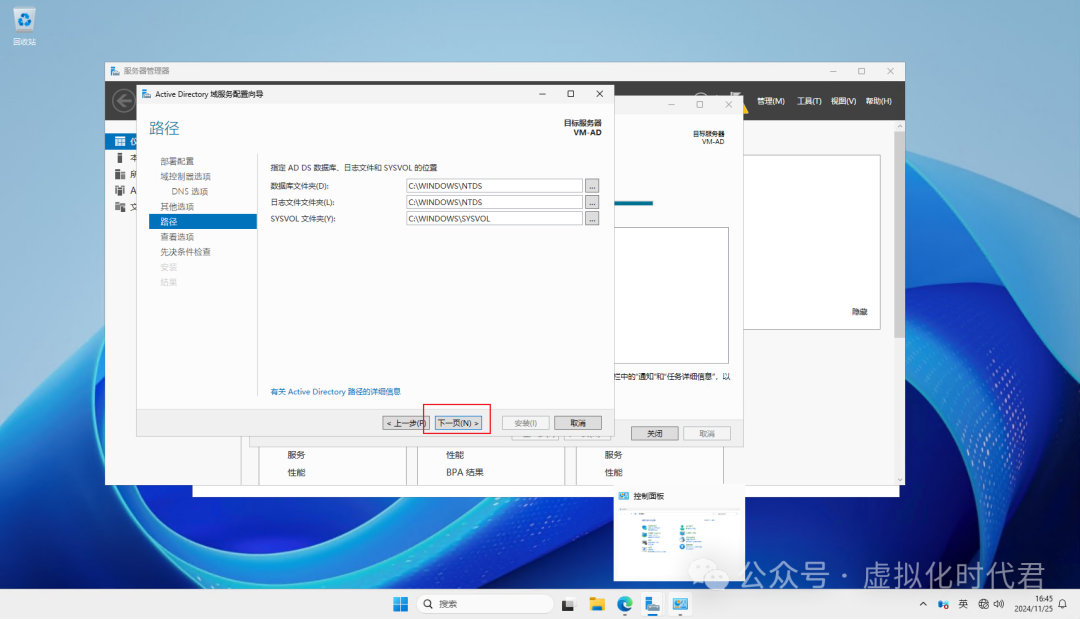

7.默认下一步

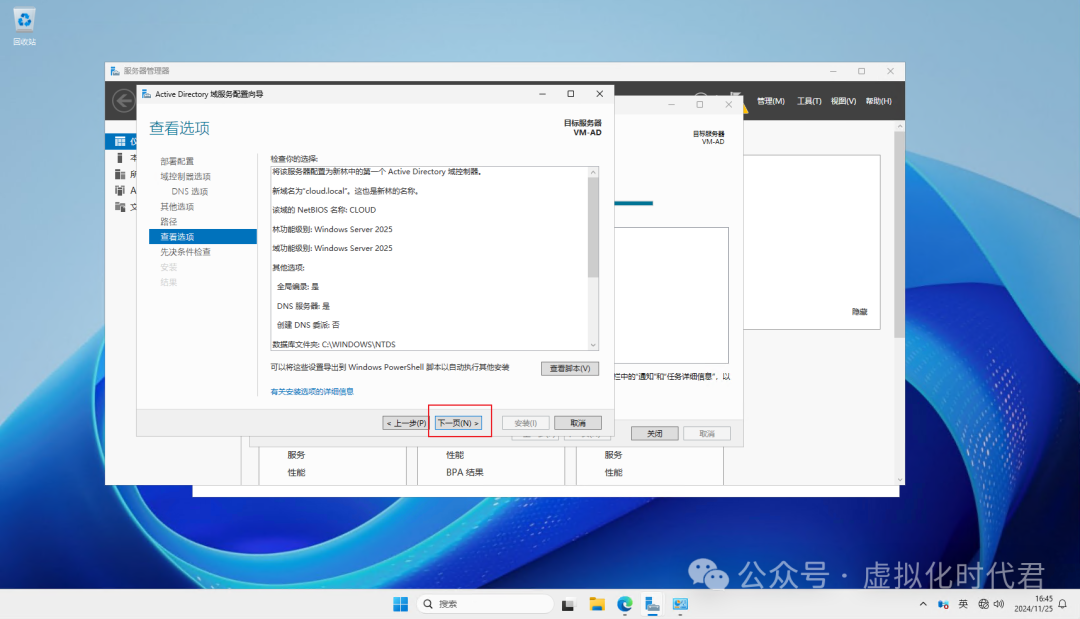

8.开始安装

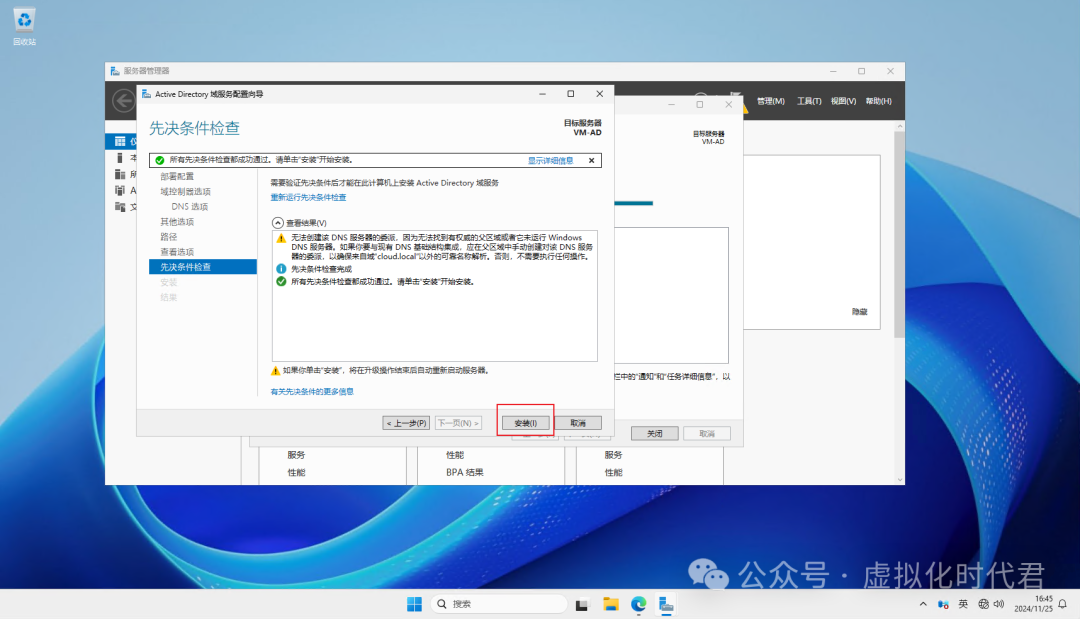

9.安装完毕

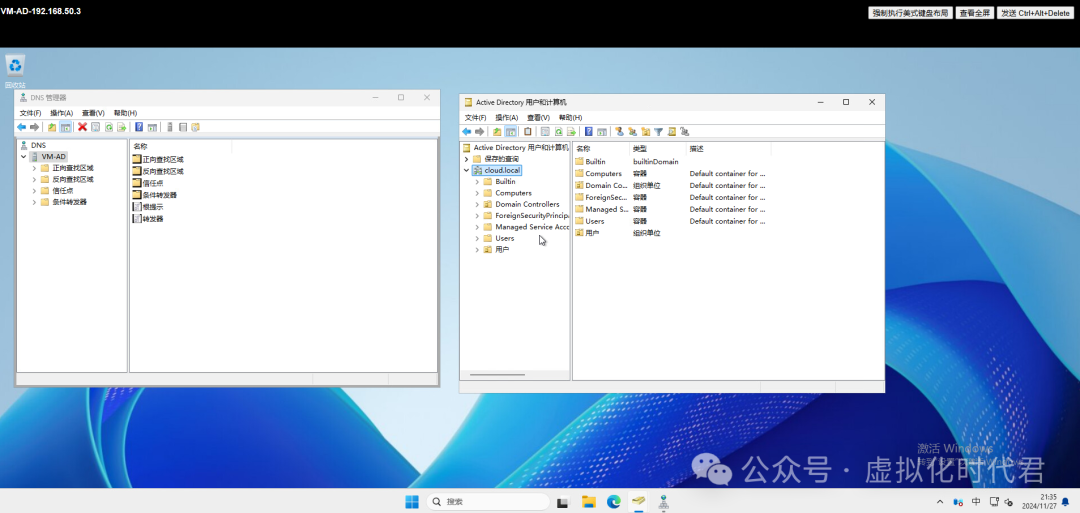

本文链接:https://kinber.cn/post/3961.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~