在某些时候,信任会引起一些安全性的问题。如果你配置了不恰当的信任关系,那么一些不该拥有权限的用户将会有权限访问你的某些资源,这就给你的资源带来了安全性上的风险。为了解决这个问题,我们可以运用几种技术来帮助你管理控制信任的安全性。

SID筛选

当你建立一个林或者域的时候,会默认启用域隔离,这也被称作SID筛选。当一个用户在一个受信任的域中被验证时,用户展示的验证数据会包含用户隶属的群组的SID,以及用户自身的历史SID和隶属群组的历史SID。

AD DS默认启用SID筛选,是用来防止受信任林或域中Domain Administrator或Enterprise Administrator级别的用户,将他们林或域内的用户账号授予信任域中的高级权限。简单的说就是如果Forest1和Forest2是互相信任的,A是Forest1中的Domain Administrator或者Enterprise Administrator的成员,但是他不能将Forest1中的其他账号或者自己提升为Forest2中的Domain Administrator或其他权限。SID筛选仅允许从objectSID属性读取SID,它不允许从历史SID中读取SID,这样可以防止错误的使用历史SID。

在受信任域的角度来看,他的管理员应该是可以使用受信任域的管理证书去载入SID,这个SID与你的域中特权账号的用户历史SID属性中的SID是一致的,然后这个用户可以设置非法的访问级别去访问你域中的资源。SID筛选由信任域筛选出受信任域中安全性主体的非主要SID(例如Domain SID),来防止这种安全性问题,每一个SID都包含起始域的Domain SID,以便于受信任域的用户展现用户的SID列表和用户隶属群组的SID列表,SID筛选根据Domain SID来进行筛选,所有不含受信任域的Domain SID的SID会被信任域丢弃。SID筛选针对所有外部林和域的传出信任是默认开启的。

选择性验证

当你创建一个外部信任或者林信任的时候,你可以管理信任安全性主体的验证范围。外部信任或林信任有两种验证模式:

a.域范围的验证(用于外部信任)或林范围的验证(用于林信任)

b.选择性验证

如果你选择了域范围或者林范围的验证,那么信任域中的服务和计算机访问都会对受信任的用户进行验证,因此受信任的用户会被授予权限去访问信任域任意位置的资源。如果你使用这种验证模式,所有来自受信任域或林的用户都会被认为是信任域中已经通过了验证的用户,所以如果你选择域范围或者林范围的验证,那些授权给Authenticated Users群组访问的资源,受信任林或域的用户也可以立即访问。

但是如果你使用选择性验证,所有受信任域的用户被看做是受信任的标示符,然而他们只能被你指定的计算机上的服务所验证,当使用选择性验证时,用户不会作为目标域中的已验证用户。但是你可以在指定的计算机上明确的授予用户允许验证的权限。

例如假设你和你的商业伙伴之间做了一个外部信任,你只想让对方公司市场部群组的成员可以访问你公司指定的一台文件服务器上的共享文件。你可以为信任关系配置选择性验证,然后授予受信任域的用户只能在那台文件服务器上进行验证的权限。

名称后缀路由

名称后缀路由是一种用于管理验证请求如何在Windows2003及以上版本的拥有信任关系的林之间路由的机制。为了简化验证请求的管理,当你创建了一个林信任时,AD DS会默认路由所有的唯一名称后缀。唯一名称后缀是林中的一个名称后缀,它不会从属于任何其他的名称后缀,比如UPN后缀,SPN后缀,或者DNS的林或域树的名称。举个例子contoso.com林中的唯一名称后缀是它的DNS林名称contoso.com。

AD DS会隐式的去路由所有从属于唯一名称后缀的名称,打个比方,如果你的林使用contoso.com作为唯一名称后缀,所有contoso.com子域的验证请求都会被路由,因为子域其实就是contoso.com名称后缀的一部分。子域的名称会显示在AD域和信任关系插件中,如果你想将特定林中的某个子域在验证中设为例外,你可以对这个子域名称禁用名称后缀路由,林名称自身的路由也是可以被禁用的。

实验环境:

LON-DC1 adatum.com的域控+DNS IP 172.16.0.10

TREY-DC1 contoso.com的域控+DNS IP 10.10.0.10

LON-SVR1 adatum.com的成员服务器 IP 172.16.0.21

实验目的:

配置选择性验证的林信任,并验证配置后的效果

一、在两台DC上配置用于DNS名称解析的存根区域

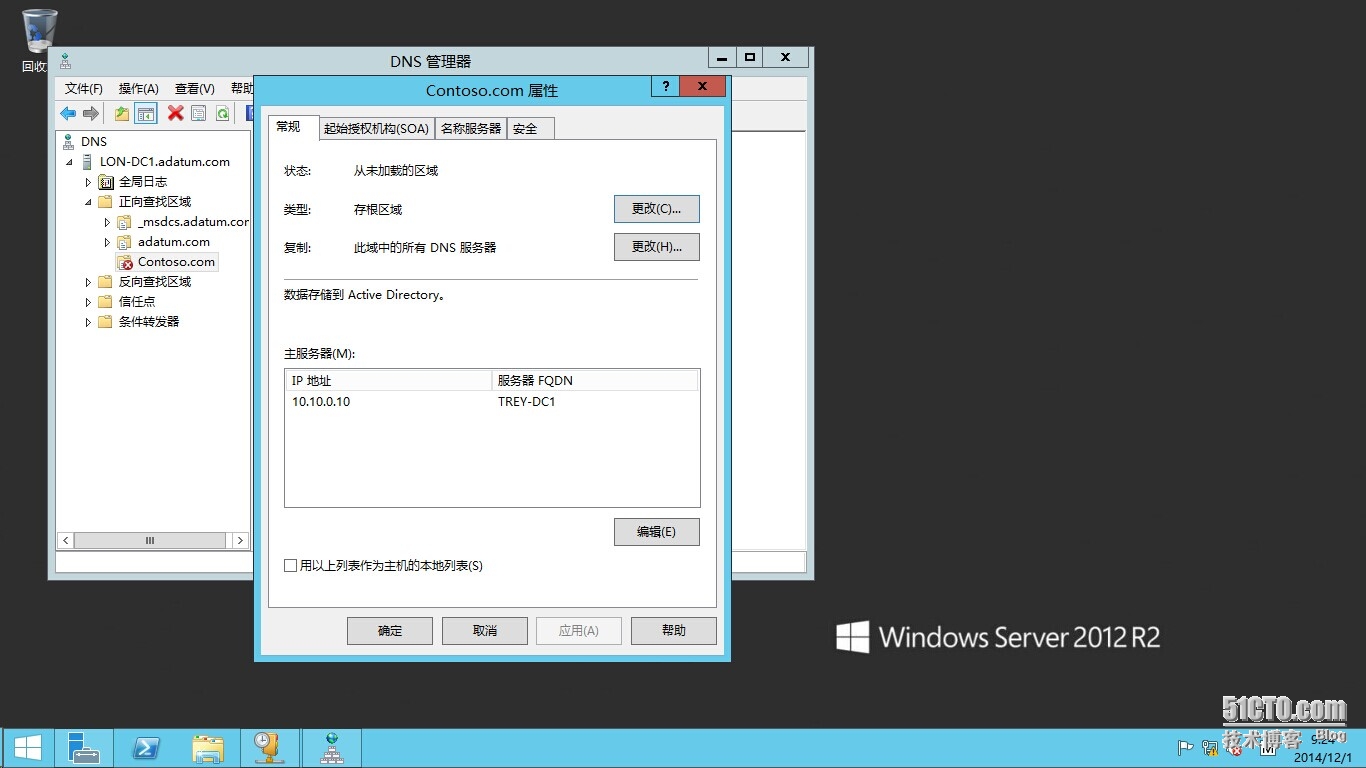

在LON-DC1上打开DNS管理器,在正向查找区域中,新建一个存根区域Contoso.com

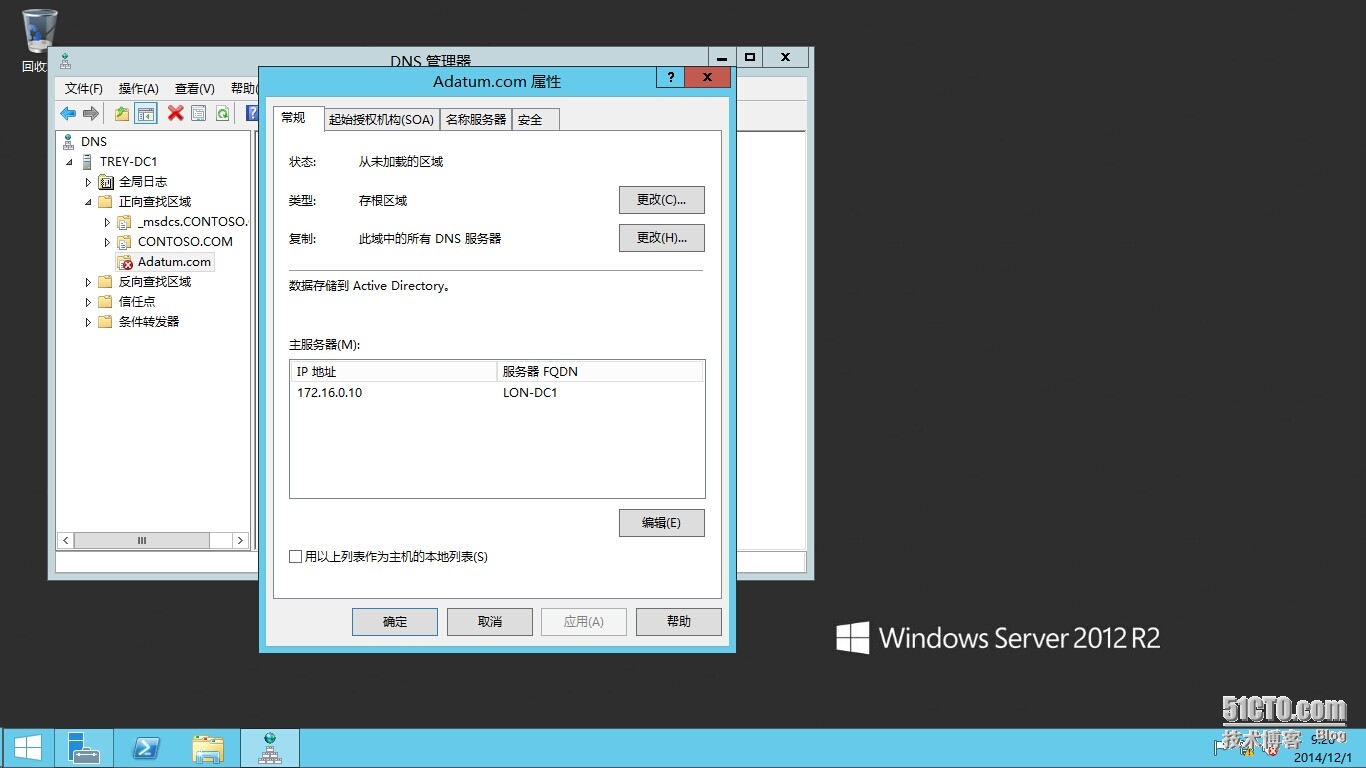

接着在TREY-DC1上的DNS管理器中建立Adatum.com的存根区域

二、配置一个选择性验证的林信任

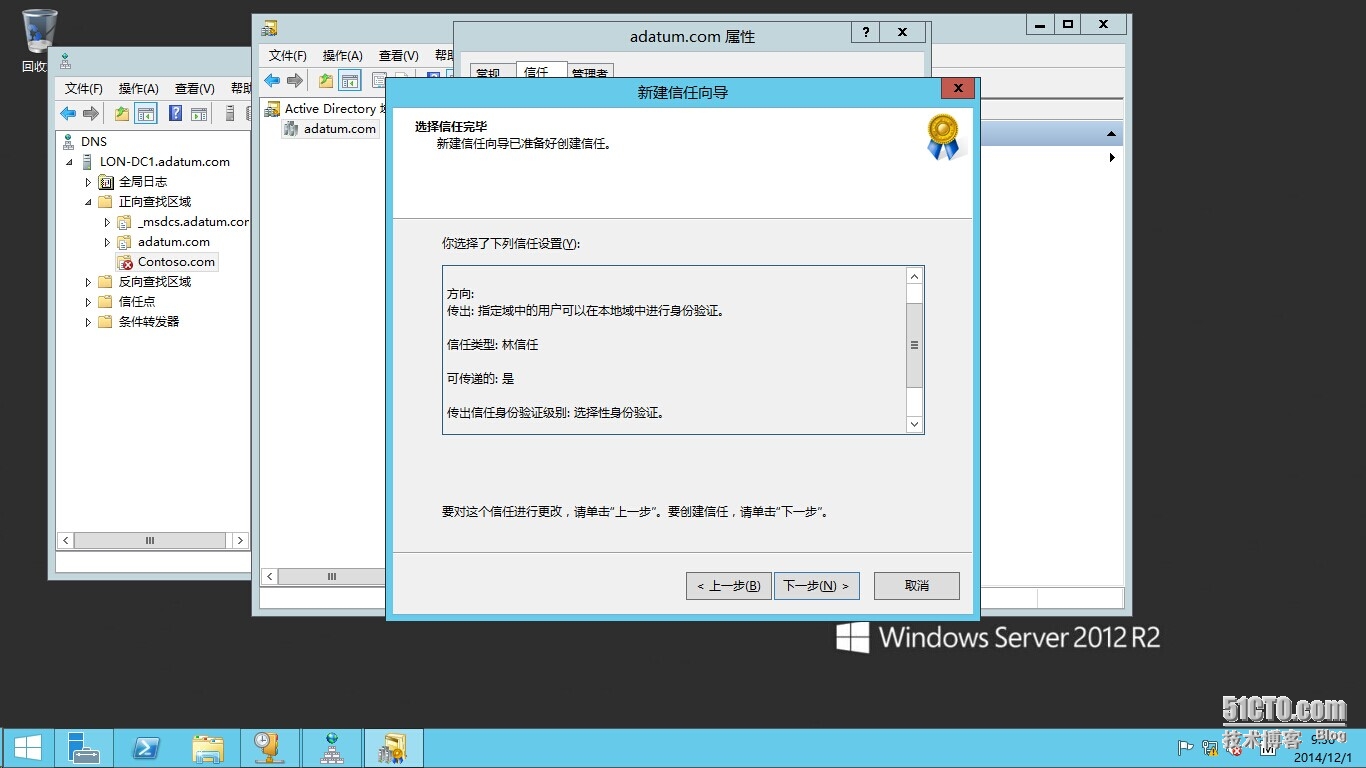

在LON-DC1上打开Active Directory 域和信任关系控制台,配置一个单向的传出信任到contoso.com林,并在配置中使用选择性验证

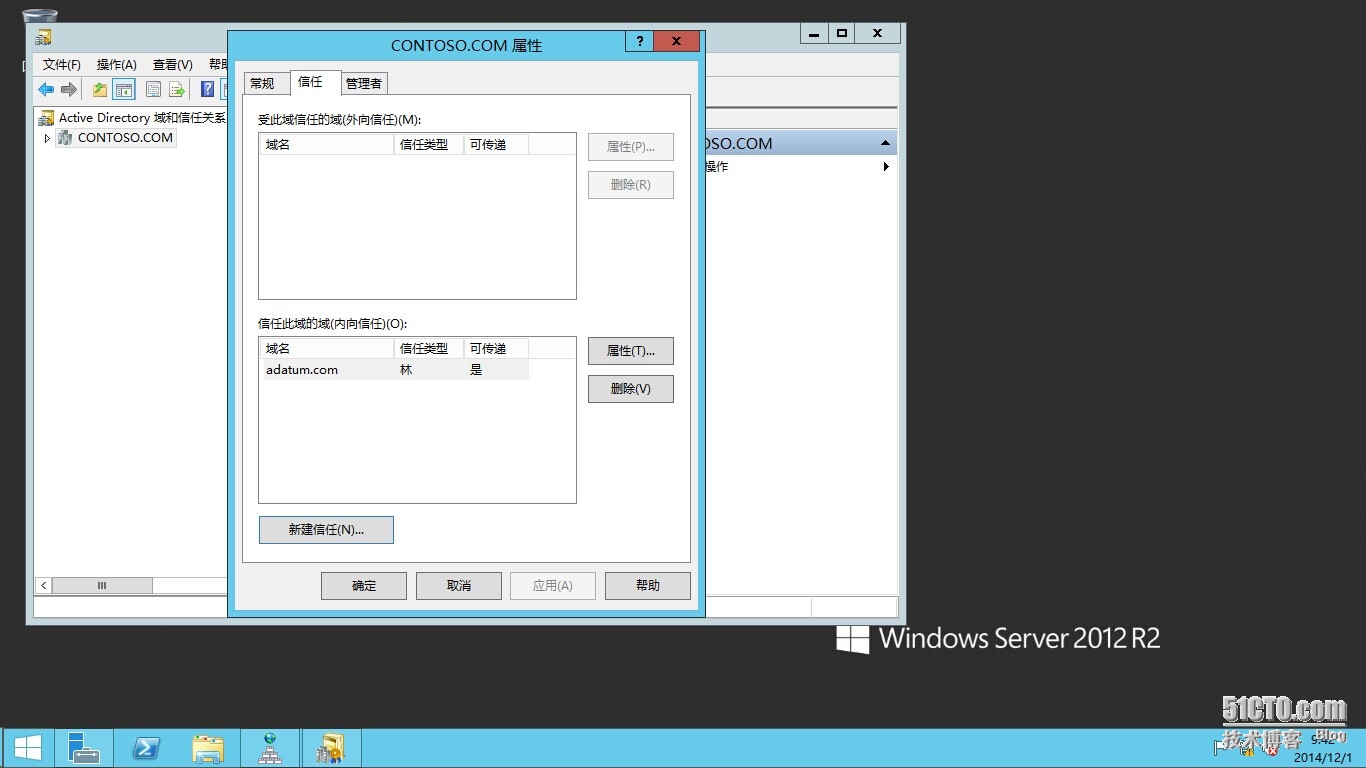

我们切换到TREY-DC1上检查信任关系是否被创建(在LON-DC1上配置信任关系时,要选择在本域和指定域中创建信任),打开TREY-DC1上的域和信任关系控制台,右键点击Contoso.com选择属性,并打开信任选项卡,可以发现已有一个内向信任关系被建立,说明信任关系成功被建立。

三、将LON-SVR1配置用于选择性验证

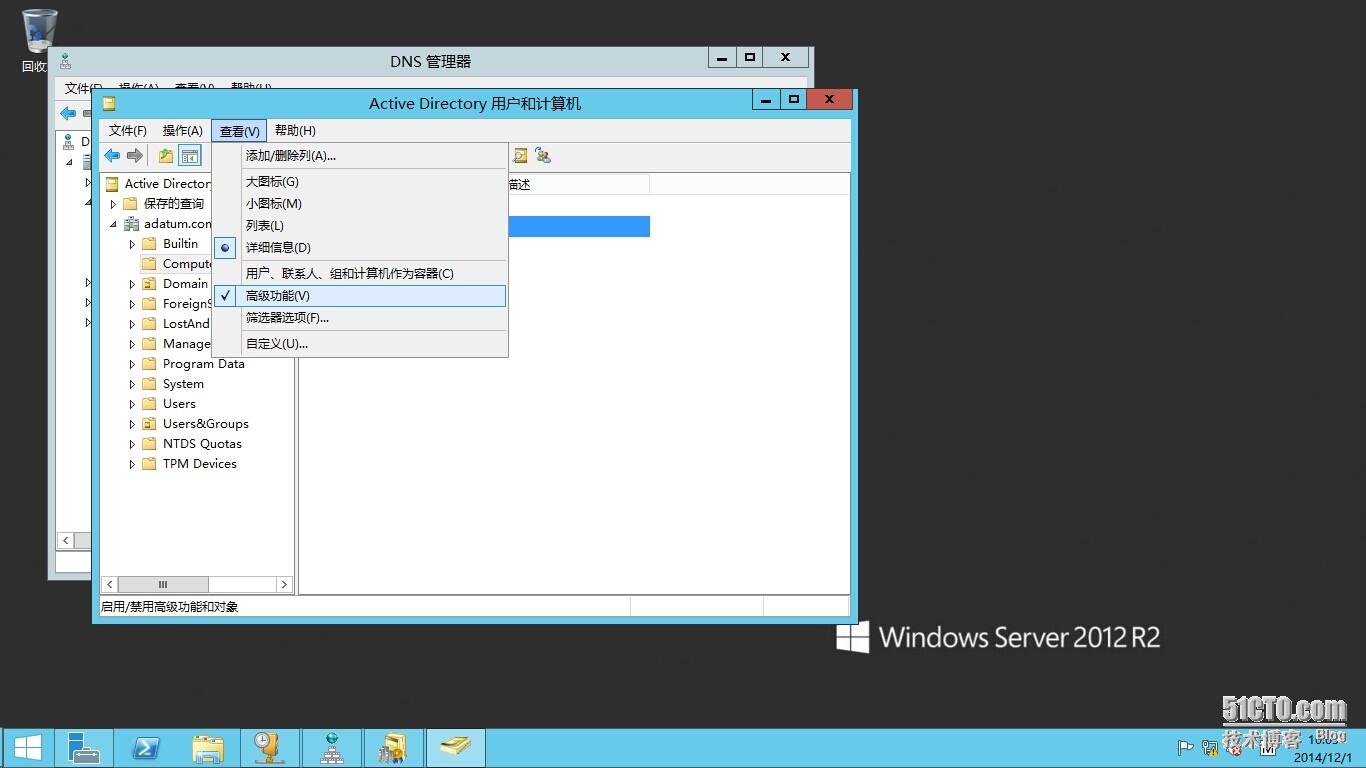

打开LON-DC1上的Active Directory 用户和计算机控制台,并启用高级功能视图

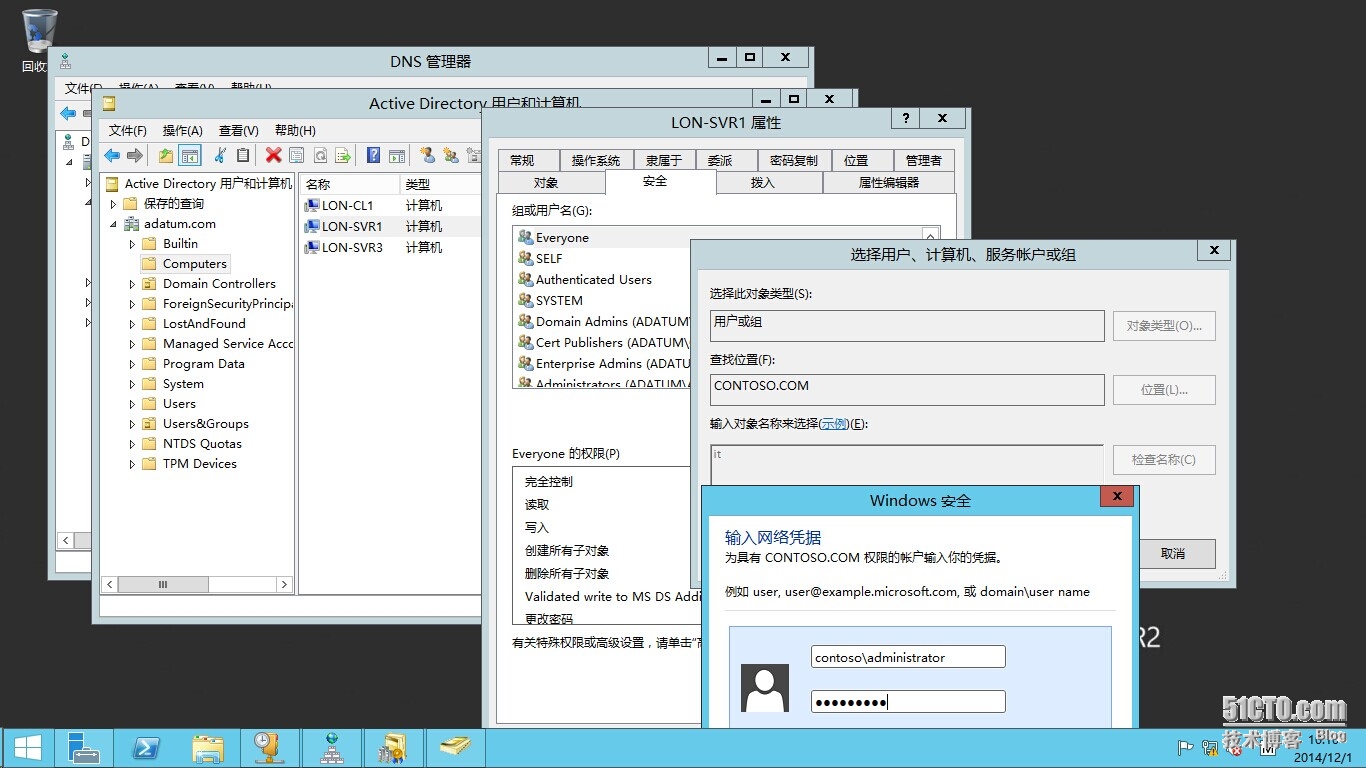

找到LON-SVR1,双击它并打开安全选项卡,点击添加按钮,在弹出的窗口中将位置更改为contoso.com,然后在下面的栏位中输入IT,并检查名称,在弹出的网络凭据中填入contoso的域管理员账号和密码

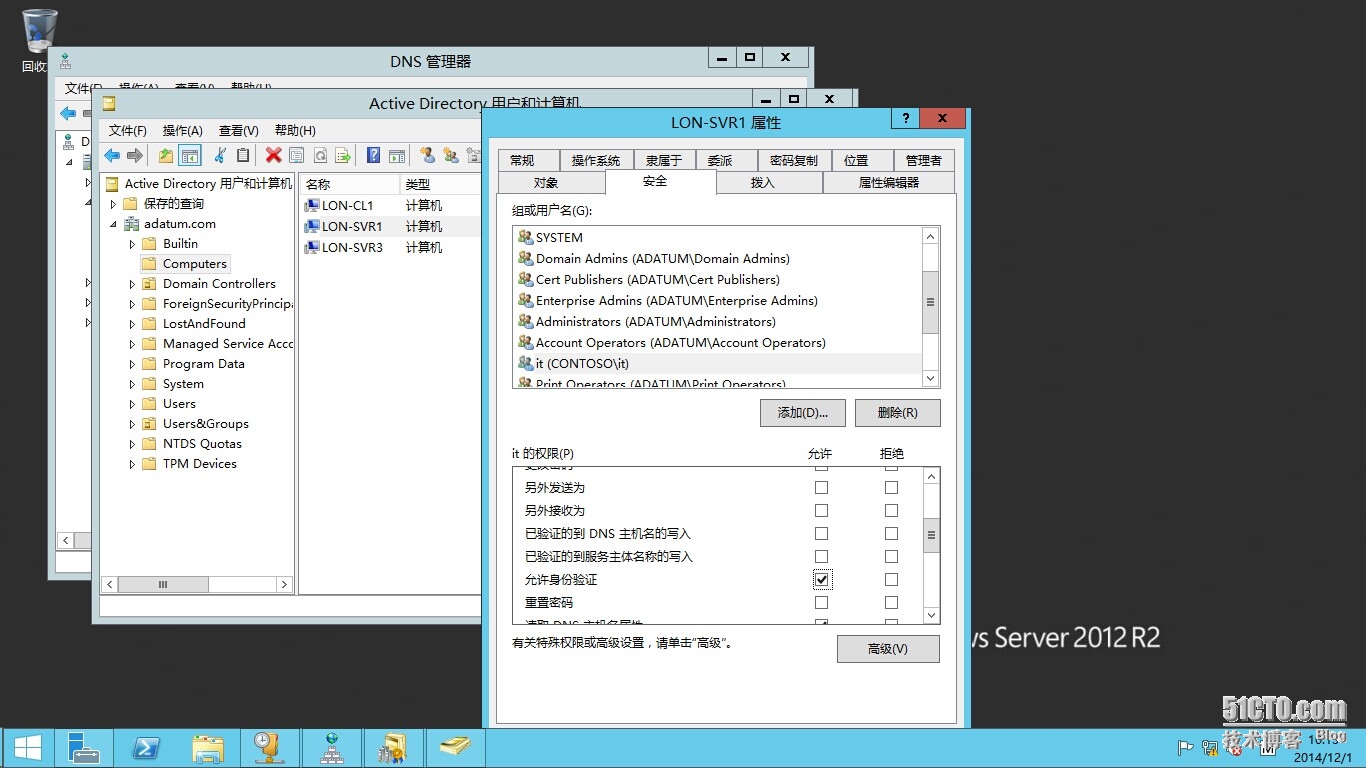

将IT群组的权限列表中勾选"允许身份验证"

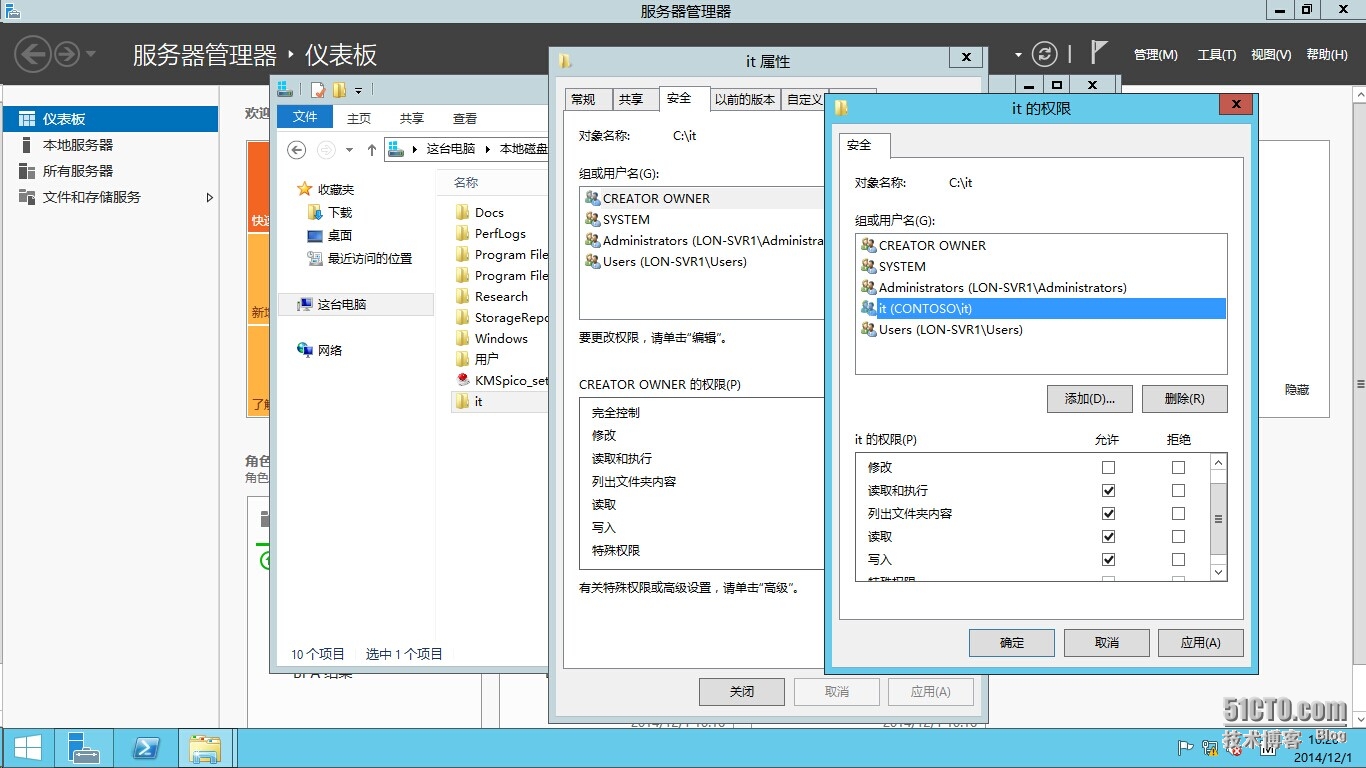

然后我们登录到LON-SVR1,在C盘建立一个IT的共享文件夹,并给contoso\it授予读写权限

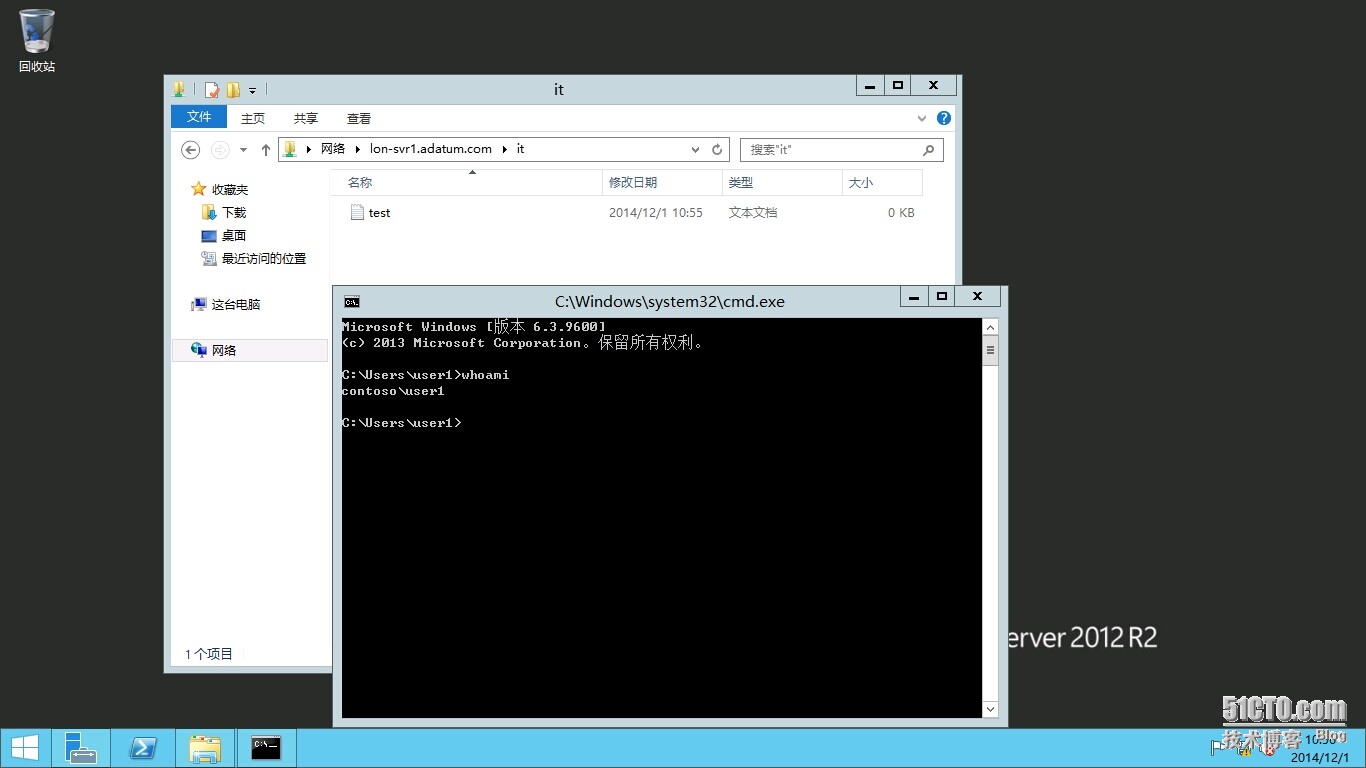

我们使用IT组中的User1登录TREY-DC1(为了测试我们将IT组和sales组加入到contoso的Domain Admins群组中,因为AD会阻止普通用户的本地登录),来访问LON-SVR1上的IT文件夹,来验证我们所配置的信任和权限是否生效,测试后发现配置是生效的,我们可以使用User1在LON-SVR1的IT文件中建立文档。

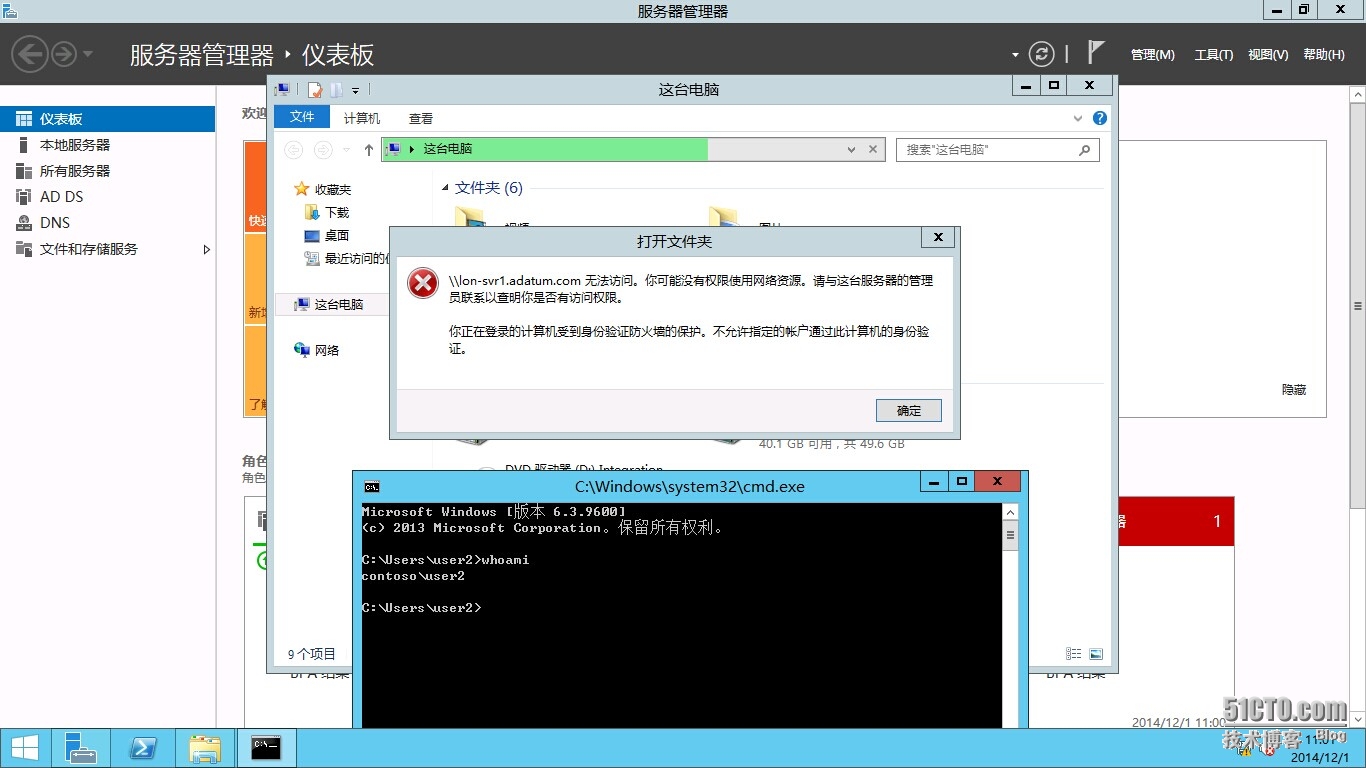

我们再验证用sales组中的user2是否能在IT的共享文件夹中建立文档,可以看到user2是没有权限访问IT共享文件夹的,因为他没有通过Lon-svr1服务器的身份验证。

以上就是配置选择性验证的林信任的实验过程。

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~

![[原创]windows server 2012 AD架构试验系列 – 18管理域和林信任](https://kinber.cn/zb_users/cache/thumbs/be318391be75a8e4165d0370da795fa5-400-300-1.jpg)