Windows2012双向信任域完整实验(多图引导讲解)-win10 加域

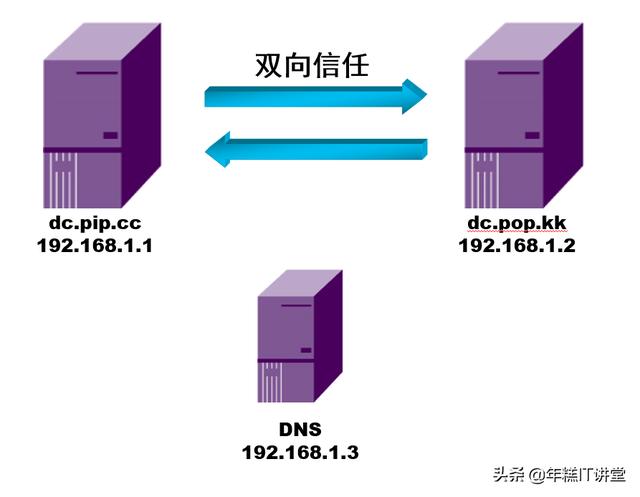

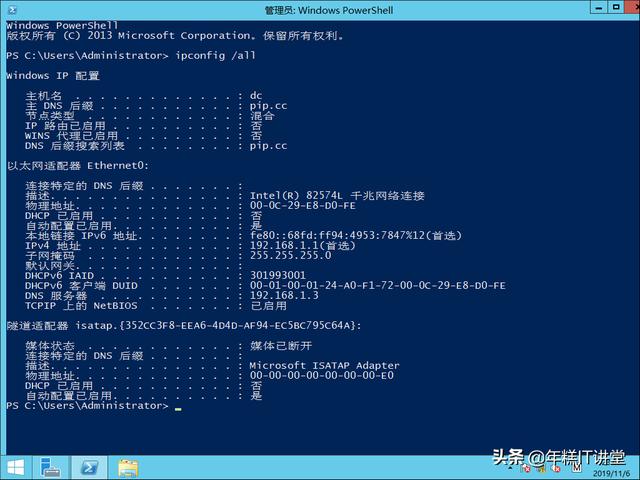

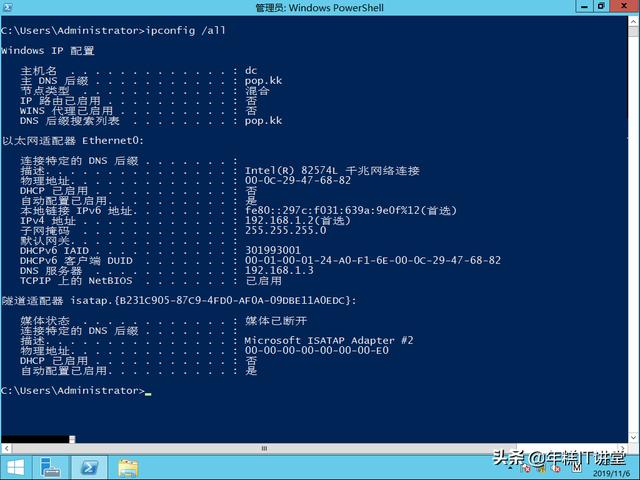

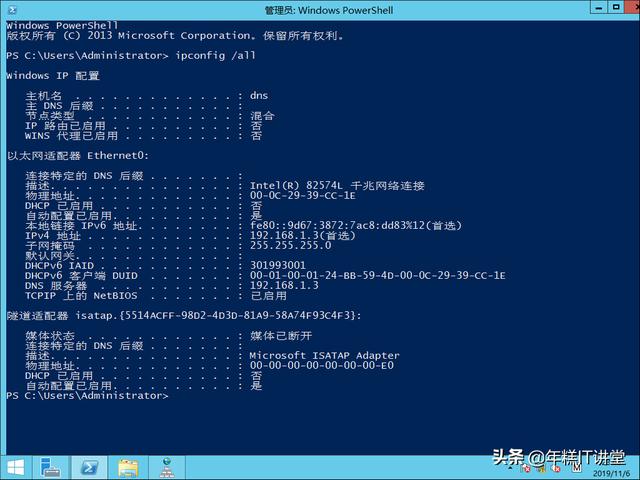

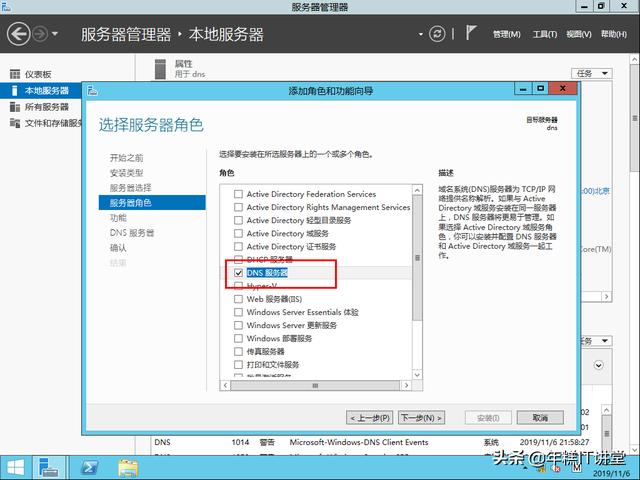

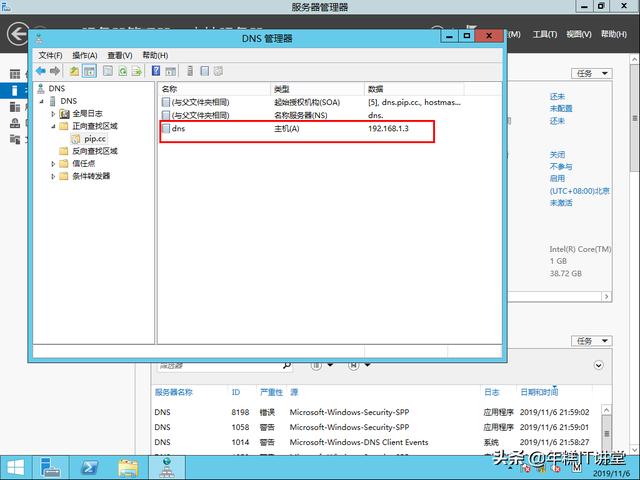

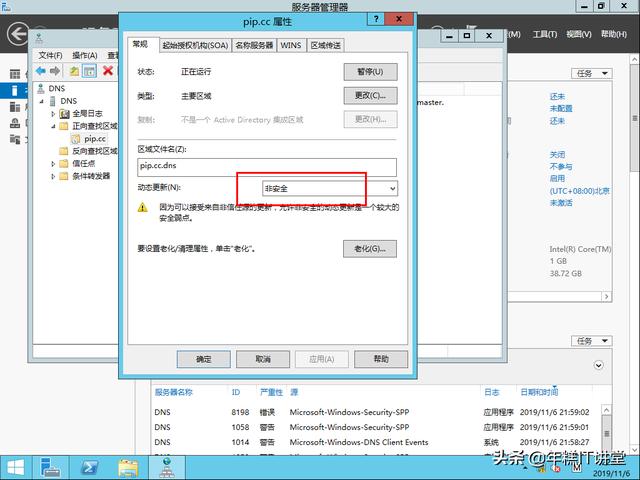

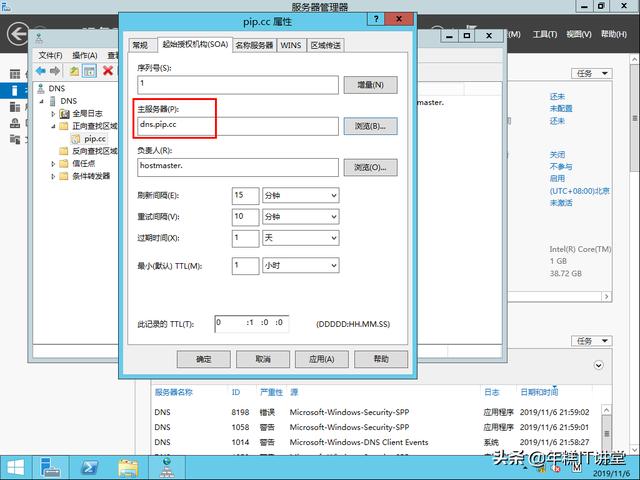

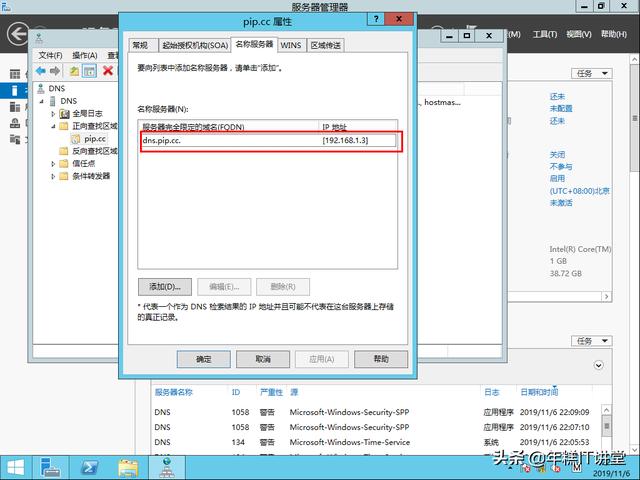

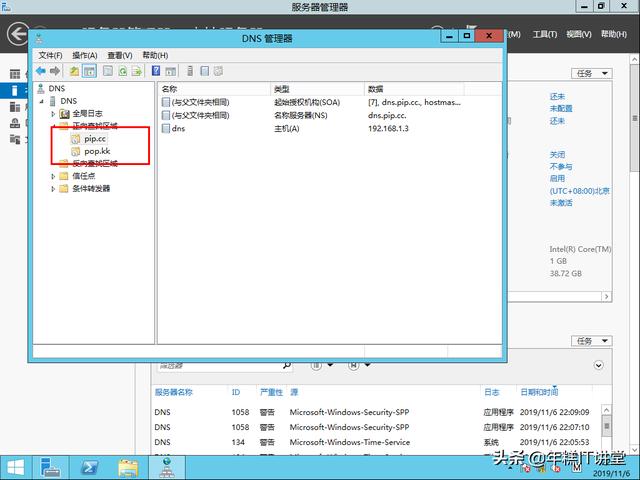

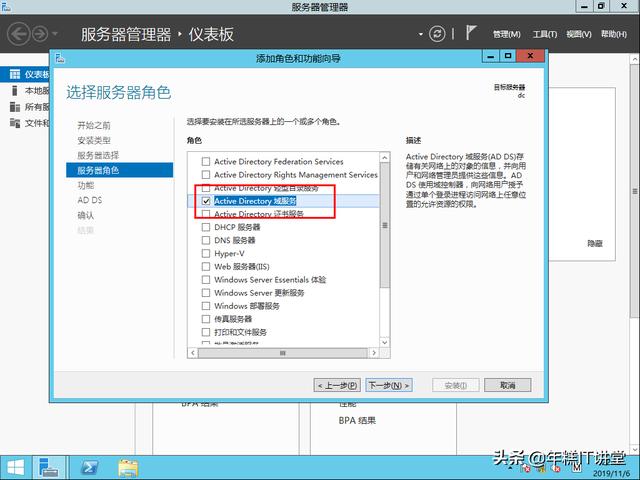

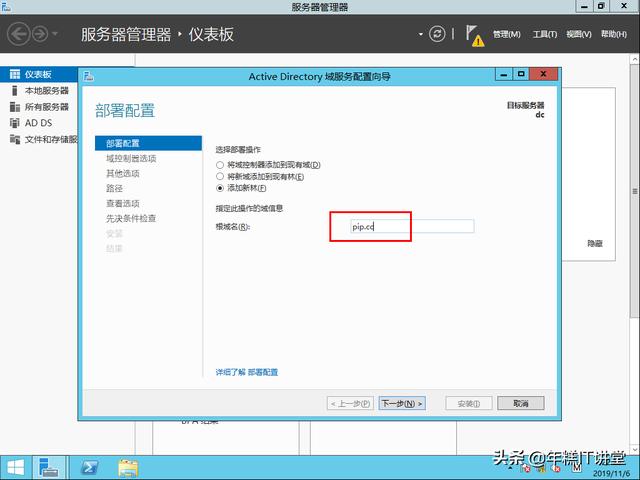

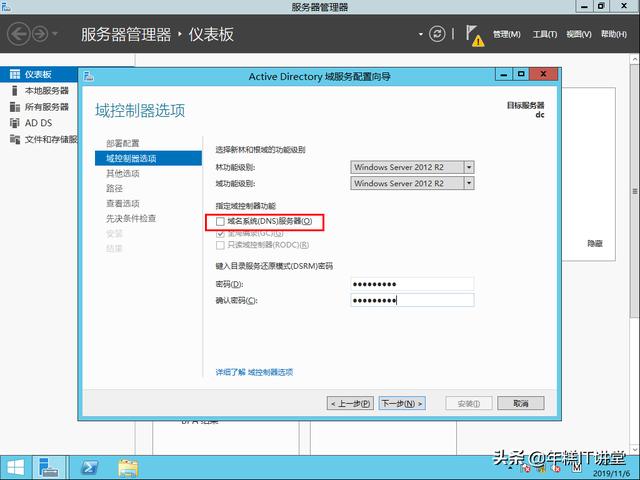

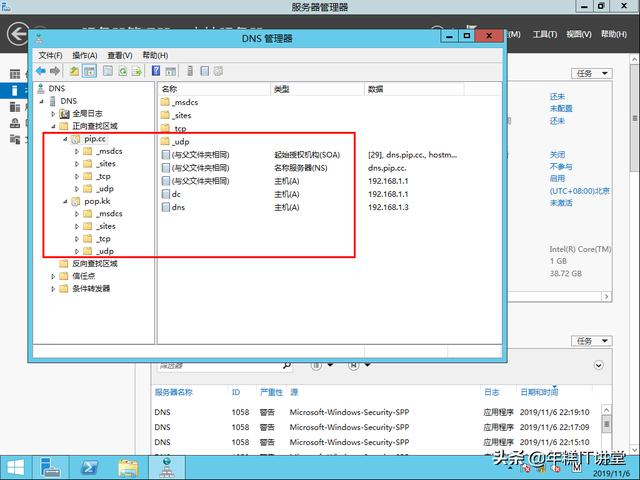

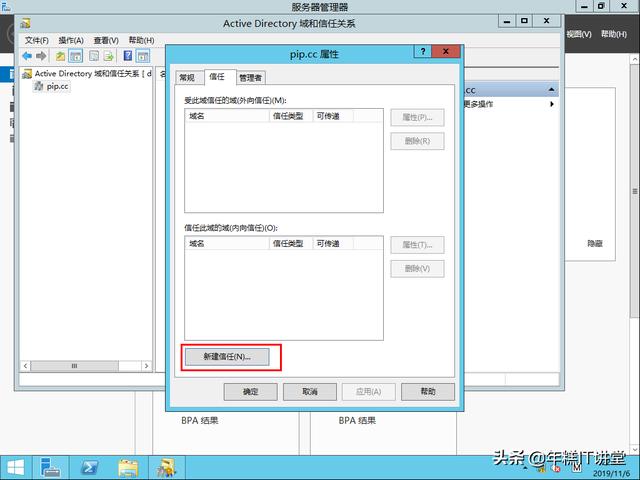

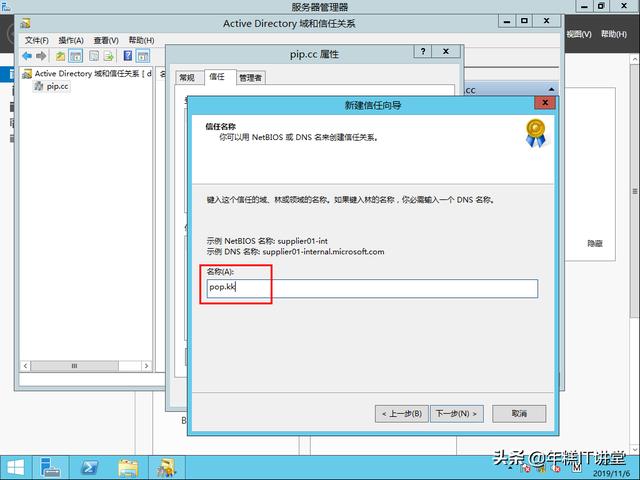

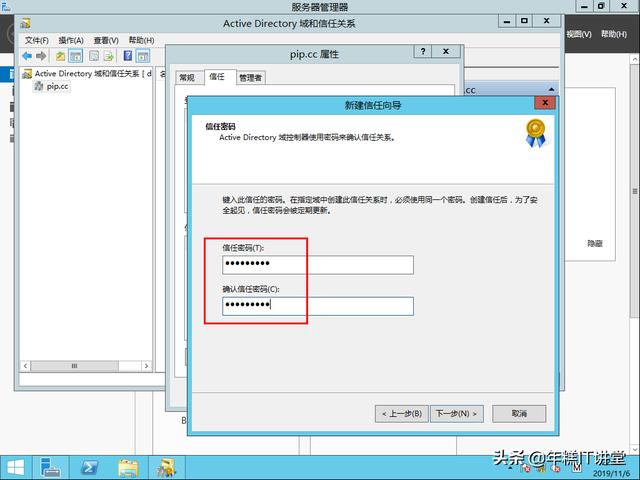

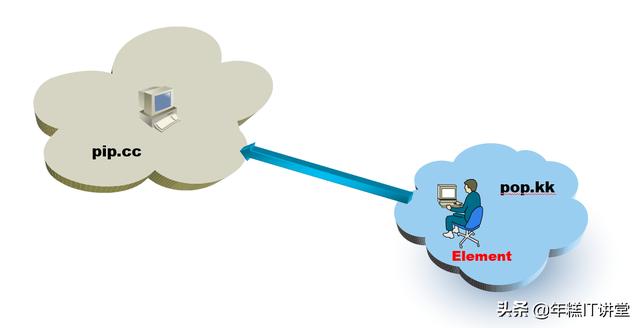

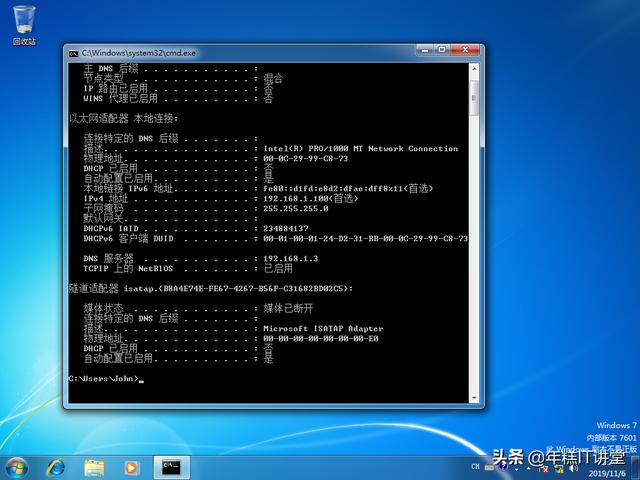

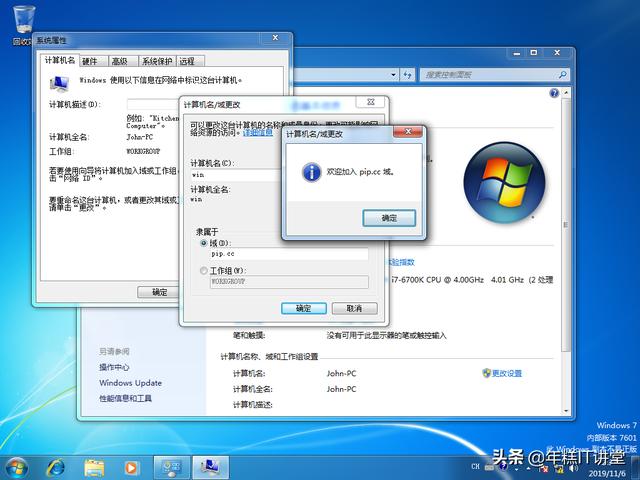

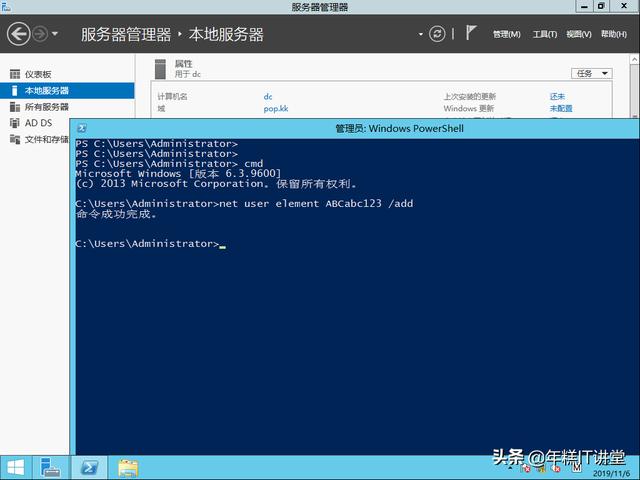

我们知道,windows服务器中,域控制器是很重要的概念,域控制器掌控一个域的用户认证,默认情况下,域用户只能登录自己所在的域环境,当网络规模扩大,出现多域情况时,域用户是禁止登录其它域的。但是,当我们建立了域和域之间的信任关系后,我们就可以实现利用本地域用户账号登录到其它域环境,使用其它域的主机、文件、打印机等资源。今天,我也模拟了一个类似的域环境结构,方便大家学习掌握域的信任关系。 图1 实验拓扑图 我们准备三台windows2012主机,其中两台dc.pip.cc和dc.pop.kk模拟两个独立的域控制器,因为今天要做域和域之间的信任关系,要保证两个域之间都认识对方,所以我单独做了一台DNS服务器,同时用于pip.cc和pop.kk两个域的域名解析。这就引出了一个新的概念,常规情况下,域控制器和DNS服务器都是做在一起的,而本次实验,我们要先实现DNS和域控制器的分离。 准备一、配置主机IP地址 图2 dc.pip.cc 图3 dc.pop.kk 图4 DNS服务器 从图2、图3、图4三张图我们可以看出,做域控制器和DNS服务器分离之前,3台主机的DNS客户端都同时指向了192.168.1.3这个地址,也就是同时指向了DNS服务器,包括DNS服务器自己。 准备二、先配置DNS服务器 图5 安装DNS服务器 图6 添加自己 图6中,先建立pip.cc区域,同时先将“自己”添加进去,取名dns,表示“我”是一台dns服务器。 图7 设置“非安全”动态更新方式 图7中,将动态更新方式改为“非安全”,表示允许非授权主机更新DNS记录,因为在升级域控制器时,域控制器要向DNS正向区域中写入信息,所以一定要开放这个权限。 图8 起始授权机构的主服务 图8中,将起始授权机构的主服务器更改为全称“dc.pip.cc”。 图9 名称服务器 图9中,将名称服务器也改为全称“dc.pip.cc”。 图10 pip.cc和pop.kk 图10中,用相同的方法再定义pop.kk这个域,定义好后放到一边,DNS服务器配置完成。下面,我们来配置域控制器。 准备三、再配置域控制器 图11 在dc.pip.cc上安装域服务 图12 创建新的林pip.cc 图13 去掉DNS服务器 图11、图12、图13中是dc.pip.cc主机安装域的过程,唯一要注意的地方是图13,因为DNS和域控制器不在同一台主机上了,要去掉“DNS服务器”选项。 用同样的方法安装dc.pop.kk域控制器,完成后检查DNS服务器 图14 DNS服务器 图14中,我们发现DNS服务器的内容多了,这个是域控制器向它写入的信息,如果出现,就表示域控制器和DNS分离的操作成功。 图15 新建信任关系 图16 信任对象 图17 信任密钥 图15、图16、图17中是建立信任关系的主要步骤,大部分都是默认的,这里要注意的是图16中,当前我在pip.cc上,信任对象就写pop.kk,信任密钥要记住。用同样的方法在pop.kk上配置对pip.cc的信任,信任密钥两端要一致,才能验证通过,这一点很重要。 图18 验证效果 图18中,我们用来自pop.kk域的用户去登录位于pip.cc域的主机,如果能登录成功,就表示信任关系建立了。 图19 windows7客户端 准备一台windows7主机,准备加域pip.cc,图19是windows 7的IP地址设置信息。 图20 加入pip.cc域 图20中,将windows 7 加入到pip.cc域。 图21 pop.kk域用户建立 图21中,在dc.pop.kk域中添加用户element 图22 popelement登录pip.cc域 图22中,是验证效果的关键步骤,用pop.kk的用户element,去登录pip.cc域。 图23 whoami验证 图23中,登录成功后用“whoami”指令验证当前登录用户,验证完成! Windows域的信任关系是一个非常复杂而且庞大的系统工程,尤其是涉及到多域、多林的情况,信任关系的授权会更加繁琐,本案例中使用了相对容易理解的“单林单域”结构,信任关系用了双向信任,而没有用单向信任,这个过程还有待读者在学习中完善,真正理解Windows服务器的域环境,对基于Windows服务平台的学习,将是极大的进步。

实验准备环境

在域控制器上配置信任关系

验证效果

总结

本文链接:https://kinber.cn/post/2626.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~