USG6300 L2TP over ipsec ad域认证,提示用户名密码错误

发布时间: 2017-05-05 | 浏览次数: 304 | 下载次数: 0 | 作者: cWX466471 | 文档编号: EKB1000625436

问题描述

USG6300配置L2TP over ipsec VPN,USG与AD服务器对接,认证方式为ad域认证。

选择本地认证时,移动用户拨号VPN能正常访问,选择认证服务器后就提示密码错误,尝试用域账号登陆VPN也一样提示用户名或密码错误。

处理过程

1、由于L2TP over ipsec VPN 本地认证和AD服务器认证区别只在于前者是采用本地用户名密码认证,后者需要配置AD服务器参数,AAA域下需要引用AD服务器认证。

如果本地认证能成功,说明L2TP over ipsec VPN基本配置正确,需要着重排查AD服务器配置以及AAA配置。

2、查看AD相关配置

ad-server template acs_adserver

ad-server authentication 192.168.20.20 88

ad-server authentication base-dn dc=acs,dc=com

ad-server authentication manager cn=administrator,cn=users %$%$sq=u20m_HBJp7+6]@skMK]TK%$%$

ad-server authentication host-name ADserver.acs.com

ad-server authentication ldap-port 389

ad-server user-filter sAMAccountName

ad-server group-filter ou

ad-server ip-address-filter VIP mask-filter VIPMask

aaa

authentication-scheme default

authentication-scheme admin_local

authentication-scheme admin_radius_local

authentication-scheme admin_hwtacacs_local

authentication-scheme admin_ad_local

authentication-scheme admin_ldap_local

authentication-scheme admin_radius

authentication-scheme admin_hwtacacs

authentication-scheme admin_ad

authentication-scheme admin_ldap

authentication-scheme admin_securid

authentication-scheme admin_securid_local

authentication-scheme ad

authentication-mode ad

#

authorization-scheme default

#

accounting-scheme default

#

manager-user password-modify enable

domain default

authentication-scheme ad

ad-server acs_adserver

service-type access internet-access

ip pool 0 173.90.0.100 173.90.0.200

reference user current-domain

new-user add-local group /default auto-import ad

服务器配置正确并且AAA default域下引用了AD认证。

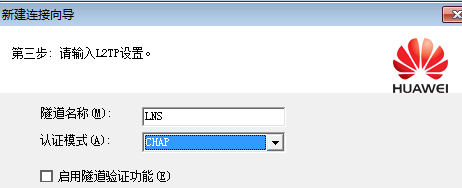

3、查看客户端配置

认证模式为chap

模式不正确,需要修改成pap,修改之后访问正常。

根因

客户端认证模式需要与防火墙端一致才可以,防火墙设置的为pap模式,所以将客户端更改为pap后,终端可以正常通过认证。

建议与总结

可以通过debug信息判断用户接入时是以chap或是pap接入,是否能与防火墙正常交互,如果发现客户端以chap发出验证请求,防火墙接受的是pap,会出现交互异常,无法通过验证,更改验证方式在观察debug是否正常。

本文链接:https://kinber.cn/post/2128.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~