思科设备SSH登陆详细配置过程

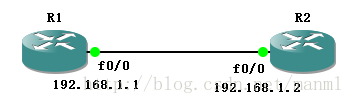

我们用GNS3进行拓扑搭建。

实验拓扑图如下:

进行完基本配置之后开始配置SSH服务器(R2)

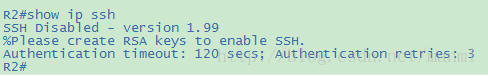

首先验证设备是否支持SSH

R2#show ip ssh

能够识别这条命令就说明支持。

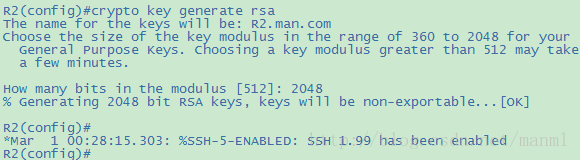

配置IP域名。

使用config# ip domain-name domain-name

全局配置模式命令配置网络 IP 域名。

生成 RSA 密钥对。

生成 RSA 密钥对将自动启用 SSH。使用 config#crypto key generate rsa 全局配置模式命令在交换机上启用 SSH 服务器并生成 RSA 密钥对。当生成 RSA 密钥时,系统会提示管理员输入模数长度。模数长度越长越安全,但生成和使用模数的时间也越长。

PS:并非所有的设备都支持SSH版本2,并且至少需要768bits的模长才能使用版本2。

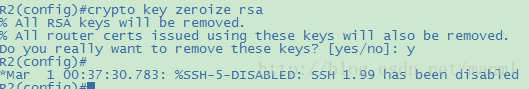

要删除 RSA 密钥对,请使用 crypto key zeroize rsa 全局配置模式命令。删除 RSA 密钥对之后,SSH 服务器将自动禁用。

配置用户身份验证。

SSH登陆需要用户名和密码,所以必须要配置用户。

SSH 服务器可以对用户进行本地身份验证或使用身份验证服务器。要使用本地身份验证方法,请使用 username 用户名 secret 密码 全局配置模式命令创建用户名和密码对。

配置 vty 线路。

在vty线路配置模式下使用 transport input ssh 命令启用 vty 线路上的 SSH 协议。Catalyst 2960 的 vty 线路范围为 0 到 15。该配置将阻止除 SSH 之外的连接(如 Telnet),将交换机设置为只接受 SSH 连接。然后使用 login local 线路配置模式命令来要求从本地用户名数据库进行 SSH 连接的本地身份验证。

至此配置登陆的过程已经完成,下面来测试连接。

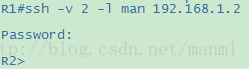

从R1登陆R2

当然如果想要进入特权模式,还需要为特权模式设置密码。

还有:

R2(config)#ip ssh time-out 120 //修改超时时间

R2(config)#ip ssh authentication-retries 1 //修改重认证次数。

R2(config)#ip ssh version 2 //修改版本

最后附上配置命令:

R2(config)#ip domain-name man.com //配置域名为man.com

R2(config)#crypto key generate rsa //生成加密密钥

R2(config)#username man secret cisco //在本地创建一个用户名为man并且加密密码为cisco的用户。

R2(config-line)#transport input ssh //启用SSH登陆

R2(config-line)#login local //采用本地验证

使用telnet进行远程设备维护的时候,由于密码和通讯都是明文的,易受sniffer侦听,所以应采用SSH替代telnet。SSH (Secure Shell)服务使用tcp 22 端口,客户端软件发起连接请求后从服务器接受公钥,协商加密方法,成功后所有的通讯都是加密的。Cisco 设备目前支持SSH v1、v2,目前几乎所有cisco路由交换产品均支持SSH但要求IOS版本支持安全特性。Cisco实现 SSH的目的在于提供较安全的设备管理连接,不适用于主机到主机的通讯加密。

ip domain-name runway.cn.net-------------------------------------------设置域名

aaa new-modle----------------------------------------------------------启用AAA服务

crypto key generate rsa------------------------------------------------生成秘钥

The name for the keys will be: Router1.runway.cn.net

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

% Generating 1024 bit RSA keys ...[OK]

ip ssh time-out 30-----------------------------------------------------设定SSH超时值

no ip ssh version------------------------------------------------------启用SSH V1 V2

aaa authentication login ssh local line none---------------------------设定SSH登陆信息存储地方

ip access-list standard forssh-----------------------------------------定义SSH登陆源地址

permit any

line vty 0 4

exec-timeout 30------------------------------------------------------设置线路登陆超时值

login authentication ssh---------------------------------------------指定验证登陆用户信息存储的地方

transport input ssh--------------------------------------------------设置线路登陆模式为SSH

access-class forssh in-----------------------------------------------应用访问列表

hostname Router1

ip domain-name runway.cn.net

crypto key generate rsa

The name for the keys will be: Router1.runway.cn.net

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

% Generating 1024 bit RSA keys ...[OK]

ip ssh time-out 30

no ip ssh version

ip access-list standard forssh

permit any

line vty 0 4

exec-timeout 30

login local

transport input ssh

access-class forssh in

R1(config)#enable password (这里是密码)

R1(config)#enable secret (这里是密码)

两个都是设置密码,不过下面一条的命令安全性更高,两个任意设置一个密码就行了。

A:enable password 没加密

B:service password-encryption 对明文密码进行加密

C:enable secret 用MD5算法对特权模式进行加密

D:enable password 7 后面要加密文

1.使用A的话,在show run的时候password会以明文的方式显示。例如enable passwordtangxuquan

Router#show run

Building configuration...

Current configuration : 354 bytes

!

version 12.2

no service password-encryption 没有过加密的

!

hostname Router

!

!

enable passwordtangxuquan 密码以明文显示,你设置的是什么这里就显示什么

2.再输入B命令后 service password-encryption

Router#show run

Building configuration...

Current configuration : 354 bytes

!

version 12.2

service password-encryption

!

hostname Router

!

!

enable password 7 08354D400E011006070A02 对明文密码进行了加密,显示的是经过思科算法加密后的密文

3.输入c命令 enable password cicso

在B命令的基础上运行 enable secret cisco

Router#show run

Building configuration...

Current configuration : 401 bytes

!

version 12.2

service password-encryption

!

hostname Router

!

!

enable secret 5 $1$mERr$hx5rVt7rPNoS4wqbXKX7m0 MD5算法的密码显示

enable password 7 08354D400E011006070A02 用service password-encryption的加密显示。

即使secret后面的数字是0,show run的时候,也不会以明文显示,而是MD5加密算法后的值。

使用命令enable secret cisco 后特权模式的登录密码将改为“cisco”

4.enable password常见的一个误解enable password 7后面应该加入加密后的密码,而不应该输入“bdcom”之类的明码。

3660_config#ena pass 7 bdcom //后面加入明码,则显示错误

Invalid encrypted password

参考文章

5.其中enable secret cicso和enable secret 5 $1$mERr$hx5rVt7rPNoS4wqbXKX7m0(cicso的MD5密文)他们在show run是等效的,只不过secret 5后面要加MD5加密后的密文。

6.cicso密码级别

链接地址:http://blog.sina.com.cn/s/blog_99509264010150gq.html

7.enable password 7

链接地址:http://blog.sina.com.cn/s/blog_99509264010150gr.html

本文链接:https://kinber.cn/post/2050.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~