Juniper-SSG,Site to Stie的ipsec-vpn在国内应用是非常广的,毕竟在07-10年算是国内防火墙中比较出彩又讨网工喜欢的系列。所以今天再次重新梳理一次IPSEC-VPN的web配置方法,温故而知新,可以为师矣。

为什么标题写的是,策略模式的VPN。对,ipsec-vpn也分路由模式和策略模式。

俩者有哪些不同的地方呢?其实这个和TCP/IP的理论挂钩了

俩者ipsec-vpn的实现原理过程解释:

①基于策略的IPsec VPN:通过防火墙策略将数据丢进VPN隧道

②基于路由的IPsec VPN: 在防火墙上建立虚拟接口tunnel接口,设置到对端的数据丢进这个tunne接口中,再有IPsec VPN进行加密

俩者ipsec-vpn的区别:

①基于策略的IPsce VPN可以再网关部署和透明部署的防火墙上建立,基于策略的IPsecvpn建立后,在VPN隧道中仅能传输单播数据;

②基于接口的IPsec VPN只能在网关模式下施工部署,不可以在透明模式下部署,相对于策略模式IPsec vpn优点在于:基于路由IPsecvpn可在VPN隧道中传组播应用,拿资历老大的思科来讲,上海和深圳跑了GRE,但在这条隧道上跑的数据均是明文传输,无法得到加密。咋破了,比如:GRE over Ipsec VPN。

还有很多不同的地方,我这里就不一一列举了,偶尔,复习和回顾往往是最好的学习方法。前面的文章说过很多ipsec-vpn是干嘛的了,所以今天不再聊理论、应用场景和情怀了。直接上配置!!!

Stie to Stie的配置前提:俩端均是固定IP地址

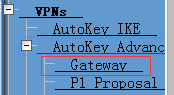

第一步:Web-UI管理界面中配置VPNS→AutoKey Advanced→Gateway→New

第二步:定义VPN网关名称、定义“对端VPN设备公网IP”为本地VPN设备的网关地址,如下图所示:(IKE版本可选)

第三步:在VPN Gateway的高级(Advanced)部分,定义预共享密钥、定义相关的VPN隧道协商加密算法、选择VPN的发起模式,DPD检测最好勾选,模式选择主模式 ,outgoing interface 选择公网出接口,如下图所示:

PreshareKey:俩边密钥一定要一致

Outgoinginterface:选择公网出接口

Securitylevel:任意指定对应算法参数,保证俩端一致即可

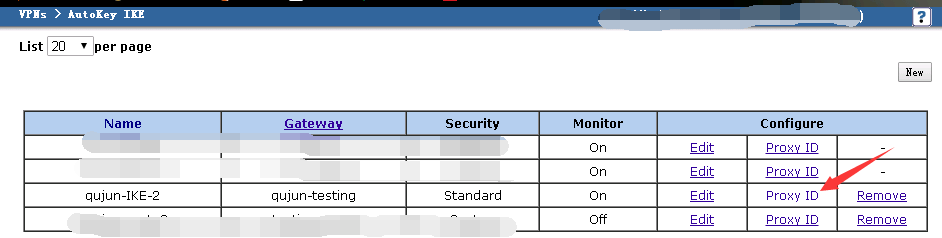

第四步:接着配置VPN的AutoKey IKE:VPNS→AutoKey IKE→New,如下图

第五步:设置VPN name、Remote Gateway,如下图所示

VPN Name:qujun-IKE-2

Remote Gateway: 选择前面设置的vpn网关名称,Predefined→qujun-testing

第六步:在AutoKey IKE的高级(Advanced)部分定义了VPN的加密算法(Security Level)

SencurityLevel:User Defined→Custom→Phase 2 Proposal→可以根据个人需要选择自定义(两端设备保持一致即可)如下图所示:

第七步:可选【如果同款型号或者同产商,这里无需添加proxyID】若跨产商,这里就填写,比如和前面介绍的hillstone对接时候。就需要此项的额外配置,否则隧道无法正常建立起来。

另:

Hillstone侧代理ID在哪里配置?

第八步:建立VPN Policy,trust-untrust、untrust-trust双向策略新建对应兴趣流量,如下图所示

确认后输出如下:

Trust-Untrust

Untrust-trust

第九步:建立发起IPsec VPN连接及查看状态,IPsecVPN的一端已经设置好了,再在对端做相同的设置即可。比较“傻瓜”式的配置,不过相当考验一个人的认真和细致。我身边的小兄弟一直比较粗心“要么算法1看成了2、要么代理ID没配对、要么策略掩码敲错等等”。总之细心检查配置

第十步:VPN的建立需要有数据通信才会建立(这是SSG系列中比较不先进的机制,现在很多产商都优化过了,比如自动触发,长连接模式等等),如果两边都是固定IP,任意一端ping一下对端的内网网关,如果一端是动态IP的话就必须从动态IP端发起连接才能顺利建立IPsec VPN的连接。

第十一步:在 VPNs > Monitor Status 界面下可以看到VPN的状态,如下图展示:

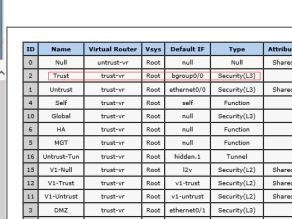

到这里,配置过程就全部结束了,说个题外话,目前仍然有很大一部分客户、企业。不论是总部还是分支都使用SSG做IPSEC。可以看到目前很多网工都不是很喜欢一些国产产商把配置做的复杂等等。比如华三和华为,安全域多了个local。不放行根本没法玩。

本文链接:https://kinber.cn/post/1018.html 转载需授权!

推荐本站淘宝优惠价购买喜欢的宝贝:

支付宝微信扫一扫,打赏作者吧~

支付宝微信扫一扫,打赏作者吧~