好好好好好好好好...

http://bbs.sdbeta.com/read-htm-tid-574411.htmlvCenter Server: Simplified and Efficient Server Management. Gain centralized visibility, simpl...

还有 2 人发表了评论 加入2714人围观http://bbs.sdbeta.com/read-htm-tid-574411.htmlvCenter Server: Simplified and Efficient Server Management. Gain centralized visibility, simpl...

还有 2 人发表了评论 加入2714人围观https://www.runoob.com/docker/docker-tutorial.html

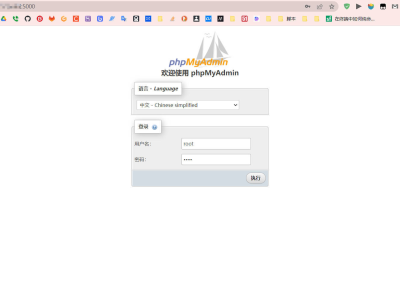

这篇文章主要介绍了docker部署LNMP&phpMyAdmin的方法步骤,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧

1.安装MySql5.7

$ docker pull mysql:5.7

$ docker run -itd --name mysql -p 3306:3306 -e MYSQL_ROOT_PASSWORD=root mysql:5.7

先建立MySql容器,因为phpMyAdmin的容器需要连接MySql容器

2.安装phpMyAdmin

$ docker pull phpmyadmin/phpmyadmin:latest

在docker里搭建mysql容器里通过phpmyadmin远程连接docker里的mysql以及遇到的一些问题

生成mysql镜像

docker pull mysql:5.7

创建目录

mkdir /home/www

mkdir -p /server/mysql

创建mysql容器

使用非root用户时操作docker提示无权限,在查阅了一些文章之后自己又摸索出了一些更方便的方法,顺手记录下来。

一、问题发现

二、使用root用户进行操作

1. 临时使用root权限

2. 切换至root用户

三、授予docker.sock操作权限

1. 单次授予,重启后失效

2. 永久授予

2.1. 将当前用户加入docker组

2.2. 授予普通用户权限

一、问题发现

使用sudo安装docker,普通用户使用的情况下,报错connect: permission denied,链接权限被拒绝

# 添加当前用户到docker用户组 ${USER}指用户名

sudo gpasswd -a ${USER} docker

# 查看用户组下用户,检查添加是否成功

cat /etc/group | grep docker

# 重启docker服务

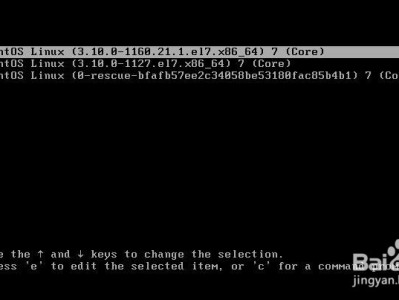

1.重启 CentOS 7 操作系统,在出现开机界面时按下向上或者向下方向键,以便开机界面停留下。然后选择第一行,按字母 e 进行编辑